Inhaltsverzeichnis

- Java: Spring4Shell Sicherheitslücke 2 - 3

- Sicherheitsbetrachtung Kaspersky Antivirus 4 - 6

- IT-Sicherheit – erhöhtes Risiko von Cyberangriffen 7 - 8

- IT-Sicherheit: und sie klicken doch 9 - 10

- Ändere Dein Passwort - Tag 11 - 12

- LOG4J Sicherheitslücke JAVA 13 - 15

- Neulich in Outlook 16

- Drucken oder nicht - Septemberpatch 17 - 18

- Jetzt auch noch HIVE Nightmare 19 - 20

- Crypto-Angriffe – wenn nur noch eine Datensicherung hilft 21

- Windows Print Nightmare Lücken - geschlossen 22 - 24

Java: Spring4Shell Sicherheitslücke

vor einigen Tagen wurde im #Java Basierten Spring Framework kritische #Sicherheitslücken Spring4Shell entdeckt und mittlerweile auch geschlossen. Nach intensiver Recherche konnten wir keine Software entdecken, die das Framework im uns bekannten Umfeld einsetzt. Außerdem erfordert das Ausnutzen der Lücke eine recht exotische Installationsanordnung. Das bedeutet nicht, dass Sie im eigenen Umfeld diese Konstellation einsetzen könnten.

Diese Lücke zeigt jedoch wieder, dass der Einsatz von Java-basierter Software grundsätzlich ein Risiko darstellt. Da es keine zentrale Liste gibt, die beschreibt, welche JAVA-Bibliotheken eine Software-Anwendung einsetzt und jede Java-Version spätestens nach drei Monaten ohne Updates Sicherheitslücken enthält, bleibt der Einsatz von JAVA kritisch.

[faq openfirst=0 numbered=1] Wann bin ich von der Lücke betroffen|=|Nur, wenn Sie JAVA in Verbindung mit einer JAVA-basierten Software im Einsatz haben, die das Spring Framework einsetzt|| Was kann ich tun?|=|Die effektivste Methode ist, sich von allen JAVA-Installationen zu trennen, und wenn Software mit JAVA im Einsatz ist, nach Alternativen zu suchen|| Ist Spring4Shell so gefährlich wie LOG4Shell?|=|Nein. Erstens setzen wesentlich weniger JAVA-Projekte auf dieses Framework als das bei LOG4J der Fall ist, zweitens lässt sich die Remote Code Lücke nur in Verbindung mit einer in speziellem Modus gestarteten TOMCat Webserver nutzen|| Wo bekomme ich den Patch her?|=|Wenn Sie eine Software identifiziert haben sollten, die das Framework benutzt, wenden Sie sich bitte an den Hersteller der Software[/faq]Umgang mit Java

- Vorhandene JAVA-Installationen sollten darauf geprüft werden, ob sie noch von Programmen genutzt werden - wenn nicht: entfernen!

- Ist die Java-Installation von Oracle, sollte sie grundsätzlich sofort entfernt und durch Adoptium Temurin ersetzt werden. Möchte man aktuelle Oracle Java Versionen einsetzen, ist ein Abonnement mit der Oracle Corporation pro Gerät erforderlich.

- Im Optimalfall ist keine Software auf JAVA-Basis mehr erforderlich. Damit lassen sich dann auch keine Schwachstellen wie LOG4J oder SPRING4SHELL ausnutzen und die Sicherheitslücken der Java-Runtime entfallen.

- Bleibt noch JAVA-basierte Software im Einsatz, nehmen Sie mit dem Hersteller Kontakt auf und fragen nach Alternativen - oder stellen die Produkte ein. "Ein Leben ohne JAVA ist möglich und nicht sinnlos".

Spring4Shell has been catalogued as CVE-2022-22965 and fixed in Spring Framework 5.3.18 and 5.2.20, and Spring Boot (which depends on the Spring Framework) 2.5.12 and 2.6.6.“The vulnerability impacts Spring MVC and Spring WebFlux applications running on JDK 9+. The specific exploit requires the application to run on Tomcat as a WAR deployment,” Spring Framework developers have explained.“If the application is deployed as a Spring Boot executable jar, i.e. the default, it is not vulnerable to the exploit. However, the nature of the vulnerability is more general, and there may be other ways to exploit it.”

https://www.helpnetsecurity.com/2022/04/01/cve-2022-22965/

Sicherheitsbetrachtung Kaspersky Antivirus

viele von Ihnen haben die #Kaspersky #Virenschutz Produkte im Einsatz. Einige von Ihnen fragen sich, wie sicher die Verwendung der Software ist und ob es Alternativen gibt. Am Ende müssen Sie die Entscheidung für sich selbst treffen. Die folgenden Fakten, die wir für Sie zusammengestellt haben, sollen Ihnen diese Risiko-Anlayse erleichtern:

Risikobetrachtung

[procons numbered=1](+) Kaspersky labs, Ltd. ist ein Unternehmen mit Hauptsitz in Großbritannien, mit Tochtergesellschaften in vielen EU-Staaten- auch in Deutschland. Für die deutschen Erlöse ist die Deutschland-Tochter verantwortlich. Erlöse fließen über die EBERTLANG Distribution GmbH auf ein deutsches Konto ||(+)Software-Updates werden nur über Server in der Schweiz freigegeben über über Server außerhalb Russlands verteilt. Dies ist im Rahmen der ISO-Zertifizierung und SOC2 überprüft worden||(+)Quellcodes der Antivirus-Programme können in der Schweiz eingesehen werden, die Lösung ist ISO-zertifiziert ||(+)Die Lösung verträgt sich technisch optimal mit vielen Softwareprodukten||(+)alte Betriebssysteme wie Windows 7 und Server 2008 R2 können (noch) abgesichert werden ||(+)Administration und Alarmierung erfolgen zentral für den Sie ||(+)ein Urteil zur Klage von Kaspersky gegen BSI-Warnung vor dem OVG Münster steht noch aus ||(-) Die Firma Kaspersky beschäftigt aktuell und wird auch zukünftig Entwickler auf russischem Staatsgebiet beschäftigen ||(-) Die Software hat, wie jeder andere Virenscanner auch, Root-Rechte auf jedem Zielsystem. Das bedeutet grundsätzlich eine höhere Wirksamkeit ||(-) Der Firmengründer und CEO der Holding "Kaspersky Labs. Ltd." mit Sitz in Großbritannien, Eugen Kaspersky, wohnt in Russland ||(-) Das BSI warnt (Stand 15.März 2022) derzeit vor dem Einsatz von Kaspersky Antivirus. [/procons]Alternativen

Microsoft bietet (ganz aktuell) im Rahmen der Microsoft 365 Mietpläne mittlerweile einen managebaren Virenschutz auch für Umgebungen unter 50 Benutzerlizenzen an (Microsoft (Azure) Defender mit Advanced Threat Protection). Eine Umstellung von Kaspersky ist aufwändig und es können keine "alten" Betriebssysteme abgesichert werden.

Die Schutzwirkung ist vergleichbar mit den Kaspersky Produkten.

Fazit

Die aktuelle BSI-Warnung vor dem Einsatz von Kaspersky gibt als Begründung Risiken an, die für nahezu jede Antivirus-Software gelten. Kaspersky ist einer der Weltmarktführer, daher wird das Risiko entsprechend hoch vom BSI bewertet. Inzwischen hat Kaspersky ein Statement zur Warnung veröffentlicht.

Im Moment sprechen viele Vorteile zunächst für den Weiterbetrieb von Kaspersky Antivirus. Der aufgezeigten Risiken sollte sich jede Führungskraft bewusst sein. Schlagartig auf einen anderen Virenschutz umzustellen, verschlechtert jedoch die Schutzwirkung für Altsysteme.

Wir sprechen uns damit aktuell weder für noch gegen Kaspersky Antivirensoftware aus. Mittelfristig - etwa bei Ablauf der Subscription - regen wir an, nach jeweils im Einzelfall zu erfolgender Risiko- und Vorteils- /Nachteilsabwägung, auf das integrierte Microsoft Produkt umzustellen. Dazu müssen alte Betriebssysteme modernisiert sein.

Kurzfristig empfehlen wir: Investieren Sie in Mitarbeiter-Awareness-Schulungen, um das Risiko für Angriffe zu verringern und kontrollieren Sie laufend die Berichte und Aktualität Ihres Virenschutzes und der Firewall-Infrastruktur.

Für Interessierte: Pressereview und Maßnahmen, die Kaspersky Labs zur Absicherung im Rahmen der SOC2-Zertifizierung der Software eingebaut hat:

https://www.kaspersky.com/about/compliance-soc2

https://www.kaspersky.com/about/iso-27001

https://www.faz.net/aktuell/wirtschaft/unternehmen/kaspersky-cybersicherheit-fuer-den-westen-ausgerechnet-aus-russland-17867825.html

https://www.faz.net/aktuell/wirtschaft/unternehmen/softwareanbieter-kaspersky-unter-verdacht-17867952.html

https://www.itmagazine.ch/artikel/seite/76682/0/.html

https://tarnkappe.info/artikel/nb65-riesen-blamage-mit-falschem-kaspersky-source-code-leak-216923.html

Stellungnahme von Kaspersky zum BSI-Artikel - PC-Welt am 15.03.2022

Auch das OVG-Urteil führt Gründe an, die für JEDEN Virenschutz gelten - Meinung von Fachjuristen dazu

eine Cyber-Versicherung möchte mehr Geld

Einige Kunden sind verunsichert aufgrund der Aufforderung einer Versicherung die aktuelle Virenschutzlösung bekannt zu geben. Die Konsequenz, sofern es sich um eine Lösung des Herstellers Kaspersky handelt, ist die Erhöhung der Selbstbeteiligung und die Aufforderung die Lösung zu ersetzen.

Viele andere Versicherungen sehen „im Rahmen und Umfang der Verträge die Nutzung von Kaspersky aktuell nicht als Gefahrerhöhung an“. Falls Sie betroffen sein sollten, lassen Sie Ihre Situation durch einen Fachanwalt individuell prüfen.

IT-Sicherheit – erhöhtes Risiko von Cyberangriffen

derzeit kursiert ein Schreiben vom Verfassungsschutz Baden-Württemberg: „Warnung Kritischer Infrastrukturen vor dem Hintergrund der aktuellen Entwicklungen im Ukrainekonflikt“, in dem der Verfasser Bedrohungen auflistet und Handlungsempfehlungen gibt.

Grundsätzlich ist festzustellen, dass die Zielgruppe des Schreibens nicht das klassische Handelsunternehmen ist, sondern die zur kritischen Infrastruktur gehörenden Energieversorger, Krankenhäuser, IT-Rechenzentren, Behörden und Verwaltungen.

Dennoch gelten die im Grundschutz des Bundesamts für Sicherheit in der Informationstechnik (BSI Standard 200-1) für die aktuelle weltpolitische Lage genau wie vor dem Krieg. Einzig das Risiko, angegriffen zu werden ist deutlich erhöht. Die Grundsätze der verwendeten Angriffsmethoden und die Maßnahmen, sich dagegen zu schützen, sind auch die gleichen wie vorher (DDOS-Angriffe, Verschlüsselungstrojaner und Ransomware). Das höchste Risiko besteht dabei durch die Mitarbeitenden. Organisatorische Maßnahmen können durch technische Aktualität ergänzt werden, es wird immer ein Restrisiko bleiben.

Beispiele für Handlungsempfehlungen und Must-Haves (nach BSI-Grundschutz)

- IT-Infrastruktur: Sind alle Router, Firewalls, Switches, Kameras, Server, IRMC, USVs, NAS-Geräte, Drucker und andere Geräte mit einer aktuellen Hersteller-Firmware ausgestattet?

- Firewall: Setzen Sie eine Firewall der aktuellen Generation mit SSL-Interception, Advanced Threat Protection, Content-Analyse auf den gesamten ein- und ausgehenden Traffic, zwei integrierten Gateway Virenscannern ein?

- Software: Microsoft Windows: Sind alle Server und Endgeräte mit Microsoft Windows Betriebssystemen auf dem aktuellen Stand (Sicherheitslevel vom letzten Patchtag)

- Software: Linux: Wenn Sie Linux-Server einsetzen – wird eine aktuell unterstützte LTS Variante eingesetzt (z.B. Ubuntu 18.04) mit allen Sicherheitspatches?

- Software: Anwendungen: Haben alle Anwendungen die aktuellen Sicherheitspatches? (Beispiele: Acrobat Reader, 7-ZIP, BGInfo, RDCMAN, Notepad++, weitere Tools

- Software: Browser: Setzen Sie ausschließlich Google Chrome für Enterprise in der aktuellen Version und Microsoft Edge für Enterprise, beide mit aktivierten Gruppen-Richtlinien ein, mit Google Chrome für Enterprise als Standardbrowser (schnellere Aktualisierung gegen Sicherheitslücken)

- Organisation, physischer Zugriff und Datenschutz: Sind alle Mitarbeiter im Umgang mit der IT insbesondere mit den Gefahren und aktuellen Bedrohungen geschult, Zugriffe eingeschränkt und dokumentiert?

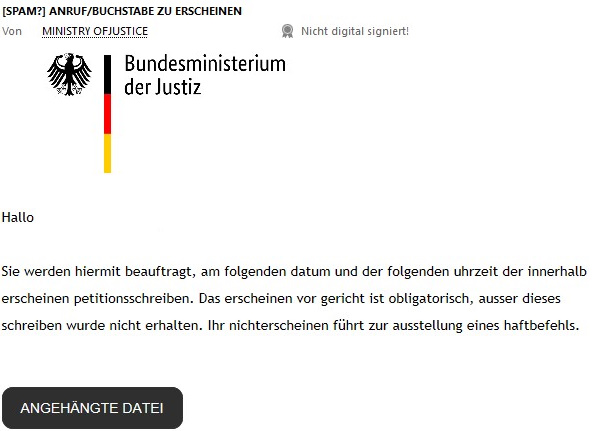

IT-Sicherheit: und sie klicken doch

weil viele Spam Filter und Mitarbeiter, die immer noch gern alles anklicken englische E-Mails löschen, sind seit einiger Zeit Mails mit Schadsoftware Schaltfläche auf deutsch im Umlauf. Diese drohen dem Empfänger mit fürchterlichen Folgen, wenn er nicht auf den Link klickt. Ein besonders schlechtes Beispiel wird zwar von guten SPAM-Filtern kassiert, aber dennoch dazu führen, das ein geringer Prozentsatz auf den Link klickt:

Erinnert mich stark an das albanische, manuelle Virus aus den Anfängen der 90er Jahre. Die SPAM-Mails vermeintlicher Banken haben meist keine Rechtschreib-Fehler, allen gemeinsam ist aber, dass eine E-Mail mit einem Link darin verschickt wurde. Ein Beispiel:

Maßnahmen dagegen

- Verwenden Sie eine Firewall der aktuellen Generation mit Content-Filtering, SSL-Interception und Advanced Threat Protection

- Blockieren Sie unerwünschte Inhalte/Inhaltstypen auf Basis von Content Filtering

- Verwenden Sie eine Microsoft 365 Office-Variante und sperren per Gruppenrichtlinie die Ausführung von Makros (

Achtung: bei den Kauf-Versionen wie Office 2021 Home & Business ist das nicht möglich!) - Verwenden Sie einen aktuellen und zentral verwalteten Virenschutz wie Azure Defender oder Windows Defender mit Advanced Security Package und Intune zur Verwaltung

- Schulen Sie Ihre Mitarbeiter regelmäßig, weder auf Links in einer E-Mail zu klicken, noch Anhänge zu öffnen. Mittlerweile gibt es sichere Methoden, Excel und Word-Dateien bereitzustellen. Auch PDF-Anhänge sind mit Vorsicht zu genießen

Ändere Dein Passwort - Tag

Seit vielen Jahren gibt es immer am 01. Februar den Motto Tag "Ändere Dein Passwort". Nachdem schon vor Jahren durch Studien mehrerer Universitäten belegt wurde, dass der Zwang, seine Kennwörter regelmäßig zu ändern genau das Gegenteil bewirkt - nämlich unsichere Kennwörter, muss das Motto des Tages modernisiert werden.

Aktuell wäre "Sichere Authentifizierung" ein zeitgemäßes Motto.

Hintergrund

Der Passwortwechsel-Zwang führt im Regelfall bei einem 7-Stelligen Passwort dazu, dass am Ende eine zweistellige Zahl hochgezählt wird und der Hacker nur noch ein fünfstelliges Passwort "knacken" muss.

Sicherer sind die folgenden Ratschläge:

- Verwenden Sie für jede unterschiedliche Anmeldung (Internet-Seiten, Domain-Login, Smartphone, Apps-Login) ein anderes Kennwort

- Erzeugen Sie diese Kennwörter entweder mit einem Kennwort-Generator (im Keepass ist auch einer enthalten) oder nach einer Formel wie Anfangsbuchstaben eines Satzes, den nur Sie kennen und der Sonderzeichen und Zahlen enthält

- Benutzer-Kennwörter sollten mindestens 7 Zeichen, Groß- und Kleinschreibung und ein Sonderzeichen bestehen. Optimalerweise enthält es auch Leerzeichen

- Andmin-Kennwörter liegen zwischen 8 und 10 Zeichen und unterliegen ebenfalls den Komplexitätsformeln.

- Speichern Sie diese Kennwörter in einem Kennwort-Safe, der auch ohne Internet funktioniert und das Öffnen seines Kennwort-Safes Zwei-Faktor-Authentifizierung unterstützt (Keepass Pro Passwort Safe ist eine sichere Open-Source-Software mit lokalem, verschlüsseltem Safe für Windows, android und apple ios)

- Verwenden Sie, wenn Anbieter dies bereitstellen, die 2FA auch für Internet-Anmeldungen. Microsoft und Google unterstützen das beispielsweise für seine Online-Dienste

- Bei allen Seiten, die Geld bewegen (Banken, Sparkassen und andere Finanzdienstleister) ist 2FA mittlerweile Pflicht. Sie können meist per SMS-Token oder mit einer App den Freischaltcode bekommen zum Durchführen einer Transaktion oder nur zum Anmelden. Die App-Variante ist dabei meist günstiger, weil einige Institute bis zu 30ct pro SMS berechnnen

LOG4J Sicherheitslücke JAVA

In Servern und Serverdiensten, die auf der Programmiersprache #JAVA basieren (nicht Javascript!), gibt es eine Bibliothek namens #LOG4J zum Protokollieren von Informationen. Manche Software-Produkte verwenden diese Bibliothek. Ist diese Bibliothek nicht auf dem neusten Stand (betrifft Versionen 2.0 bis 2.16), können Angreifer Kontrolle über den darunter liegenden Server erlangen. Betroffen sind somit Linux-, Unix- und Windows Server – sofern Sie einen JAVA-basierten Serverdienst mit der Bibliothek nutzen. [Anm d. Red.] Grundsätzlich haben auch alte LOG4J-Bibliotheken Version 1.x Sicherheitslücken. Das Bundesamt (BSI) stuft diese alten Versionen aber als geringes Risiko ein.

Die vielfach verwendeten Uqibiti WLAN-Access Points der amerikanischen Firma Unifi. Die Controller-Software, um ganze WLAN-Netzwerke zu verwalten, lässt sich auf einer Hardware-Appliance, unter Linux oder unter Windows (-Server) als Dienst betreiben. Nur mit Version 6.5.54 ist die Lücke geschlossen. Firmware-Updates bzw. Software-Updates sind unbedingt erforderlich. Als Runtime kann Adoptium eingesetzt werden.

Seccommerce, der Anbieter von Digitalen Signatur-Lösungen (z.B. E-Rechnung mit digitaler Signatur gegen Fake E-Mails) hat veröffentlicht, dass sie kein LOG4J einsetzen in deren Server-Softareprodukten – und am Client Adoptium JRE unterstützen.

Handlungsbedarf

- Ermitteln Sie den Software-Bestand auf Ihren Servern und Endgeräten (Windows und Linux), sowie auf Hardware-Appliances (wie Kamera-Servern, Zeiterfassungs-Software und Diensten auf Servern). Hierbei kann Open-Audit (audit und nmap scan) insbesondere für die Windows-Umgebung hilfreich sein.

- Nehmen Sie mit den Herstellern der Software Kontakt auf, und/oder prüfen, ob es aktuelle Versionen oder Firmware Updates gibt.

- Führen Sie diese Updates durch (oder lassen sie vom Anbieter durchführen).

Scan-Tool (nur für Windows)

Für das Entdecken von Lücken auf der Windows-Plattform (erkennt damit nicht Log4J in Hardwaregeräten oder Linux-Systemen) gibt es auf GitHub ein Befehlszeilen Werkzeug, das man auf jedem Windows-Server oder PC, auf denen JAVA installiert ist, ausführen muss. Es sucht (nur die angegebenen Laufwerke) nach anfälligen Bibliotheken und schreibt einen Bericht darüber. Die Java-Komponente aktualisieren oder entfernen (wenn die Software sie nicht benötigt), muss man immer noch:

Eine Beschreibung wie man das Werkzeug nutzt und der direkte Download sind hier beschrieben. An der administrativen Befehlszeile oder Powershell ist dann: Log4j2-scan c:\ --fix auszuführen und das Ergebnis auszuwerten.

https://github.com/logpresso/CVE-2021-44228-Scanner

Die gängigen Tools finden auch alte (Version 1.x) Bibliotheken von LOG4J. Im Regelfall eignet es sich, solche unbenutzten JAR-Dateien irgendwo hin zu isolieren und wenn keine Nebenwirkungen auftreten, sie dann zeitverzögert zu entsorgen. Lässt sich eine genutzte Software (die diese Bibliotheken und JAVA benötigt) nicht mehr nutzen, wenden Sie sich bitte an den jeweiligen Software-Hersteller.

Ein Leben ohne JAVA ist möglich (und nicht sinnlos)

Ungeachtet der oben genannten Schritte gilt: Wenn möglich und geprüft, JAVA Runtimes komplett deinstallieren oder den Hersteller fragen, ob sich Adoptium Temurin Runtime einsetzen lässt. Hier gibt es regelmäßig Sicherheitsupdates.

Eine weitere Sammlung von Softwareprodukten und Hersteller-Erklärungen ist auf Gist zu finden. Allerdings unterscheidet die Liste nicht, ob das Produkt ein verwundbares LOG4J enthält oder nicht. Wenn Sie die von Ihnen verwendeten Produkte in der Liste durchklicken, erfahren Sie, ob Ihre Produkte betroffen sind oder gar kein LOG4J enthalten.

https://gist.github.com/SwitHak/b66db3a06c2955a9cb71a8718970c592

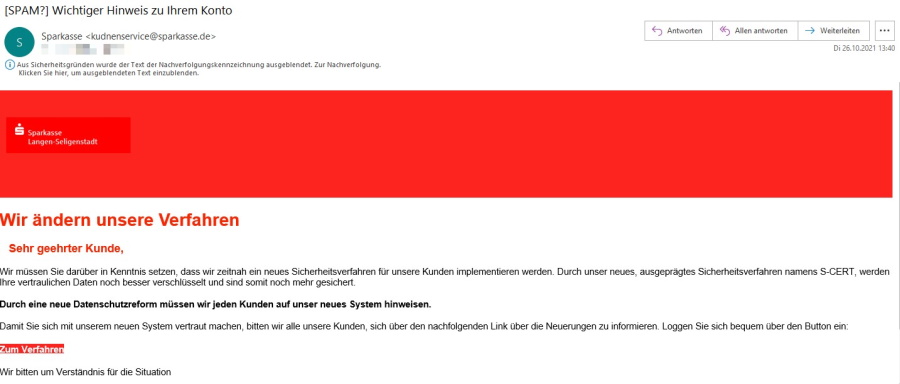

Neulich in Outlook

Wie der "Kudnenservice" der Sparkasse mitteilt, ist es unbedingt erforderlich, auf den Link in der E-Mail zu klicken. Durch das neue Verfahren S-CERT leert sich dann Ihr Girokonto, nachdem Sie alle Zugangsdaten eingegeben haben, automatisch ;)

Mittlerweile machen die kriminellen Organisationen auch recht wenig Rechtschreibfehler. Dennoch wird es immer wieder Mitarbeitende geben, die in solchen E-Mails (mal abgesehen davon, dass hier der Spamfilter erfolgreich markiert hat) auf die enthaltenen Links klicken. Die E-Mail selbst enthält zusätzlich 1-Pixel Elemente, die dem Absender melden, dass die von ihm gewählte E-Mail-Adresse existiert (in dem Fall mein Spam honeypot).

Dennoch kann man nicht oft genug wiederholen: Weder ein Geldinsitut, noch ein namhafter Lieferant schickt einen Link in einer E-Mail, geschweige denn eine Rechnung als Word-Datei oder einen Anhang, der bösartigen Code enthält. Selbst wenn Sie von einem Ihnen bekannten Absender eine Excel- oder Word-Datei erwarten, öffnen Sie diese nicht und aktivieren Sie keinesfalls Makros darin (Bei Microsoft 365 können Admins per Richtlinie alle Makros und Weblinks in solchen Dokumenten blockieren, bei den Kaufversionnen wie Office 2021 Home & Business geht das nicht)

Fazit

Sensibilisieren Sie Ihre Mitarbeitenden REGELMÄßIG im Umgang und Verhalten mit E-Mails. E-Mails, die HTML-Code und Links enthalten, sollten gar nicht erst geöffnet, sondern ungesehen gelöscht werden.

Drucken oder nicht - Septemberpatch

Update vom 21.09.2021: Wer seine Systeme bestmöglich absichern möchte, kann nun doch das September-Update installieren. Damit weiterhin gedruckt werden kann, müssen vorher zwei Registry Schlüssel gesetzt werden. Danach die betreffenden Systeme neu starten und dann erst das Update installieren. Laut Meldungen in der Microsoft Community (und empirischen Beweis in eigener Umgebung) kann danach wieder auf Netzwerkdrucker im LAN gedruckt werden. Das Installieren des Patches ist unter Risikoaspekten deshalb empfehlenswert, weil eine viel kritischere Lücke (MSxHTML) geschlossen wurde, die das Ausführen von Schadcode bereits in der Vorschauansicht des Windows Explorers erlaubte.

Zusätzlich sollte darauf geachtet werden, dass die Druckertreiber der verwendeten Drucker auf dem aktuellen Stand sind. Hierzu müssen sie auf dem Druckserver aktualisiert werden. Mit den Registry-Einstellungen sollte dann auch der User auf einem Terminalserver mit dem neuen Treiber versorgt werden, ohne dass es zu einer Fehlermeldung kommt. Hier die Codezeilen der .reg-Datei:

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Print]

"RpcAuthnLevelPrivacyEnabled"=dword:00000000

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows NT\Printers\PointAndPrint]

"RestrictDriverInstallationToAdministrators"=dword:00000000

Ursprünglicher Artikel

Für diejenigen von Ihnen, die noch die alte Version von #Windows 10 im Einsatz haben (#1809, aktuell ist 21H2) gilt. Sie dürfen das obengenannte September-Patch-Release nicht installieren, weil Nebenwirkungen aufgrund der erhöhten Sicherheitseinstellungen auftreten können. Haben Sie es bereits über die automatische Updatefunktion installiert, sollten Sie es wieder deinstallieren.

Die Probleme (#Drucken funktioniert nicht mehr) können auch bei Windows Server 2019 (build 17763) auftreten. Betroffen sind dort jedoch nur der Druck- und die Terminalserver (RDS, Citrix). Auch in diesem Fall führen Sie ein Update-Rollback durch.

Wie finden Sie heraus, ob das Update installiert ist?

gilt für Druckserver 2019, Terminalserver 2019 und alte Windows 10 Versionen 1809 (end of support)

Start/Ausführen/Winver : Wird Build 17763.2183 angezeigt, ist das Update installliert

Windows 10 Maßnahmen

Stattdessen ist es ratsam, betroffene Rechner auf die aktuelle Windows Version 21H2 zu aktualisieren. Da das von der oben genannten alten Version einer Migration gleichkommt, dauert das pro System zwischen 40 und 60 Minuten. Danach ist die aktuelle Windows 10 Version installiert, wo nach bisherigen Erkenntnissen das Sicherheitsupdate vom September (dieses hat eine andere KB-Nummer, nämlich kb5005565) keine Beeinträchtigungen auftreten.

Hintergrund: Microsoft unterstützt die aktuelle Windows Version immer 18 Monate lang. In diesem Zeitraum sollte auf das aktuelle Funktionsupgrade hochgezogen werden. Dieses wird auch (wenn man es administrativ nicht verhindert), bei ausreichender Internetverbindung mit angeboten und installiert. In allen anderen Fällen ist das System nicht mehr im Microsoft Support und Nebenwirkungen bei Sicherheitspatches sind wahrscheinlich.

Aktuell gilt für Windows 10, Version 21H2 (19044): Mit Erscheinen von Windows 11 im Oktober 2021 erhält Windows 10 bis Oktober 2025 nur noch #Sicherheitsupdates. Dennoch sollten Sie alle Systeme auf diese letzte Version 21H2 bringen.

Tipp: Den Windows 10 Stand erkennen Sie, wenn Sie Start/Ausführen: WINVER eingeben. Dort muss Version 21H2 (Build 19044.1237) stehen.

Windows Server 2019 Maßnahmen

warten, bis Microsoft eine Lösung anbietet. Solange diese Server nicht aktualisieren und die möglichen Risiken (MSTHML-Lücke und Print Nightmare Lücke) kalkulieren.

Jetzt auch noch HIVE Nightmare

Elm Street lässt grüßen: Beim Schließen der kritischen #Sicherheitslücken in #Windows hat Microsoft die

Print-Nightmare Lücke nicht vollständig gepatcht. Deshalb kann ein Angreifer, nur wenn er sich bereits im selben IP-Netzwerk befindet, immer noch im System-Kontext Schadprogramme installieren. Die Lücke ist damit nicht mehr ganz so kritisch, aber immer noch vorhanden. Eine andere Lösung, als gänzlich auf das Drucken zu verzichten, gibt es nicht.

Zusätzlich wurde vor wenigen Tagen eine weitere Lücke entdeckt: Der so benannte HIVE Nightmare. Damit kann ein Angreifer Sicherheitsinformationen und Kennwort-Hashes der lokalen Benutzer auslesen und somit sich leichter Adminrechte über das Gerät verschaffen.

Betroffen sind die SAM, SYSTEM, and SECURITY registry hive files, aber auch nur, wenn man die Volumen-Schattenkopien (VSS) nutzt. Ohne diese Schattenkopien bedeutet eine defekte Registry Neuaufsetzen des ganzen Systems.

Für die untere Lücke beschreibt Microsoft eine Art Workaround, die zwar die Sicherheitslücke schließt, die Nebenwirkung hat, dass das System nach einem Fehler neu aufgesetzt werden muss. Registry-Fehler lassen sich so nicht mehr über eine Datensicherung restaurieren.

Systemkoordinatoren sollten selbst entscheiden, zumal die Lücke auch nur dann genutzt werden kann, wenn man sich im selben Netzwerk befindet, ob sie eine Registry ohne Datensicherung (VSS) oder das Restrisiko eines internen Angriffs in Kauf nehmen.

Da die Passwort-Hashes der lokalen Benutzer nicht sonderlich gut verschlüsselt sind, ist es insbesondere bei unsicheren Passwörtern eine Fragen von wenigen Minuten, bis der Angreifer dann lokale Adminrechte über diesen Rechner hat.

Domänencontroller und das Active Directory sind von der Lücke nicht betroffen. Laut Microsoft Artikel sind zwar auch Server 2019 betroffen, sowie Windows 10 (ab Version 1809) und Windows 11, es geht aber nur um die lokalen Benutzer und nicht die Active Directory Datenbank. Ein Angreifer kann damit nicht die Domain admin Rechte hacken.

Quelle: Microsoft Security Bulletin

https://msrc.microsoft.com/update-guide/vulnerability/CVE-2021-36934

Crypto-Angriffe – wenn nur noch eine Datensicherung hilft

Wenn ein #Crypto #Angriff erfolgt, ist trotz technischer Sicherungsmaßnahmen meist ein Mitarbeiter Schuld, der auf Links oder Anhänge klickt, die nicht das enthalten, was sie vorgeben. Ein Restrisiko bleibt also trotz aktuellem Virenscanner und einer Generation 2 Firewall mit SSL-Interception und Content Filtering.

Hat man eine #Datensicherung – egal auf welchem Medium – würde diese aber auch schon verschlüsselte Daten wegsichern. Die meisten Trojaner installieren sich zunächst und legen dann zeitverzögert los. Sie schlüsseln Dokumente, die im Schreibzugriff des Benutzers liegen oder verschaffen sich über Zero-Day-Lücken Adminrechte.

Wer dann eine Bandsicherung von der Zeit vor dem Befall hat, kann man in der Regel noch unversehrte Dateien rücksichern. Entscheidend ist also die letzte erfolgreiche Datensicherung, bevor Daten verschlüsselt wurden.

Generell gibt die Faustformel 3 – 2 – 1 für Datensicherungen, d.h. auf einem Band, auf einem Datenträger und in der Cloud oder auf einem Offline-Medium in anderem Brandabschnitt).

- Zusätzlich gilt: Nach BSI sind erfüllen nur Offline-Sicherungen (physikalisch getrennt) auf passive Medien (Geräte ohne Elektronik wie LTO-Bänder) den Grundschutz.

- Ferner müssen die Daten ordnungsgemäß und sicher gelagert und beide Stufen der Datensicherung (SQL-Backup und Veeam Backup Reports) täglich kontrolliert werden

- Zusätzlich müssen regelmäßige Bandsicherungsprüfungen (Proberücksicherungen auf anderem Gerät) durchgeführt werden, um sicher zu sein, dass das, was gesichert wurde, auch wiederherstellbar ist.

Windows Print Nightmare Lücken - geschlossen

Updates verfügbar: 07.07.2021

Microsoft hat außerplanmäßig das Update KB5004945 und andere Updates bereitgestellt. Stand 8.7. auch für Server 2016 und alte Windows 10 Versionen. Diese schließen die Print Nightmare Lücke. Die Updates werden allerdings nur für alle Produkte, die noch nicht „end of life“ sind, unterstützt (auch wenn in der Liste Fixes für ältere Betriebssysteme gelistet werden). Windows 7 PCs und Server 2008 R2 bleiben damit grundsätzlich ungeschützt, es sei denn man hat das ESU (extended Support Abo) gebucht. Auf diesen Systemen sollte kein Druckdienst gestartet sein. Wer Sitzungsdrucker unter RDP oder Citrix über den Windows Druckserver auf Server 2008 R2 Basis betreibt, sollte jetzt erst recht über eine Cloud Migration (bei IaaS Installation auf Azure 2019 Servern) nachdenken. Denn dort werden in der Regel nur Betriebssysteme eingesetzt, die aktuell bzw im erweiterten Support sind.

Zusätzlich wichtig (weil sich die Lücke sonst trotz Patches ausnutzen lässt):

In der Registry unter HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows NT\Printers\PointAndPrint sicherstellen, dass die folgenden Einträge nicht vorhanden – standardmäßig der Fall – beziehungsweise deaktiviert sind:

- NoWarningNoElevationOnInstall = 0 (DWORD) oder nicht vorhanden

- UpdatePromptSettings = 0 (DWORD) oder nicht vorhanden

In allen #Windows Betriebssystemen (für Clients und Server) stecken neue #Sicherheitslücken, die bisher noch nicht geschlossen wurden. Betroffen sind alle Server und auch PCs und Notebooks, wo der Dienst „Druckwarteschlange“ gestartet ist. Damit kann ein Angreifer ohne Adminrechte schadhafte Bibliotheken und Schadcode in das System schleusen (und ausführen). Microsoft stuft die Lücke als kritisch ein und empfiehlt den Druckspooler (Druckwarteschlange) Dienst zu deaktivieren – was nicht zielführend ist. Schließlich kann dann nicht mehr über den Server gedruckt werden.

Update: Mittlerweile hat Microsoft die Lücke als kritisch auf einer Skala von 1 bis 10 mit 8.1 eingestuft. Mit einem offiziellen Patch ist nicht vor nächstem Dienstag, dem Juli-Patchday 2021 zu rechnen.

Ursprünglicher Artikel

In allen #Windows Betriebssystemen (für Clients und Server) steckt eine neue Sicherheitslücke, die bisher noch nicht geschlossen wurde. Damit kann ein Angreifer ohne Adminrechte schadhafte Bibliotheken und Schadcode in das System schleusen (und ausführen). Microsoft stuft die Lücke als kritisch ein und empfiehlt den #Druckspooler (Druckwarteschlange) Dienst zu deaktivieren - was nicht zielführend ist. Schließlich kann dann nicht mehr über den Server gedruckt werden.

Funktionsweise eines Angriffs

Im Prinzip stehen einem Angreifer an jedem Gerät Angriffspunkte zur Verfügung, wo der Druckerwarteschlangen Dienst läuft. Das ist ab Werk auf allen Windows Clients – unabhängig von der Version der Fall und auf Druckservern. Wie ein Angreifer diese Geräte erreicht, steht auf einem anderen Blatt – meistens indem er Benutzer in Mails oder Webseiten auffordert, auf irgendwas zu klicken. Das angeklickte Schadprogramm wird dann im Benutzerkontext ausgeführt und greift als erstes alle Systeme an, wo der Druckdienst läuft. Hier werden dann Schadprogramme injiziert und verschlüsseln zB alle Daten.

Bis zum Patchday bzw. bis ein Fix zur Verfügung steht, ist es also eine Risikoabwägung, ob man den Workaround nutzt und nachher wieder deaktiviert (auch hier können Nebenwirkungen entstehen) oder das Risiko eingeht, dass etwas eingeschleust wird.

Möglicher Workaround

Es gibt aber auch einen Workaround, der den Zugriff auf den Druckserver sperrt. Damit soll weiterhin gedruckt werden können. Möchte man eine Konfigurations-Änderung am Druckserver vornehmen (also zum Beispiel einen neuen Drucker installieren oder eine Einstellung ändern), muss man die Änderung wieder zurücknehmen. Das Ganze gilt, solange bis Microsoft einen Notfall Patch liefert.

Die benötigten (administrativen) Powershell-Skripte hier (Benutzung auf eigenes Risiko, Nebenwirkungen sind nicht ausgeschlossen)

$Path = "C:\Windows\System32\spool\drivers"

$Acl = (Get-Item $Path).GetAccessControl('Access')

$Ar = New-Object System.Security.AccessControl.FileSystemAccessRule("System", "Modify", "ContainerInherit, ObjectInherit", "None", "Deny")

$Acl.AddAccessRule($Ar)

Set-Acl $Path $Aclund zum Deaktivieren der Sperre:

$Path = "C:\Windows\System32\spool\drivers"

$Acl = (Get-Item $Path).GetAccessControl('Access')

$Ar = New-Object System.Security.AccessControl.FileSystemAccessRule("System", "Modify", "ContainerInherit, ObjectInherit", "None", "Deny")

$Acl.RemoveAccessRule($Ar)

Set-Acl $Path $AclFix for PrintNightmare CVE-2021-34527 exploit to keep your Print Servers running while a patch is not available

Fabio Viggiani, Blog-Artikel