Clipart kostenlos von Microsoft

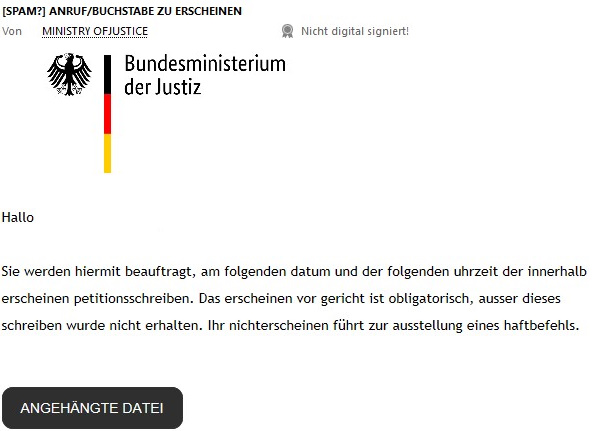

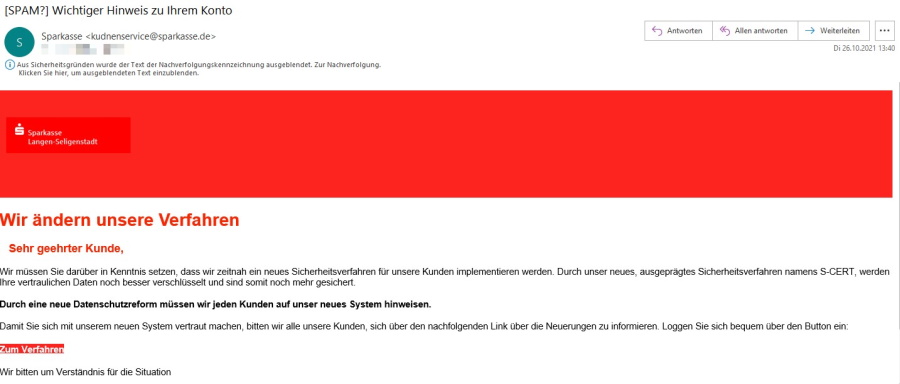

Seit etwa einer Woche liefert Microsoft neue, animierte 3D-Emojis in Teams aus. Seit längerem lassen sich mit Windows 10 über die Tastenkombination Windows&Punkt Emojis und andere Symbole in E-Mails und andere Anwendungen einfügen. Neu ist, dass die "FluentUI Design Icons" unter einer MIT-License (diese ist Open-Souce und hat keine Einschränkungen hinsichtlich der Nutzung, Veränderung oder Verwendung) freigegeben sind. Beispiele aus den über 3.000 Symbolen Es handelt sich um etwa 3.100 Symbole aus allen Bereichen. Dazu zählen nicht nur zahlreiche Emojis und Gesten, sondern auch Symbole aus dem Alltag, die beispielsweise Artikel in einer Internetseite aufwerten bzw. strukturierter lesbar gestalten können. Die Bilder liegen im 256x256 Pixel PNG Format vor. Wer also die Clipart verwenden möchte, kann dies gern tun. Github Ressource. Über Code/Download kann die Clipart heruntergeladen werden.https://github.com/microsoft/fluentui-emoji

Seit etwa einer Woche liefert Microsoft neue, animierte 3D-Emojis in Teams aus. Seit längerem lassen sich mit Windows 10 über die Tastenkombination Windows&Punkt Emojis und andere Symbole in E-Mails und andere Anwendungen einfügen. Neu ist, dass die "FluentUI Design Icons" unter einer MIT-License (diese ist Open-Souce und hat keine Einschränkungen hinsichtlich der Nutzung, Veränderung oder Verwendung) freigegeben sind. Beispiele aus den über 3.000 Symbolen Es handelt sich um etwa 3.100 Symbole aus allen Bereichen. Dazu zählen nicht nur zahlreiche Emojis und Gesten, sondern auch Symbole aus dem Alltag, die beispielsweise Artikel in einer Internetseite aufwerten bzw. strukturierter lesbar gestalten können. Die Bilder liegen im 256x256 Pixel PNG Format vor. Wer also die Clipart verwenden möchte, kann dies gern tun. Github Ressource. Über Code/Download kann die Clipart heruntergeladen werden.https://github.com/microsoft/fluentui-emoji