Inhaltsverzeichnis

- Die letzte Lieferung 2 - 6

- Cyber-Angriff und die rote Box 7 - 8

- Das albanische Virus funktioniert noch 9 - 10

- HP Universal-Druckertreiber kritisch 11

- Phishing, Quishing, Smishing oder Vishing 12

- Crowdstrike vs. CounterStrike 13 - 14

- Cybersicherheit - Authentifizierungs Tipps 15 - 16

- Kaspersky Antivirus in den USA verboten 17

- Anydesk Server wurden gehackt 18

- SSH - Terrapin Angriffs-Szenario 19 - 20

- WebP - Sicherheitslücken zahlreich 21

- Notepad++ Sicherheitslücke geschlossen 22

Die letzte Lieferung

Prolog

Die „Nordversand GmbH“ war ein Großhändler mit einem Ruf für Zuverlässigkeit. Von ihrem Standort am Rand von Stuttgart aus belieferte sie Kunden in ganz Europa mit technischen Komponenten, Maschinenzubehör und Spezialwerkzeugen. Doch hinter der Fassade aus Ordnung und Effizienz begann sich ein Schatten auszubreiten.

Es begann harmlos. Eine Lieferung nach Wien kam doppelt an. Ein Kunde in Lyon erhielt Ware, die nie bestellt worden war. Die Buchhaltung entdeckte eine Rechnung über 38.000 Euro – ausgestellt an eine Firma namens „Nordbyte Solutions“, die es nicht gab. Die IT meldete verdächtige Zugriffe auf das CRM-System – über ein VPN aus Salzburg.

Clara Stein, Geschäftsführerin der Nordversand, rief ihre Führungskräfte zusammen. Im Besprechungsraum saßen Henrik Baum (IT-Leiter), Oliver Kern (Logistikchef), Nina Falk (Buchhaltung) und Leo Brandt (Außendienst). Die Stimmung war angespannt.

„Wir haben ein Sicherheitsproblem“, begann Henrik. „Jemand hat sich mit Admin-Rechten Zugriff auf unsere Systeme verschafft. Die Spur führt zu einem VPN-Server in Salzburg.“

Leo hob die Hand. „Ich war letzte Woche dort – privat. Ich hatte keinen Laptop dabei.“

„Und trotzdem wurde von deinem Account eine Bestellung ausgelöst“, sagte Henrik. „An Nordbyte Solutions. Die Adresse ist ein leerstehendes Bürogebäude.“

Clara sah Leo scharf an. „Wie erklärst du das?“

Leo schwieg.

Nina meldete sich zu Wort. „Ich habe eine Rechnung gesehen, die doppelt verbucht wurde – mit einer abweichenden Kontonummer. Das ist mir erst beim Monatsabschluss aufgefallen.“

„Und wer hat die Rechnung freigegeben?“ fragte Clara.

„Das System zeigt Oliver Kern als Freigeber“, antwortete Nina. „Aber das Datum passt nicht. Oliver war da auf einer Messe in Hamburg.“

Henrik überprüfte die Logdateien. „Die Freigabe erfolgte von einem internen Rechner – aus dem Buchhaltungsbüro.“

„Mein Rechner war zur Wartung“, sagte Nina. „Henrik, du hast ihn abgeholt.“

„Stimmt“, sagte Henrik. „Aber ich habe ihn nur weitergegeben – an unseren externen Techniker.“

„Wer hat den beauftragt?“ fragte Clara.

„Ich“, sagte Henrik. „Er heißt Tobias Rehm. Ich kenne ihn aus einem früheren Projekt.“

Clara stand auf. „Wir müssen die Polizei einschalten.“

Henrik winkte ab. „Ich habe noch etwas gefunden.“ Er öffnete eine Datei: „Lieferstatus_final.xlsx“. Darin waren Lieferungen aufgeführt, die nie stattgefunden hatten – aber abgerechnet wurden. Die Datei war zuletzt bearbeitet worden von einem Benutzer namens „c.stein“.

„Das kann nicht sein“, sagte Clara. „Ich habe nie mit dieser Datei gearbeitet.“

Henrik lächelte. „Ich weiß. Der Benutzer wurde manipuliert. Die Datei stammt von einem USB-Stick – gefunden in deinem Büro.“

Stille.

„Ich habe ihn nicht dort hingelegt“, sagte Clara. „Jemand will mir etwas anhängen.“

Henrik nickte. „Genau das dachte ich auch. Und dann habe ich mir die Sicherheitskameras angesehen.“

Er spielte ein Video ab. Zu sehen war, wie jemand spätabends das Büro betrat – mit einem USB-Stick in der Hand. Die Person trug eine Nordversand-Jacke. Das Gesicht war nicht zu erkennen, aber die Körperhaltung war eindeutig.

„Oliver Kern“, sagte Henrik leise.

Oliver stand auf. „Ich wollte nur zeigen, wie unsicher unser System ist. Ich wollte, dass ihr endlich zuhört.“

Zwei Wochen zuvor

Oliver saß allein im Lagerbüro. Die Halle war leer, das Licht gedimmt. Auf dem Bildschirm blinkte ein Fenster: „Zugriffsrechte erweitern – Admin-Modus aktiv“. Er hatte lange darüber nachgedacht. Die letzten Monate waren frustrierend gewesen. Seine Vorschläge zur Optimierung der Lieferkette wurden ignoriert, sein Budget gekürzt, seine Abteilung übergangen.

„Wenn sie nicht zuhören, muss ich sie zwingen“, murmelte er.

Er hatte sich Zugang zu einem alten VPN-Server verschafft, den die IT nie richtig abgeschaltet hatte. Von dort aus konnte er sich als Leo einloggen – dessen Passwort hatte er zufällig gesehen, als dieser es auf einem Post-it am Monitor kleben ließ. Die Bestellung an „Nordbyte Solutions“ war ein Test. Niemand sollte Schaden nehmen – nur ein paar Daten, ein paar falsche Buchungen. Ein Weckruf.

Doch dann wurde es komplizierter. Der externe Techniker Tobias, den Henrik beauftragt hatte, war neugierig geworden. Er hatte Fragen gestellt, sich tiefer ins System gegraben, und plötzlich war Oliver nicht mehr allein. Die Kontrolle entglitt ihm.

Die Eskalation

Am nächsten Tag meldete sich ein Kunde aus Dänemark. Er hatte eine Lieferung erhalten, die nie bestellt worden war – exakt die Ware, die über „Nordbyte Solutions“ verbucht worden war. Clara war fassungslos. „Das ist kein Test mehr“, sagte sie. „Das ist Betrug.“

Henrik entdeckte weitere Unregelmäßigkeiten: E-Mails, die scheinbar von Clara stammten, aber nie von ihrem Account verschickt wurden. Eine davon enthielt eine Freigabe für eine Zahlung über 48.000 Euro – an ein Konto in Estland.

„Das ist nicht mein Stil“, sagte Clara. „Ich würde nie eine Zahlung ohne Rücksprache freigeben.“

Henrik überprüfte die Metadaten. Die E-Mail war über einen internen Server verschickt worden – mit gefälschter Absenderadresse. Der Zugriff erfolgte über ein Gerät, das zuletzt im Lagerbereich aktiv war.

„Oliver hat dort sein Büro“, sagte Nina leise.

Henrik begann, die Bewegungsdaten der Mitarbeiterausweise auszuwerten. Oliver war in den letzten zwei Wochen mehrfach spätabends im Gebäude gewesen – zu Zeiten, in denen er laut Dienstplan nicht hätte da sein dürfen.

Die Konfrontation

Die Geschäftsführung entschied sich, Oliver zur Rede zu stellen. In einem vertraulichen Gespräch mit Clara und Henrik gestand er schließlich: „Ich wollte nie Schaden anrichten. Ich wollte nur, dass ihr versteht, wie verletzlich wir sind.“

„Du hast uns gezeigt, wie wichtig Sicherheit ist“, sagte Clara ruhig. „Aber du hast auch Vertrauen zerstört.“

Oliver wurde suspendiert. Die Polizei übernahm die Ermittlungen. Die Beweise waren erdrückend: Logdateien, Videoaufnahmen, manipulierte Dateien, gefälschte E-Mails. Doch das Motiv blieb rätselhaft.

In einem letzten Gespräch mit Henrik sagte Oliver: „Ich habe gesehen, wie leicht es ist, alles zu manipulieren. Und ich habe gehofft, dass ihr es auch seht.“

Die Wendung

Zwei Tage später meldete sich Tobias Rehm, der externe Techniker. Er hatte bei der Durchsicht der Serverprotokolle etwas entdeckt: ein versteckter Prozess, der Daten in Echtzeit an eine externe Adresse sendete – nicht nach Estland, sondern nach Frankfurt.

Henrik war alarmiert. „Das war nicht Oliver“, sagte er. „Er hat das System manipuliert – aber nicht diesen Prozess.“

Die Spur führte zu einem zweiten VPN-Zugang – eingerichtet über einen Admin-Account, der nie offiziell existierte. Die Zugangsdaten stammten aus einem Backup, das vor drei Jahren erstellt worden war – von Henrik selbst.

Clara konfrontierte Henrik. „Was hast du getan?“

Henrik schwieg lange. Dann sagte er: „Ich wollte ein Sicherheitsnetz. Einen Weg, um alles zu überwachen. Aber jemand hat es benutzt – ohne mein Wissen.“

Die Polizei ermittelte weiter. Am Ende stellte sich heraus: Tobias Rehm hatte sich über das Backup Zugang verschafft. Er hatte Oliver beobachtet, seine Aktionen kopiert – und parallel ein eigenes System aufgebaut, um Daten zu verkaufen.

Auflösung

Der Täter war nicht Oliver Kern – sondern Tobias Rehm, der externe Techniker. Oliver hatte das System manipuliert, um auf Missstände hinzuweisen. Tobias nutzte die Gelegenheit, um echten Schaden anzurichten.

Die Hinweise waren subtil gestreut:

- Die parallelen VPN-Zugriffe.

- Die E-Mails mit gefälschter Absenderadresse.

- Die Zahlung nach Estland – ein Ablenkungsmanöver.

- Der versteckte Prozess im Server.

- Das Backup von Henrik – das Tobias missbrauchte.

Oliver wurde freigesprochen. Tobias wurde verhaftet. Clara führte neue Sicherheitsrichtlinien ein. Und Nordversand lernte, dass Vertrauen nicht nur ein Wert ist – sondern eine Verantwortung.

Wenn du möchtest, kann ich diese Geschichte als PDF oder Word-Datei exportieren oder eine Fortsetzung schreiben – etwa aus Sicht der Ermittler oder mit einem neuen Fall. Sag einfach Bescheid!

Cyber-Angriff und die rote Box

In Zeiten zunehmender Digitalisierung und stetig wachsender Vernetzung sind Unternehmen mehr denn je auf eine funktionierende IT-Infrastruktur angewiesen. Gleichzeitig steigt auch das Risiko durch Cyber-Angriffe. Doch was passiert im Ernstfall? Was, wenn Firewalls, Antivirensysteme und Monitoring-Tools versagen? Dann zählt jede Sekunde – und genau darum geht es in diesem Artikel.

Die rote Box: Symbol für digitale Notfälle

Das Bild zeigt eine auffällig rot lackierte Netzwerkbox mit einer deutlichen Botschaft:

„IM FALL EINER CYBER-ATTACKE – SCHEIBE EINSCHLAGEN UND ALLE STECKER ZIEHEN!“

Was auf den ersten Blick an einen Feuerlöscher erinnert, ist tatsächlich eine Maßnahme zur physischen Notfallabschaltung der Netzwerkverbindung. In der Box befinden sich mehrere Switches, verbunden mit Dutzenden gelber Netzwerkkabel. Diese führen zu Servern, Arbeitsstationen oder Netzwerkkomponenten eines Unternehmens.

Sinn und Zweck dieser „Notfallstation“

In einem schwerwiegenden Cyber-Angriff – etwa bei einem aktiven Ransomware-Befall oder einem gezielten Eindringen in das Firmennetzwerk – kann der einzige Weg zur Schadensbegrenzung darin bestehen, das System sofort und vollständig vom Internet sowie vom internen Netzwerk zu trennen. Eine solche Maßnahme kann:

- die weitere Verbreitung von Schadsoftware verhindern,

- Datenabflüsse stoppen,

- Angriffsspuren sichern,

- und Zeit für die forensische Analyse schaffen.

Die klare Botschaft an der Scheibe dient dabei als letzte Sicherheitsinstanz: eine Low-Tech-Methode gegen ein High-Tech-Problem.

Notfallpläne als Teil der IT-Sicherheitsstrategie

Diese Art von Schrank ist keine Spielerei – sie zeigt vielmehr, wie wichtig gut durchdachte Notfallprozesse in der IT-Sicherheit sind. Unternehmen sollten neben Firewalls und Antivirus-Systemen auch über folgende Fragen nachdenken:

- Gibt es einen dokumentierten Notfallplan bei Cyber-Angriffen?

- Wissen Mitarbeitende, wer im Ernstfall welche Entscheidung trifft?

- Wie schnell kann der Netzwerkzugang physisch getrennt werden?

- Wird regelmäßig geübt, was im Notfall zu tun ist?

Fazit: Analoge Absicherung in einer digitalen Welt

Während sich Cyberkriminelle ständig weiterentwickeln, bleibt ein Grundsatz bestehen: Im Zweifelsfall kann ein gezogener Stecker mehr bewirken als jede Softwarelösung. Die abgebildete rote Notfallbox ist ein plakatives Beispiel für einen pragmatischen, aber effektiven Ansatz zur Krisenabwehr.

Digitale Sicherheit endet nicht im Code – sie beginnt mit Vorbereitung, Prozessen und der Bereitschaft, im Notfall beherzt zu handeln.

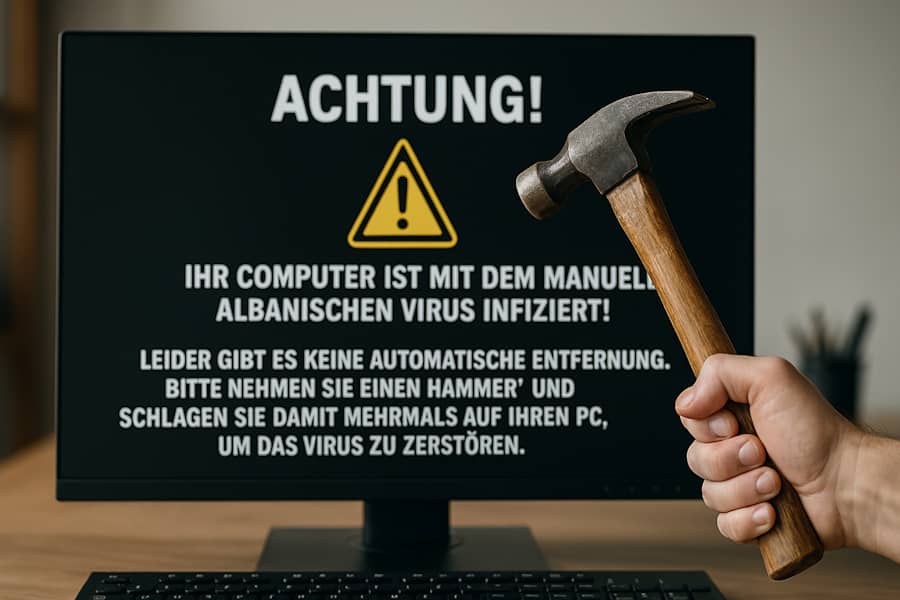

Das albanische Virus funktioniert noch

So wird das manuelle "albanische Virus" beschrieben, wie es funktionieren soll:

- Es ist eine Nachricht, oft eine E-Mail. Die Nachricht behauptet typischerweise, dass der Empfänger ein "albanisches Virus" erhalten hat.

- Aufgrund der "schlechten Technologie" in Albanien sei es ein "manuelles" Virus. Das ist der Kern des Witzes.

- Die Anweisungen bestehen darin, alle Dateien auf der Festplatte manuell zu löschen.

- Die Nachricht fordert dann auf, die E-Mail an alle Bekannten weiterzuleiten. So verbreitet sich das "Virus" – indem Leute bereitwillig den absurden Anweisungen folgen und die Nachricht weitergeben.

Das "albanische Virus" funktioniert also nicht technisch. Es beruht auf Social Engineering und Humor, um Computer zu "infizieren", indem es Benutzer dazu bringt, ihre eigenen Dateien zu löschen.

Im Laufe der Zeit ist das "albanische Virus" mit verschiedenen Nationalitäten in Verbindung gebracht worden (z. B. "irisches Virus", "Amish-Computervirus"), wobei alle dem gleichen Grundprinzip folgen: ein technologisch unbegabter Ursprung und manuelle Zerstörungsanweisungen.

Enkeltrick & Phishing: Dieselbe Methode in Neuauflage

- Enkeltrick: Betrüger geben sich als Angehörige oder Offizielle aus und nutzen Angst oder Dringlichkeit („Ich brauche sofort Geld!“), um Menschen zu unüberlegtem Handeln zu bewegen.

- Phishing: Opfer erhalten täuschend echte Mails oder Nachrichten („Ihr Konto ist gesperrt!“) und werden dazu verleitet, ihre Zugangsdaten selbst preiszugeben – genau wie beim albanischen Virus, wo Menschen sich selbst schaden.

Warum funktioniert das noch heute?

- Emotionale Manipulation: Menschen reagieren eher auf Angst oder Mitleid als auf rationales Denken.

- Technische Täuschung: Phishing-Seiten und Fake-Anrufe wirken professioneller als früher.

- Mangel an Aufklärung: Viele Opfer kennen diese Methoden nicht oder denken „mir passiert das nicht“.

Kurz gesagt: Kriminelle bringen ihre Opfer dazu, sich selbst zu schaden – sei es durch Löschen von Daten (albanischer Virus), Geldüberweisungen (Enkeltrick) oder das Weitergeben von Passwörtern (Phishing). Der Trick hat sich kaum verändert – nur die Maske ist eine andere.

Machen Sie einen User-Awareness-Check in Form von Online-Prüfung, um herauszufinden, wie Sie in verschiedenen Szenarien reagieren würden. Der dazu benötigte Test ist auf dieser Website, kostenfrei und unverbindlich für Sie nutzbar.

HP Universal-Druckertreiber kritisch

viele von Ihnen verwenden Drucker von #HP und damit auch den Universal #Druckertreiber (meist PCL6, 64 Bit). In der Softwareliste taucht dieser als "64 Bit HP CIO Components Installer" auf.

#Wichtig - bereits am 18. November 2024 veröffentlichte HP eine aktualisierte Version des Treibers, erst am 29. Januar 2025 wurde der Artikel dazu publik gemacht.

Konkret weisen alle älteren Versionen als v7.3.0.25919 im CVS mit 9.8 bewertete kritische #Sicherheitslücken auf, die es Angreifern ermöglicht, Programmcode über Systeme, wo der Treiber installiert ist, zu installieren und auszuführen. Details hier.

Bringen Sie - falls noch nicht geschehen - bitte Ihren Universal-Druckertreiber von HP, sofern im Einsatz, auf den aktuellen Stand.

[linkbutton link="https://support.hp.com/de-de/drivers/hp-universal-print-driver-series-for-windows/model/3271558" label="HP Universaldruckertreiber Downloadseite"]Phishing, Quishing, Smishing oder Vishing

Kurz notiert: Das Bundesamt für Sicherheit in der Informationstechnik (BSI) hat einen gut strukturierten Leitartikel verfasst, der die oben genannten Betrugstechniken erklärt und Tipps und Hinweise gibt, wie man diese Art von Angriffen effektiv verhindern kann. Zusätzlich werden die wichtigsten Kontaktadressen genannt für den Fall, das doch etwas passiert.

Wir haben für alle Interessierten zusätzlich einen kleinen User #Awareness Test als Multiple Choice Prüfung für Sie entworfen. Testen Sie Ihr Wissen kostenlos und unverbindlich.

[linkbutton link="https://www.bsi.bund.de/dok/passwortdiebstahl-durch-phishing" label="BSI-Kompendium Phishing"]

[linkbutton link="https://wp.pbcs.de/user-awareness/" label="User Awareness-Prüfung"]

Crowdstrike vs. CounterStrike

Crowdstrike Falcon gehört zwar nicht zu den von uns eingesetzten Produkten, uns ist es im Kundenkreis auch noch nicht begegnet. Dennoch lässt das pure Ausmaß aufhorchen.

Am 19. Juli 2024 sorgte eine flächendeckendes, fehlerhaftes Update für das Security Product "Falcon" der texanischen Firma Crowdstrike für Totalausfälle bei vielen Unternehmen der KRITIS Infrastruktur. Betroffen waren viele Fluggesellschaften, Behörden und kommunale Einrichtungen. Die Nachwirkungen dauern an. Der kritische Effekt dabei: Nach dem Update/Neustart von Windows Rechnern und Servern fuhren die Systeme in einen Blue Screen.

Um das Update wieder loszuwerden, waren/sind vielfach manuelle Eingriffe notwendig, da es nicht über das Windows Update-System von Microsoft verteilt wurden (das ermöglicht einen "Rollback"), sondern über einen eigenen Updater von Crowdstrike installiert wurden.

Fakt: Jeder betroffene PC und Server musste/muss von Hand angefasst, die schadhafte Datei ersetzt und neu gestartet werden.

Warum vs. CounterStrike? Hört sich fast genauso an. Auch ich nahm im ersten Augenblick an, dass es sich um das Spiel dreht. CS ist ein "Ego-Shooter"-Computerspiel, in dem es darum geht, im Team Terroristen zu vernichten. Crowdstrike hat es geschafft, IT-Systeme von über 20.000 Kunden weltweit lahmzulegen - nur das hier unschuldige Unternehmen und keine Terroristen das Ziel waren.

Kommentar der Redaktion:

Ernsthaft – Microsoft passiert es auch mal, das man einen Patch an die Tester im Insider-Programm ausliefert, die 2 Wochen nichts merken und es am Patchday knallt. Allerdings war beim Print Nightmare (dem letzten großen Fail in der Größenordnung) nicht auf allen Geräten ein Bluescreen und Admins konnten den Patch zurückrollen.Hier haut man einen Patch raus, der flächendeckend einen Bluescreen erzeugt – nicht nur auf spezifischer Hardware. Die Aktionäre haben die texanische Firma schon bestraft, aber für sowas muss doch Schadenersatz gezahlt werden – und (nur) wenn einer der Schergen dahintersteckt auch hohe Bußgelder verhängt werden.

Ohne auf Verschwörungstheorien zu setzen – Kaspersky wird in den USA verboten, weil der CEO auf der russischen Geheimdienstschule war. Der 2. CEO von Crowdstrike kommt vom FBI, der erste CEO und Gründer war früher bei McAfee. Beides auch keine Vertrauens-Garanten, wenn man die Geschichte von John McAfee aus Belize kennt. Ein Verbot ist hier aber unwahrscheinlich. Da die Ursache für den Massen-Rollout des Crowdstrike Patches noch untersucht wird, ist es durchaus denkbar, dass Schurkenstaaten und deren Cyberkriminelle dahinter stecken.

Die Darstellung im Kasten stellt eine Einschätzung und die Meinung der Redaktion dar.

Wir verfolgen die Untersuchungen und sind gespannt auf die Ursache und welche Maßnahmen ergriffen werden, um so etwas zukünftig zu vermeiden

Cybersicherheit - Authentifizierungs Tipps

Nicht alle Verfahren lassen die Absicherung mit einem zweiten Faktor #MFA zu. Umso wichtiger ist es, für alle Anmeldungen (egal ob am Netzwerk, in der Domäne oder bei Online-Diensten) sichere Kennwörter zu verwenden.

Nach einer aktuelle Studie von März 2024 sind zwar viele dem Aufruf gefolgt (bzw. wurden vom den Anbietern dazu gezwungen) Kennwörter auf mindestens 8 Zeichen zu verlängern, es gibt aber noch zu viele Sites, die nicht gleichzeitig Komplexität einfordern.

Das Resultat: Nach "123456" ist nun "12345678" das meistverwendete Kennwort. Da wo Komplexregeln gelten, ist nun Passwort1$ das meistgefundene Kennwort. Man kann sicher davon ausgehen, dass solche Konten bereits gehackt wurden - ansonsten ist der Identitätsdiebstahl nur eine Frage der Zeit.

Vorschläge

Das Bundesamt für Sicherheit in der Informationstechnik empfiehlt zwar weiterhin (auch für Standard-User) 8-stellige Kennwörter, bei denen 3 von 4 Komplexitäts-Regeln erfüllt sein müssen, die allgemeine Praxis setzt aber auf 10 Stellen (sofern kein zweiter Faktor möglich ist, wie beim Active Directory zur Anmeldung im Firmennetzwerk bzw. an der Windows Domäne und einigen Websites):

- Großbuchstaben

- Kleinbuchstaben

- Zahl

- Sonderzeichen wie §$%&/.- und Leerzeichen

Die gebildeten Kennwörter dürfen in keinem Wörterbuch auftauchen (also keine ganzen Wörter enthalten, es sei denn, sie sind mit Rechtschreibfehlern gespickt).

Immer wenn Zwei-Faktor möglich ist, sollte es verwendet werden. Bei Microsoft365 (Entra-ID, ehemals Azure Active Directory: Office, Teams, Sharepoint, Exchange online) lässt sich die Anmeldung entweder kostenlos mit der Authenticator App oder im Rahmen eines Microsoft 365 Business Premium Plans auch mit "conditional access" absichern. Hierbei wird entweder die Hardware-ID des Endgerätes als zweiter Faktor verwendet oder/und es lassen sich geografische Zugänge eingrenzen (z. B. keine Anmeldung aus dem Ausland).

Notebooks verschlüsseln

Werden Notebooks/Windows tablets verwendet, müssen diese zusätzlich (das funktioniert mit Bordmitteln) durch den Bitlocker und einer 4-6 stelligen PIN geschützt sein. Beim Einschalten des Geräts, noch bevor das Betriebssystem startet, wird dann diese PIN angefordert.

Richten Sie sich am Besten nach folgenden Regeln:

Empfehlungen der Redaktion

- Wenn möglich, 2-Faktor-Authentifizierung verwenden (MFA)

- Passwörter sollten grundsätzlich 10 Zeichen haben und komplex sein

- Admin/Domain-Admin Passwörter sind mit mindestens 12 Zeichen und Komplexität empfohlen

Kaspersky Antivirus in den USA verboten

#Wichtig - In den vereinigten Staaten wurde nun ein Vertriebsverbot für #Kaspersky Security-Produkte verabschiedet. Es wird noch im Juli 2024 für den Abschluss von neuen Abonnements wirksam. Bisher war nur amerikanischen Behörden untersagt, Produkte dieses Herstellers zu verwenden. Das „Kaufverbot“ wurde nun auch auf andere Unternehmen ausgeweitet. Im Artikel steht nichts davon, ob es auch für Consumer gültig ist.

Zwar sitzt die Kaspersky Holding LLC in London (was aber mittlerweile auch außerhalb der EU liegt) und EMEA-Signaturen müssen in der Schweiz freigegeben werden, es gibt aber technisch gut funktionierende Alternativen zum vergleichbaren Preis mit ähnlichen Performance-Werten.

Wir berichteten bereits in diesem Artikel über die Vorgeschichte.

So ist der #Defender für Business in Unternehmen bis 300 Mitarbeitenden im Microsoft 365 Business Premium Plan enthalten und umfasst auch den KI-unterstützten erweiterten Schutz für Endgeräte. Server lassen ich ebenfalls mit Plänen absichern. Bei größeren Unternehmungen kommen die Enterprise oder M-Pläne zum Einsatz.

Unter Betrachtung dieser Aspekte ist es eine Überlegung wert, den Kaspersky durch Defender für Business / Server / Azure Server zu ersetzen.

Nach Ablauf der Kaspersky-Subscription sollte diese nicht verlängert werden und ein Wechsel zum Microsoft Produkt (oder einem Virenscanner Ihrer Wahl, der aber Risiken und Performance Nebenwirkungen haben kann und nicht von uns getestet ist) anzustreben.

Anydesk Server wurden gehackt

Anydesk ist eine Abonnement-Software zum Fernsteuern des (eigenen) Desktops über das Internet und wird teilweise auch für Homeoffice genutzt.

#Wichtig - Wie erst jetzt offiziell vom Anbieter bestätigt, hat es Datendiebstahl bei der Firma Anydesk gegeben, die es den Kriminellen ermöglichte, Anwendern Schadsoftware "unterzujubeln".

Zwar wurden mittlerweile die Codesignaturen gesperrt und durch neue ersetzt, es kann aber viele Fälle geben, wo schon eine Schadsoftware auf den Endgeräten installiert wurde und schlummert. Der Hersteller empfiehlt, die Anydesk Software zu deinstallieren und nur die aktuellste Version von der Webseite herunterzuladen und zu verwenden. Außerdem sollten die betroffenen Systeme mit mehreren Virenscannern untersucht werden. Auch die Zugangspasswörter zum Online-Konto müssen geändert werden. Unklar ist noch, ob auch Zahlungsdaten gestohlen wurden aus den Online-Profilen.

Wir empfehlen, die Software zu deinstallieren, das Abonnement zu kündigen, betroffene Geräte komplett zu löschen und neu zu installieren. Für die Anwendungen die Daten zu importieren. Wohl dem, der eine Datensicherung hat - es werden allerdings aus Sicherheitsgründen keine Programme und kein Betriebssystem wiederhergestellt.

Stellen Sie dann auf andere, sicherere Lösungen - wie beispielsweise den Azure Virtual Desktop unter Windows 10 oder Windows 365 bei Microsoft um. Bei der Microsoft Lösung ist die Sicherheit bereits durch die 2-Faktor-Authentifizierung deutlich höher. Zudem kann der Azure Virtual Desktop in Azure gesichert werden. Bei Homeoffice-Einsatz muss dann auch der PC im Büro nicht eingeschaltet sein und kann Strom sparen.

Die Redaktion

SSH - Terrapin Angriffs-Szenario

am 18. Dezember haben Forscher herausgefunden, dass man das SSH-Protokoll schwächen kann. Es handelt sich um ein Protokoll zum Konsolenzugriff per Befehlszeile auf meist Linux-basierte Endgeräte wie Router, Firewalls und Server, vergleichbar mit Telnet. Die Verbindung (meist über Port 22) ist aber verschlüsselt.

Zu beachten

- Das Szenario greift nur, wenn man eine spezielle ungewöhnliche Verschlüsselung einsetzt (SSH-Verbindungen, die mit Chacha20-Poly1305 oder Encrypt-then-MAC im CBC-Modus verschlüsselt sind)

- Wird das SSH Protokoll nur geschwächt, sprich ein potenzieller Angreifer ist nicht automatisch mit der Server-Konsole verbunden - er hat es nur leichter, eine man-in-the-middle Attacke zum Daten mitlesen zu versuchen.

- Das einzige Gerät im uns bekannten Umfeld, das theoretisch SSH zum Internet publizieren könnte, wäre die Barracuda Firewall. Da die Remotezugriffe aber soweit ich weiß - wie die VPNs - über das TINA Protokoll erfolgen, ist Port 22 dort nicht aus dem Internet erreichbar.

- Selbst bei der alten w.safe (seit Jahren nicht mehr als Firewall in Betrieb) konnte man nur innerhalb eines VPNs per SSH auf die Linux Konsole zugreifen.

- Unsere Shop-Frontends sind nicht von dem Szenario betroffen.

- Wenn Kunden ihre Synology NAS oder eigene Linux Server oder Drittanbieter-Firewalls betreiben und Port 22 zum Internet freischalten in Ihrer Drittanbieter-Firewall, geschieht das auf eigenes Risiko. Wir raten ausdrücklich davon ab.

- Internet-Auftritte (die Linux-Server, auf denen Apache, NGinix und MariaDB laufen) müssten bei den führenden Providern entweder gar nicht über Port 22 erreichbar oder ausreichend geschützt sein. Das liegt in der Betriebsverantwortung von gehosteten Shared-Servern.

Client-Software aktualisieren

Zu SSH-Programmen gehören auch die Client-Anwendungen. Nur wenn Server UND Client abgesichert sind, ist die Lücke nicht ausnutzbar. Stellen Sie bitte sicher, dass diese auf den neusten Versionen sind. Weit verbreitet sind die folgenden Anwendungen:

- Filezilla Client (mind. Version 3.66.4)

- PuTTY (mind. Version 0.80)

- WinSCP (mind. Version 6.2.2)

WebP - Sicherheitslücken zahlreich

Kurz notiert, aber #wichtig - In einer von zahlreichen Softwareprodukten genutzten Grafik-Bibliothek sind kritische Sicherheitslücken festgestellt worden. Auf einer Skala von 10 mit Risiko 10 bewertet. Die Referenz ist: CVE-2023-5129.

Eines der betroffenen Produkte ist auch Libreoffice, das einige von Ihnen beispielsweise zum Erstellen von PDF-Formularen benutzen. Aber auch einige kostenlose Grafiklösungen sind betroffen.

Grundsätzlich gilt: Aktualisieren Sie Libreoffice auf Version 7.6.2.1 und recherchieren Sie, ob weitere Software, die Sie im Einsatz haben, betroffen sein könnten. Bei Unsicherheit ist es immer eine gute Idee, alle Tools, Werkzeuge und frei Software auf dem aktuellen Stand zu haben.

auf Github

Notepad++ Sicherheitslücke geschlossen

Weil der nützliche Editor doch sehr weit verbreitet ist, ist die folgende Meldung eine Notiz wert:

Nachdem bekannt wurde, dass im Notepad++ vier offene Sicherheitslücken klaffen, hat der Chefentwickler das Update 8.5.7 veröffentlicht. Die geschlossenen Sicherheitslücken sind CVE-2023-40031, CVE-2023-40036, CVE-2023-40164 und CVE-2023-40166. Außerdem wurde die uninstall.exe digital signiert.

Mit einer der Sicherheitslücken konnte man durch Öffnen eines präparierten Dokuments Angreifern die Ausführung von Programmen und damit die Kontrolle über Systeme erlauben.

#Wichtig - Aktualisieren Sie bitte dringend alle Ihre Systeme durch Notepad++, Version 8.5.7, um auf der sicheren Seite zu sein.