Inhaltsverzeichnis

- Crypto-Angriffe – wenn nur noch eine Datensicherung hilft 2

- Windows 10 und 11 Roadmap, Windows 365 3 - 4

- Windows Print Nightmare Lücken - geschlossen 5 - 7

- Windows 11 21H2 Bilder 8

- Auf Windows 10 folgt Windows 11 9 - 10

- Probleme mit dem Fahrer? 11

- Neues Windows und das Herbst Update 12

- Windows Herbstupdate wieder klein 13 - 14

- Internet Explorer Supportende anders 15 - 16

- Google Chrome Extension: Shoyu RSSAtom Feed 2.0.3.18 17

- Warum Exchange Server nicht mehr zeitgemäß sind 18 - 19

- Sommerräder montieren? 20

Crypto-Angriffe – wenn nur noch eine Datensicherung hilft

Wenn ein #Crypto #Angriff erfolgt, ist trotz technischer Sicherungsmaßnahmen meist ein Mitarbeiter Schuld, der auf Links oder Anhänge klickt, die nicht das enthalten, was sie vorgeben. Ein Restrisiko bleibt also trotz aktuellem Virenscanner und einer Generation 2 Firewall mit SSL-Interception und Content Filtering.

Hat man eine #Datensicherung – egal auf welchem Medium – würde diese aber auch schon verschlüsselte Daten wegsichern. Die meisten Trojaner installieren sich zunächst und legen dann zeitverzögert los. Sie schlüsseln Dokumente, die im Schreibzugriff des Benutzers liegen oder verschaffen sich über Zero-Day-Lücken Adminrechte.

Wer dann eine Bandsicherung von der Zeit vor dem Befall hat, kann man in der Regel noch unversehrte Dateien rücksichern. Entscheidend ist also die letzte erfolgreiche Datensicherung, bevor Daten verschlüsselt wurden.

Generell gibt die Faustformel 3 – 2 – 1 für Datensicherungen, d.h. auf einem Band, auf einem Datenträger und in der Cloud oder auf einem Offline-Medium in anderem Brandabschnitt).

- Zusätzlich gilt: Nach BSI sind erfüllen nur Offline-Sicherungen (physikalisch getrennt) auf passive Medien (Geräte ohne Elektronik wie LTO-Bänder) den Grundschutz.

- Ferner müssen die Daten ordnungsgemäß und sicher gelagert und beide Stufen der Datensicherung (SQL-Backup und Veeam Backup Reports) täglich kontrolliert werden

- Zusätzlich müssen regelmäßige Bandsicherungsprüfungen (Proberücksicherungen auf anderem Gerät) durchgeführt werden, um sicher zu sein, dass das, was gesichert wurde, auch wiederherstellbar ist.

Windows 10 und 11 Roadmap, Windows 365

Windows 11, Windows 365 und AVD

Im Herbst 2021 erscheinen sowohl Windows 11, als auch das Halbjahresupdate von Windows 10.

- #Windows 11 ist für neuere Rechner tauglich, die über TPM 2.0, UEFI, Secure Boot und mindestens 4GB RAM verfügen - möglicherweise sogar mindestens einen Prozessor ab der 8. Generation.

- Das Betriebssystem erhält einmal pro Jahr große Funktionsupgrades (mit Veränderung der Codebasis) - vermutlich immer im Herbst eines Jahres

- Die Codebasis ist (für das Herbst-Update 2021): 22000.x - x ist der Patchlevel

- Patchday bleibt am zweiten Dienstag im Monat, 19 Uhr ME(S)T

- Kleine Funktionsupdates und Fehlerkorrekturen gibt es am vierten Dienstag im Monat

- Neue PCs und Notebooks werden von den Herstellern ab Herbst 2021 nur noch mit Windows 11 ausgeliefert

- Die Bezeichnungen der Editionen bleiben:

- Windows 11 = Consumer Version (quasi Home ohne Domänenfunktionen, ohne GPOs, mit Werbung)

- Windows 11 Pro = Business Version mit Domäne, GPOs, Netzwerkintegration, mit Werbung

- Windows 11 für Workstation = Funktionen von Pro, es werden aber mehr RAM und mehr Cores unterstützt, für High Performance Rechner wie CAD Anwendungen und Videobearbeitung

- Windows 11 Enterprise = Firmenversion (weitgehend) ohne Werbung

- NEU: Windows 365 = Miet-Version von Windows 11 (wahlweise auch erst noch Windows 10), Online-Dienst von Microsoft. Windows wird dabei (wenn das so kommt) über eine RDP-Verbindung in der Cloud bereitgestellt und ist eine single Session virtuelle Maschine mit jeweils dem aktuellen Betriebssystem und Patches von Microsoft aus der Cloud. Zentrale Management Features sind eingeschränkt oder in der Einstiegsvariante nicht vorhanden.

- AVD: derzeit kennen die Microsoft 365 Abonnenten ähnliche Umgebungen schon schon als Azure virtual Desktop (ehemals Windows Virtual Desktop). AVD wird es weiter geben, sozusagen als Profiversion von Windows 365. AVD arbeitet wie ein Terminalserver im Multi-Session-Betrieb.

- Die LTSC (Long Term Service Channel) Enterprise Version auf Basis Windows 11 erscheint erst 2024. Bis dahin werden die LTSC Versionen auf der Windows 10 Basis 190xx bleiben. LTSC-Versionen erhalten keine Funktionsupdates, sondern nur die monatlichen Sicherheitsupdates.

Windows 10 - bis 2025

- Windows 10 wird nur noch bis September 2025 mit Sicherheitsupdates versorgt. Das gilt auch für die LTSC, Enterprise und Education Versionen dieses Betriebssystems.

- Funktionsupgrades soll es keine mehr geben. Das bedeutet, dass die Zahl vor dem Punkt sich alle sechs Monate um eins erhöht.

- Die Basis bleibt auf dem Stand vom 06.12.2019 (19041). Durch die Funktionsupdates sind wird derzeit bei 21H1 (19043), im Herbst dann bei (19044).

- Patchday bleibt am zweiten Dienstag im Monat, 19 Uhr ME(S)T

- Kleine Funktionsupdates und Fehlerkorrekturen gibt es am vierten Dienstag im Monat

- Azure Virtual Desktop - AVD - soll zunächst bei Windows 10 bleiben. Wer Windows 11 aus der Cloud mieten möchte, wählt dazu den Windows 365 Plan. Für Azure Virtual Desktop ist entweder ein Windows E3 Plan oder Microsoft 365 Business Premium erforderlich.

Weiterführende Literatur

Zu Windows 365 im Vergleich zu Azure Virtual Desktop (AVD) gibt es einen interessanten Fachartikel im Internet (auf englisch):

https://getnerdio.com/academy-enterprise/microsoft-windows-365-vs-azure-virtual-desktop-avd-comparing-two-daas-products/

Windows Print Nightmare Lücken - geschlossen

Updates verfügbar: 07.07.2021

Microsoft hat außerplanmäßig das Update KB5004945 und andere Updates bereitgestellt. Stand 8.7. auch für Server 2016 und alte Windows 10 Versionen. Diese schließen die Print Nightmare Lücke. Die Updates werden allerdings nur für alle Produkte, die noch nicht „end of life“ sind, unterstützt (auch wenn in der Liste Fixes für ältere Betriebssysteme gelistet werden). Windows 7 PCs und Server 2008 R2 bleiben damit grundsätzlich ungeschützt, es sei denn man hat das ESU (extended Support Abo) gebucht. Auf diesen Systemen sollte kein Druckdienst gestartet sein. Wer Sitzungsdrucker unter RDP oder Citrix über den Windows Druckserver auf Server 2008 R2 Basis betreibt, sollte jetzt erst recht über eine Cloud Migration (bei IaaS Installation auf Azure 2019 Servern) nachdenken. Denn dort werden in der Regel nur Betriebssysteme eingesetzt, die aktuell bzw im erweiterten Support sind.

Zusätzlich wichtig (weil sich die Lücke sonst trotz Patches ausnutzen lässt):

In der Registry unter HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows NT\Printers\PointAndPrint sicherstellen, dass die folgenden Einträge nicht vorhanden – standardmäßig der Fall – beziehungsweise deaktiviert sind:

- NoWarningNoElevationOnInstall = 0 (DWORD) oder nicht vorhanden

- UpdatePromptSettings = 0 (DWORD) oder nicht vorhanden

In allen #Windows Betriebssystemen (für Clients und Server) stecken neue #Sicherheitslücken, die bisher noch nicht geschlossen wurden. Betroffen sind alle Server und auch PCs und Notebooks, wo der Dienst „Druckwarteschlange“ gestartet ist. Damit kann ein Angreifer ohne Adminrechte schadhafte Bibliotheken und Schadcode in das System schleusen (und ausführen). Microsoft stuft die Lücke als kritisch ein und empfiehlt den Druckspooler (Druckwarteschlange) Dienst zu deaktivieren – was nicht zielführend ist. Schließlich kann dann nicht mehr über den Server gedruckt werden.

Update: Mittlerweile hat Microsoft die Lücke als kritisch auf einer Skala von 1 bis 10 mit 8.1 eingestuft. Mit einem offiziellen Patch ist nicht vor nächstem Dienstag, dem Juli-Patchday 2021 zu rechnen.

Ursprünglicher Artikel

In allen #Windows Betriebssystemen (für Clients und Server) steckt eine neue Sicherheitslücke, die bisher noch nicht geschlossen wurde. Damit kann ein Angreifer ohne Adminrechte schadhafte Bibliotheken und Schadcode in das System schleusen (und ausführen). Microsoft stuft die Lücke als kritisch ein und empfiehlt den #Druckspooler (Druckwarteschlange) Dienst zu deaktivieren - was nicht zielführend ist. Schließlich kann dann nicht mehr über den Server gedruckt werden.

Funktionsweise eines Angriffs

Im Prinzip stehen einem Angreifer an jedem Gerät Angriffspunkte zur Verfügung, wo der Druckerwarteschlangen Dienst läuft. Das ist ab Werk auf allen Windows Clients – unabhängig von der Version der Fall und auf Druckservern. Wie ein Angreifer diese Geräte erreicht, steht auf einem anderen Blatt – meistens indem er Benutzer in Mails oder Webseiten auffordert, auf irgendwas zu klicken. Das angeklickte Schadprogramm wird dann im Benutzerkontext ausgeführt und greift als erstes alle Systeme an, wo der Druckdienst läuft. Hier werden dann Schadprogramme injiziert und verschlüsseln zB alle Daten.

Bis zum Patchday bzw. bis ein Fix zur Verfügung steht, ist es also eine Risikoabwägung, ob man den Workaround nutzt und nachher wieder deaktiviert (auch hier können Nebenwirkungen entstehen) oder das Risiko eingeht, dass etwas eingeschleust wird.

Möglicher Workaround

Es gibt aber auch einen Workaround, der den Zugriff auf den Druckserver sperrt. Damit soll weiterhin gedruckt werden können. Möchte man eine Konfigurations-Änderung am Druckserver vornehmen (also zum Beispiel einen neuen Drucker installieren oder eine Einstellung ändern), muss man die Änderung wieder zurücknehmen. Das Ganze gilt, solange bis Microsoft einen Notfall Patch liefert.

Die benötigten (administrativen) Powershell-Skripte hier (Benutzung auf eigenes Risiko, Nebenwirkungen sind nicht ausgeschlossen)

$Path = "C:\Windows\System32\spool\drivers"

$Acl = (Get-Item $Path).GetAccessControl('Access')

$Ar = New-Object System.Security.AccessControl.FileSystemAccessRule("System", "Modify", "ContainerInherit, ObjectInherit", "None", "Deny")

$Acl.AddAccessRule($Ar)

Set-Acl $Path $Aclund zum Deaktivieren der Sperre:

$Path = "C:\Windows\System32\spool\drivers"

$Acl = (Get-Item $Path).GetAccessControl('Access')

$Ar = New-Object System.Security.AccessControl.FileSystemAccessRule("System", "Modify", "ContainerInherit, ObjectInherit", "None", "Deny")

$Acl.RemoveAccessRule($Ar)

Set-Acl $Path $AclFix for PrintNightmare CVE-2021-34527 exploit to keep your Print Servers running while a patch is not available

Fabio Viggiani, Blog-Artikel

Windows 11 21H2 Bilder

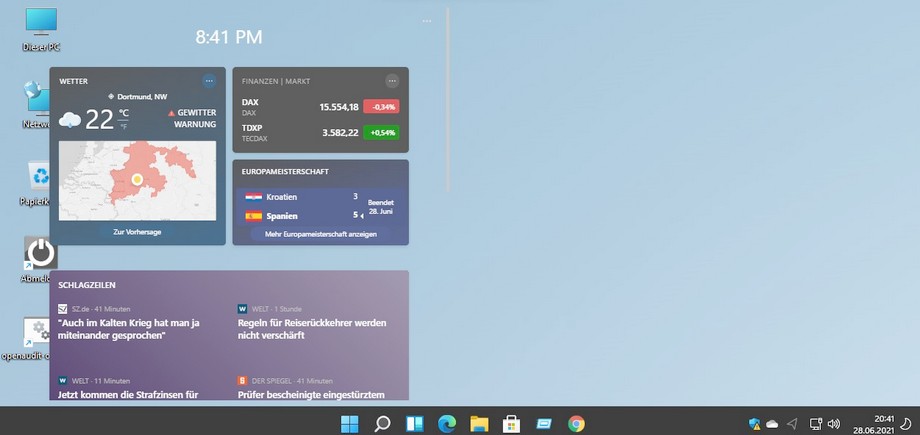

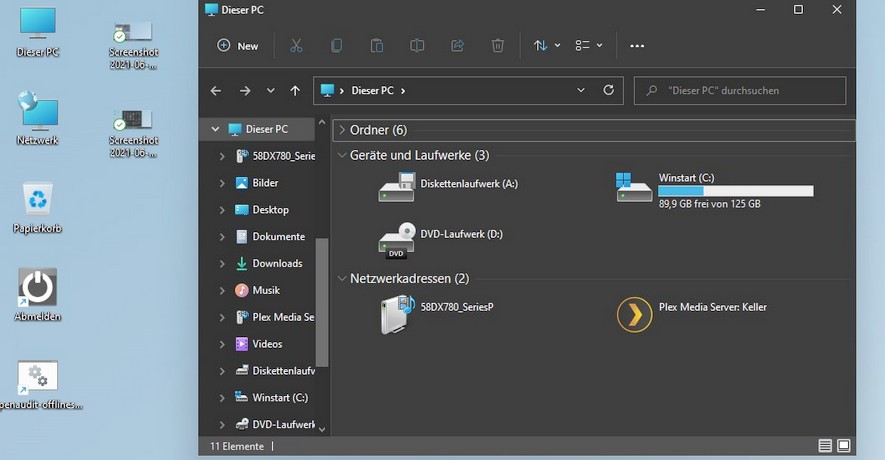

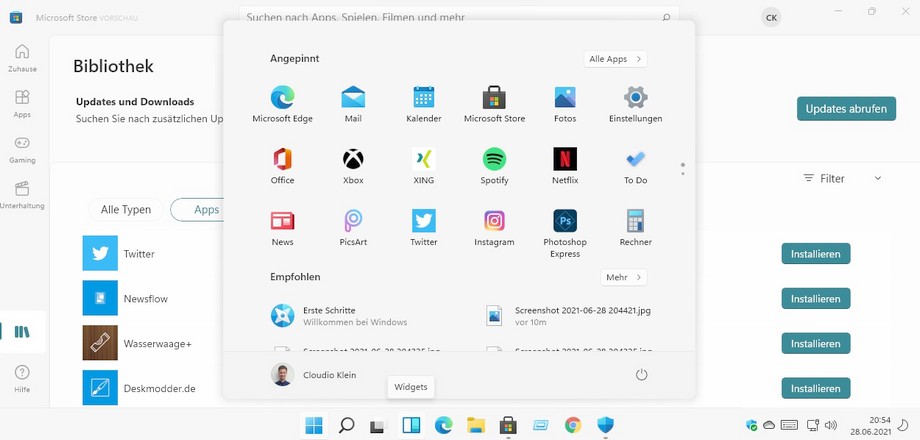

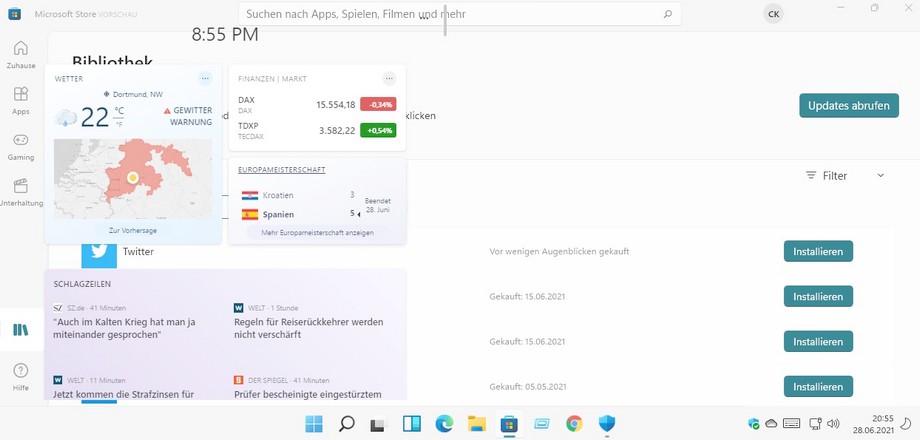

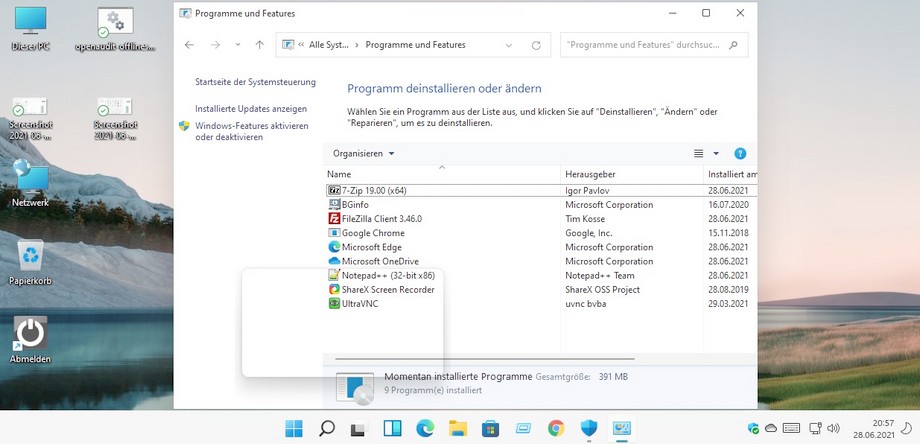

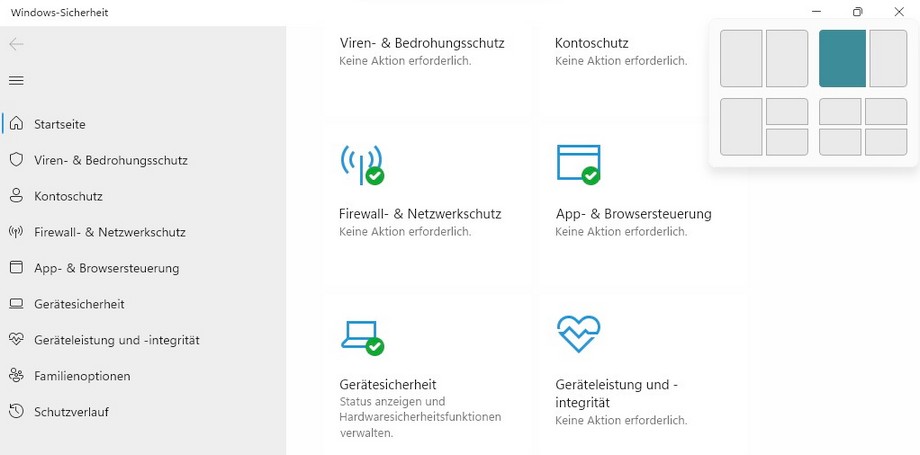

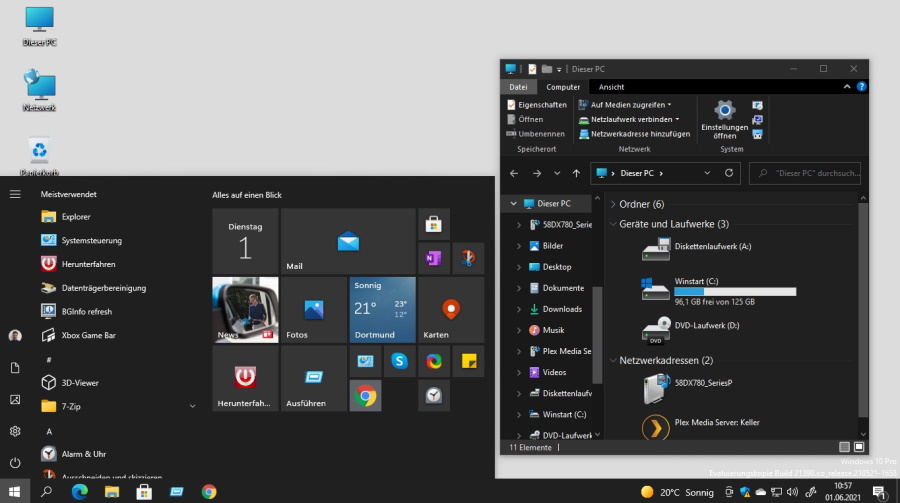

Heute hat Microsoft die erste Beta von Windows 11 (Windows #Eleven) an seine Jünger verteilt. Hier ein paar Screenshots, die getreu der Promo-Veranstaltung Neues und Altes zeigen. Ein ppar Sachen sind noch nicht übersetzt, man kann aber gut erkennen, wo die Rechnung hin geht. Im Moment wird auch TPM2.0 noch nicht gefordert, zumindest habe ich in der virtuellen Maschine vTPM nicht eingeschaltet und glaube nicht, dass Windows 11 durch den Hypervisor auf den TPM Chip des Notebooks zugreift...

Auf Windows 10 folgt Windows 11

Update: am 28. Juni gibt es die Insider-Versionen von Windows 11, der offizielle Rollout wird über Windows Update ab Oktober 2021! verteilt. Windows 11 ist also NICHT die 22H1 Version, sondern quasi die 21H2 Version und der direkte Nachfolger von build 19043 von Windows 10.

Am 24. Juni 2021 um 17:00 Uhr mitteleuropäischer Sommerzeit wurde es offiziell verkündet, bereits jetzt zeigt der aktuelle Insider-Build der vnext-Version 22H1 beim Installieren „Windows 11“ an. Während es lange hieß, Windows 10 sei die letzte Windows Version und man mache „nur“ 2x im Jahr kontinuierlich Funktions-Updates, ist auf der Support-Ende Seite nun ein Ablaufdatum für Updates für Windows 10 angegeben: 14.10.2025. Dahinter steht „Deaktivierungsdatum“ für die Pro und Home Versionen.

[time_until date="14.10.2025"]

Vermutlich meint Microsoft damit, dass keine Sicherheits-Updates mehr für Windows 10 Pro und Home am monatlichen Patch-Day ausgeliefert werden. Von einer Timebomb ist nichts zu erkennen, zumal in den OEM Lizenzverträgen nichts von einer Timebomb steht.

Wer aber ein Windows ohne Sicherheitsupdates einsetzt, handelt zumindest fahrlässig.

Freuen wir uns also auf Windows 11 und hoffen, dass Microsoft den vorhandenen Benutzern wieder ein kostenloses Upgrade von 10 nach 11 anbieten wird. Die meisten Windows Versionen werden sowieso OEM, d.h. mit einem neuen PC oder Notebook verkauft. Kaum jemand zahlt 249 € für ein Update von Windows 10 nach 11. Kostet das Upgrade also Geld, ist das eher schlecht für die allgemeine Sicherheit der weltweiten PC-Umgebung.

Für Unternehmen, die die long term Service Channel Versionen (Enterprise LTSB und LTSC) einsetzen, ist wichtig zu wissen, dass die bisherige Supportzeit (Sicherheitspatches) bei Windows 11 von 10 auf 5 Jahre verkürzt wurde.

Probleme mit dem Fahrer?

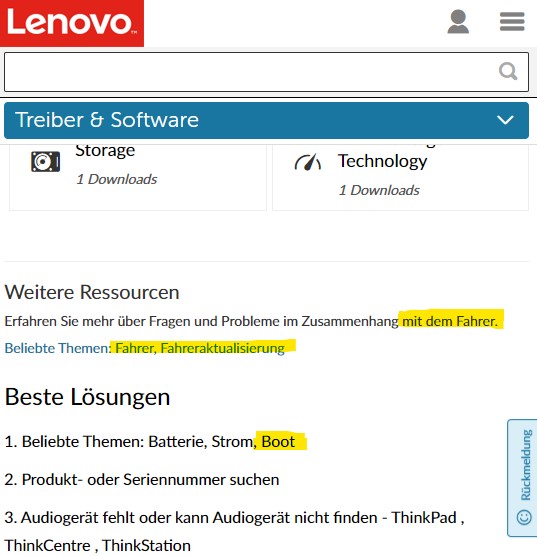

Immer wieder hilfreich, wenn es Probleme mit dem Rechner gibt, ist es, die Treiber für die #Hardware auf den aktuellen Stand zu bringen. Der Lenovo Support geht einen neuen Weg und bietet dazu einen Führerschein an. Mit der Fahrer-Aktualisierung (siehe unten) bekommt man auch gleich einen Boots-Führerschein. Auch für Taxi Unternehmen interessant. Haben die Gäste Probleme mit dem Fahrer, muss er in die Aktualisierung.

Lenovo bietet dazu auch weiterführendes Material:

"Dieser Artikel enthält eine Liste mit Links zu fahrerbezogenen Fragen und Problemen."

[Video] Was ist ein Fahrer?

Auch wenn die Übersetzungen der Seite sonst nicht nach Maschine aussehen, ist hier zumindest beim Fahrer (Treiber) eine solche Maschine dahinter zu vermuten. Oder der menschliche Übersetzer, der die Vorlage geschrieben hat, wusste nicht Bescheid, dass "driver" mit "Treiber" übersetzt wird.

Neues Windows und das Herbst Update

Während auf der aktuellen (virtuellen) Entwicklerkonferenz #Microsoft Chef Satya Nadella von einem bald erscheinenden "ganz neuen Windows" berichtet, ist nun die geplante Herbst-Version 21H2 fertig geworden. Sie wird vermutlich wieder im Oktober oder November an alle verteilt. Ein erster Bildschirmschnappschuss zeigt insbesondere neue, modernisierte Symbole Sunvalley. Die geplanten abgerundeten Ecken der Fenster sind offensichtlich noch nicht implementiert. Was merkwürdig erscheint: Diese Version trägt den Build 21390. Vor einer Woche hieß es noch, das Herbst-Update werde erneut ein kleines Update und bekommt Build 19044. Über ein Enablement Package, das mitverteilt wird, lassen sich dann neue Features quasi freischalten. Die großen Updates installieren Windows unter Beibehaltung von Daten, Apps und Einstellungen neu.

Windows Herbstupdate wieder klein

Microsoft unterscheidet zwischen kleinen und großen Funktions-Updates, die alle 6 Monate an Windows 10 Clients verteilt werden. Ursprünglich war es geplant, dass immer das Herbst (H2) Update ein großes #Update und das Frühjahrs- (H1) Update ein kleines. Seit 2020 gibt es nur kleine Updates (die wenige Minuten dauern und genauso funktionieren wie die monatlichen Sicherheitsupdates).

Bei den kleinen Updates erhöht sich quasi nur der sognannte "Build" um einen Zähler. Die kumulativen Updates lassen sich auf alle nachfolgenden Builds nach dem letzten Update anwenden und tragen die gleiche Versionsnummer:

| Version | Build |

| 19041.x | 20H1 (RTM Dezember 2019, Rollout im April 2020) |

| 19042.x | 20H2 (RTM Mai 2020, Rollout im September 2020) |

| 19043.x | 21H1 (RTM Oktober 2020, Rollout im April 2021) |

| 19044.x | #21H2 (RTM Juni 2021, Rollout im September 2021) |

Das aktuelle Windows hat demnach immer noch Kernkomponenten von Dezember 2019! Mit einem nach jedem kleinen Halbjahres-Update verteilten "Enablement Package" wurden dann auch jedesmal wenige neue Funktionen "freigeschaltet" (wie zum Beispiel mit 19042 das "helle" und das "dunkle" Design, der Meet Now Button in der Taskleiste (Skype app) und die Deinstallationsmöglichkeit von MSPaint, Internet-Explorer, Mathematik-Funktionen, Gesichtserkennung & Co (19043).

Fazit

Windows 21H2 wird wieder ein kleines Update, das im normalen Betrieb den Admins wenig Arbeit machen dürfte. Windows Version 22H1 soll dann einen 21000er Build bekommen und wieder als großes Update das Betriebssystem ersetzen (Große Updates laden knapp 5 GB herunter und sind quasi eine Neuinstallation mit Datenübernahme, die mindestens 45 Minuten dauert, in denen das Endgerät nicht benutzt werden kann (Offtime).

Internet Explorer Supportende anders

Microsoft New #Edge ist der neue Browser von Microsoft, der den ungeliebten "Edge" restlos ersetzt. Auf den meisten Windows 10 Systemen wurde der alte Edge mit einem Update deinstalliert und durch den neuen ersetzt. Der "Neue" basiert genau wie Google Chrome und andere Browser wie Vivaldi auf dem Chromium Open Source Projekt. Im Prinzip ist Edge on Chromium, wie man ihn auch nennt, eine andere Karosserie auf der selben Fahrzeugbaugruppe.

Weil im Neuen Edge auch ein "Internet Explorer Modus" eingebaut ist, mit dem (die wenigen) Webseiten, die einen Internet-Explorer benötigen, funktionieren, hat man sich entschlossen, in zwei Stufen (erst im März 2022, endgültig am 15. Juni 2022) keine Updates mehr für das Produkt "Internet Explorer" auszuliefern. Das gilt nur für Windows 10 ab Version 1809 und für Windows 11. Andere Betriebssysteme wie Server 2016, 2019, 2022 und sogar Windows 7 (nur mit kostenpflichtigen ESU Updates) und 8.1 erhalten weiterhin Sicherheits-Updates für den IE11. Für Server 2019 und 2022 gilt: Im neuen Control Panel kann der Internet-Explorer (das aufrufbare Programm) deinstalliert werden. Microsoft New Edge lässt sich auf allen Plattformen nutzen.

[time_until date="15.06.2022"]

Bereits jetzt lässt sich in den "Einstellungen/Apps/optionale Features" von Windows 10 auch bei den normalen Versionen der Internet Explorer entfernen*.

Mit einem später geplanten Update im Rahmen des regulären Patchday wird dann die iexplore.exe und die Verknüpfung dazu entfernt. Bereits seit 15. Juni werden Anfragen, die aus der iexplore.exe aufgerufen werden, an den New Edge weitergeleitet und dort ausgeführt.

Empfehlung

Wie schon neulich geschrieben ist unsere Empfehlung weiterhin:

- Google Chrome Enterprise (mit konfigurierten Richtlinien nach Wunsch) als Standard-Browser und PDF-Betrachter

- Microsoft Edge Enterprise (auch Edge für Business genannt) über das Edge Update von Microsoft "drüber installieren" und auch hier Richtlinien in den Central Store importieren und konfigurieren. Edge wird (noch) nicht Standard-Browser

- Internet-Explorer über Einstellungen / Apps / Optionale Features deinstallieren*. Linkverknüpfung für URLs auf Standardbrowser setzen

Mit den Richtlinien wird Ihre IT-Umgebung nach eigenen Vorstellungen "gehärtet", Google Chrome für Enterprise bietet derzeit mehr Funktionen und ist deutlich schneller (meist innerhalb von 2 Stunden aktualisiert). Zudem lassen sich mobile Geräte besser synchronisieren. Microsoft holt aber entwicklungsseitig massiv auf, so dass es sein kann, dass Chrome irgendwann entfallen kann.

Nur wenn zwingend nötig: IE-Modus in Edge einschalten

Der IE-Modus lässt sich entweder über Gruppen-Richtlinien oder über das Drei-Punkte-Menü im Edge einschalten: "..." / Einstellungen / Standard-Browser / "Zulassen, dass Websites im Internet Explorer-Modus neu geladen werden".

*) Wer den IE-Modus nutzen muss, darf den Internet-Explorer nicht deinstallieren.

Google Chrome Extension: Shoyu RSSAtom Feed 2.0.3.18

| |

| Google Chrome Extension: Shoyu RSS/Atom Feed | |

| 2.0.3.18 | |

| Zeigt oben rechts an, ob eine Seite einen oder mehrere RSS Feeds anbietet und stellt sie in lesbarer Form mit Bildern im Browser dar. Klickt man auf den kleinen Punkt in der Überschrift, wird der RSS XML-Code sichtbar (für Entwickler) | |

| GPL-Lizenz, kostenfrei | |

| im Chrome Store | |

| | Client oder AVD | |

| Google-Chrome | |

| https://chrome.google.com/webstore/detail/shoyu-rssatom-feed-previe/ilicaedjojicckapfpfdoakbehjpfkah | |

| Bewertung: | 8 von 10 |

| 67 | |

Warum Exchange Server nicht mehr zeitgemäß sind

Bereits im März und im April wurden in den #Exchange Server Produkten kritische #Sicherheitslücken geschlossen. Die als #Hafnium betitelten Angriffe auf Server weltweit machten Schlagzeilen und sorgten für zahlreiche Schäden und Ausfälle.

Exchange 201x versus Exchange online

Bei Einsatz und Betrieb eines Exchange Servers im eigenen Hause ist der IT-Administrator für das manuelle Installieren der Sicherheitsupdates auf den Servern verantwortlich. Im Gegensatz zu den halbautomatisch (nur installieren und neu starten) durchführbaren Windows Updates erfordert die Installation von Exchange Patches größere Wartungsfenster und sie müssen komplett von Hand heruntergeladen und installiert werden. Vielfach sind mehrere Updates und Neustarts des Exchange Servers erforderlich.

Mit dem Online Dienst "Exchange online" kümmert sich Microsoft um alle Updates der Plattform. Die Erfahrung hat gezeigt, dass erkannte Sicherheitslücken dort 2-3 Wochen eher geschlossen sind, bevor sie in den Medien publik werden.

Mit Skykick Backup lassen sich auch Langzeit-Sicherungs- und Aufbewahrungs-Szenarien abbilden, so dass auch die Datenmengen in der Bandsicherung von veeam signifikant reduziert werden und die Nachtsicherung schneller fertig ist.

Kritische Sicherheitslücken auch im Mai 2021 geschlossen

Am Dienstag (gestern) um 1900 Uhr war wieder Patchday. Wieder wurden kritische Lücken geschlossen. Wie auch im April gab es KEINE Updates mehr für den Exchange Server 2010. Wer ein solch altes Produkt noch im Einsatz hat, handelt vorsätzlich und Versicherungen kürzen die Leistungen im Schadenfall rigoros.

Die aktuellen Mai-Updates setzen wieder voraus, dass der Exchange Server den Update-Stand von April bereits hat, ansonsten müssen auch die Updates von April zuvor installiert werden. Das sind:

Exchange Server 2013 CU23

Quelle: Microsoft Security Blog

Exchange Server 2016 CU19 and CU20

Exchange Server 2019 CU8 and CU9

Fazit

Das Risiko, Opfer eines Angriffs mit einem Exchange Server im Hause zu werden ist, mit allen Konsequenzen auch im Datenschutz- und strafrechtlichen Bereichs kritisch. Unternehmen sollten umgehend auf Exchange online in Verbindung mit Skykick Langzeitsicherung umstellen. Auch im Mai gilt wieder: Alle Exchange online Kunden sind nicht betroffen. Stellen Sie auf Exchange online um, um die Sicherheit zu erhöhen.

Sommerräder montieren?

Keine gute Idee dieses Jahr, wenn man sich das Wetter der letzten Tage ansieht. Sonst gilt: Winterräder von O bis O (Oktober bis Ostern). Zwar sieht die Wettervorschau für die nächsten Tage besser aus (kein Schnee mehr), dennoch haben Winterräder bis +7°C die besseren Eigenschaften und einen kürzeren Bremsweg als die Sommerräder. Generell gilt aber (weil die Gummi-Mischungen aushärten: Nach ca. 6 Jahren oder wenn sich Risse bilden, sollten die Pneus ausgewechselt werden. Ebenso wenn (auch die Sommerbereifung) unter 4mm Profiltiefe liegt. 1,6mm sind vorgeschrieben, Bremsweg und Kurven-Eigenschaften bei Nässe und 1,6 mm machen ein Fahrzeug trotz ESP nahezu unkontrollierbar.