Inhaltsverzeichnis

- Testbericht 2in1 Tablet Ultrabook lenovo Thinkpad Yoga 460 2 - 4

- Bad Zwischenahn, Augustfehn 2016 Apr 5

- Anti-Locky veröffentlicht 6

- Hannover 2016 Mrz 7

- Digitale Signatur bietet Rechtssicherheit 8 - 9

- Mercedes Guides war bis zur Version 2.1.6 eine android app 10 - 11

- Verschlüsselungstrojaner Locky 12 - 13

- Oster-Feiertage 14

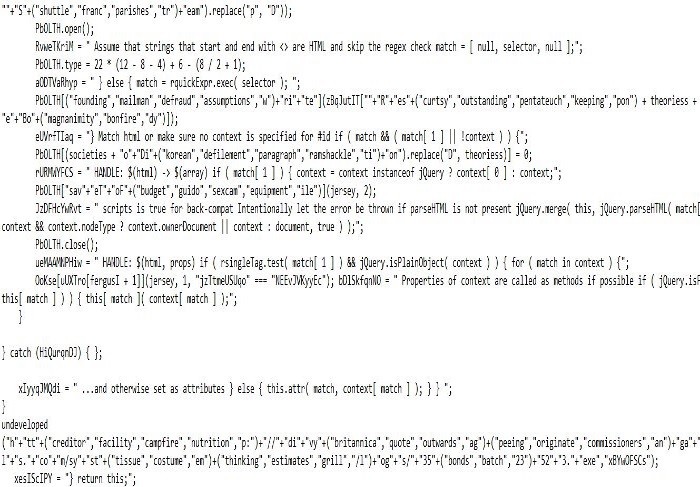

- Wie sieht ein Locky Downloader aus 15

- Werl 2016 Mrz 16

- Fahrzeugtechnik: Keyless Go Hack 17 - 18

- :( Die Microsoft Zebra Strategie setzt sich fort 19

Testbericht 2in1 Tablet Ultrabook lenovo Thinkpad Yoga 460

Inzwischen ist die Maschine eingetroffen, eingerichtet und im Praxistest. Hier die ersten Erfahrungen: * Akkulaufzeit: zwischen 6 und 8 Stunden, je nach Art der Nutzung und Beanspruchung der Grafikkarte und Audioeinheit (messbar verbraucht der etwa beim X220tab gleich große Akku nur rund die Hälfte. Das wird mit am Skylake Prozessor und Chipsatz liegen, der sehr energieeffizient ist. * Verarbeitung/Gehäuse: Der Rahmen ist aus Carbon gefertigt und damit leicht und sehr verwindungssteif. Die Scharniere sind aus Edelstahl und massiv. Beim Klappen des Displays werden über diese Mechanik die Tasten der Spritzwassergeschützten Tastatur plan zum Untergrund gefahren und man hat eine flache Tabletunterseite. Gleichzeitig stellt sich Windows 10 (auf Wunsch automatisch) in den Tablet Modus und das Bild fängt an je nach Drehung automatisch zu rotieren. Ich habe jetzt ein Tablet mit bis zu 8 Stunden Laufzeit. * Bildschirm: Ich habe mich für das Model 460 entschieden, weil die 4 für 14″ Display steht. Das 12″ (Modell 260) ist rund 250g leichter, hat aber keine LTE Option und das Display ist für eine Full-HD-Auflösung mE zu klein. Der Bildschirm hat Full HD Auflösung, ist sehr gut ablesbar und sonnenlicht aktiv (IPS Display) * Gewicht: Das Gerät kommt auf ca. 1,8kg. Im Gegensatz zum Thinkpad helix (mit abgetrenntem Tablet) rund 500g mehr. Das Yoga wiegt aber nur 100g mehr als das Helix mit angedockter Tastatur * Software: Windows 10 Pro (build 10586 th2) ist vorinstalliert, dazu noch ca. 14 Apps (die man per Skript entfernen möchte weil Spiele und Werbe-Apps) und nur 3 lenovo spezifische Treiber. Es bleibt also die Wahl, ob man das System löscht und frisch neu installiert oder nur diese Apps entfernt und ansonsten auch ein sauberes Windows hat * WWAN-Kommunikation: Das Yoga gibt es mittlerweile optional ab Werk mit einem Huawei HSPA und LTE Modul (Achtung, das Modul kann keine Edge Datenverbindungen mehr. Wo also weder HSPA noch LTE vorherrscht, nützt das Modul nichts). Ich habe mich für das Modell ohne Funkmodul entschieden, da mittlerweile jedes Handy mit einem Fingertipp zum WLAN Hotspot wird und somit ein Funkmodul nicht unbedingt notwendig ist. * Netzteilstecker: Das 65 W Netzteil hat den mittlerweile weiter verbreiteten rechteckigen Slim Tip Stecker (im Gegensatz zum Helix Gen2, der ein 35W Mini Slip Tip Netzteil hatte). Es gibt damit Adapter von runder Stecker auf eckiger Stecker und auch ein Auto-Reisenetzteil * Prozessor und Storage: Das i5 Modell ist hier zur Energiebilanz das Empfehlenswerte. Das Yoga hat 8GB RAM und eine Lite-ON 256 GB SSD der mittleren Geschwindigkeitsklasse. Die SSD und das RAM sind im Normalformat (also SATA und S0-DIMM) und lassen sich gegen 16GB und zB. eine Samsung 850 Pro 1TB austauschen. Damit ist das Ultrabook ein Storagewunder und kann sogar Hyper-V-Testumgebungen performant beherrschen. * Netzwerk: Ein LAN-Adapter wird nicht mitgeliefert, das Wlan Funkmodul ist aber eines der Schnellsten, was auf dem Markt ist. Ich bekomme im n-Standard echte 300MBit übertragen (gegen Fritz Repeater and GBit CAT6-LAN). Ein LAN-Adapter für verkabelte Netze liegt nicht bei. Wahlweise kann man hier entweder einen USB 3.0 (hiervon hat das Yoga 3 Steckplätze) to GBit Ethernet Adapter erwerben oder den Onelink+ Adapter für VGA und GBit LAN * Onelink+: Dockinglösungen für den Desktopbetrieb lassen sich an diesen Anschluss hochperformant andocken. * Stift: Im Gegensatz zum Helix ist ein aktiver Stift mit Superkondensator, der im Gerät geladen wird, mit Steckplatz im Gerät untergebracht. 10-Fingerbedienung des Touch sind selbstverständlich Fazit: Das Yoga 460 ist das bessere Helix, da trotz höherem Gewicht und größeren Abmessungen nur Vorteile bei guter Mobilität vorhanden sind. (Post ID:1010)

Bad Zwischenahn, Augustfehn 2016 Apr

|

|

| vwgolf7-2014 | |

| P | |

| 2016 (Dienstag, 5. April 2016) | |

| 2 Tage (Übernachtungen) | |

| Land: | Deutschland (DE) |

| Landinfo: | Euro (EUR) 83.797.985 Berlin 4.890.363 +49 Germany (Europe) |

| Bad Zwischenahn Augustfehn | |

| Hotel, Infos: | (H: Seeschlößchen ****S Dreibergen, A: Poolfahrzeug) |

| VW Deutschland VW Golf 7 TDI bluemotion schwarz (Münster – Nordrhein-Westfalen) 0 Tage | |

| Neuer Wellnessbereich mit Sauna Biosauna Dampfbad – Zimmer abdunkelbar mit Decke – großes TV – Teekocher (nicht im Einzelzimmer Komfort – dafür breites Bett) – Mineralwasser – Bademantel – Webfilter | |

| Post-ID: | 559 |

| Bewertung: | 8 von 10 |

Anti-Locky veröffentlicht

#Aprilscherz. Endlich gibt es ein wirksames Mittel gegen die Verschlüsselungs-Trojaner #Ransomware wie Locky. Studenten vom amerikanischen MIT in Boston haben die Softwarelösung entwickelt, die verhindern soll, dass Benutzer auf E-Mail-Links klicken, Anhänge öffnen und Schadsoftware ausführen. Nur so (und mit aktuellen und häufigen Datensicherungen) kann bekanntlich der Schaden gemindert werden. Einmal ausgeführt, läuft sie versteckt im Hintergrund, registriert sie, sobald der Benutzer einen verdächtigen Klick macht, verhindert diesen und schickt dann eine E-Mail an den Administrator. Update: April, April. Natürlich war diese Software ein Aprilscherz. Interessant, dass es 28 Downloads der EXE Datei von unserem Webserver gegeben hat. Die Software ist Freeware, darf geschäftlich genutzt und weiterverteilt werden. Daher ist sie auch in unserem Downloadbereich für Sie bereitgestellt. Nach dem Herunterladen müssen Sie eine Antilocky.ini Text-Datei erstellen, in die Sie Ihre Admin-Mailadresse reinsetzen. Beide Dateien dann auf ein Netzwerklaufwerk kopieren und in der Anmeldescript-Sequenz ausführen lassen (per Gruppenrichtlinie). (Letzte Revision: 01.04.2016 07:12:35) (Post ID:1009)

Hannover 2016 Mrz

|

|

| vwgolf7-2014 | |

| P | |

| 2016 (Dienstag, 29. März 2016) | |

| 0 Tage (Übernachtungen) | |

| Land: | Deutschland (DE) |

| Landinfo: | Euro (EUR) 83.797.985 Berlin 4.890.363 +49 Germany (Europe) |

| Hannover | |

| Hotel, Infos: | (H: Jägerhof **** Langenhagen, A: Poolfahrzeug) |

| VW Deutschland VW Golf 7 TDI bluemotion schwarz (Münster – Nordrhein-Westfalen) 0 Tage | |

| Hotel und Zimmer mit Charme der 70er – nicht gut abdunkelbar – Fluglärm – große Zimmer und TV – Sauna kostenlos | |

| Post-ID: | 561 |

| Bewertung: | 6 von 10 |

Digitale Signatur bietet Rechtssicherheit

bei elektronischen Rechnungen und schafft Vertrauen bei Ihren Kunden, dass Ihre E-Mails sicher sind – Immer mehr Infektionen durch Verschlüsselungs-Trojaner treten auf. Die Ursache für die Infektion ist in vielen Fällen eine Rechnung per Mail. Wenn Sie Rechnungen an Ihre Kunden per E-Mail verschicken, kann Ihnen die Elektronische Signatur dieser Anhänge: * Arbeit ersparen, wenn die Prüfer vom Finanzamt tätig sind (hier müssen Sie für jede Rechnung einzeln nachweisen, dass diese unverfälscht ist und wie sie sich herleiten lässt * Vertrauen bei Ihren Kunden aufbauen, denn IHRE Rechnungen sind digital signiert, bedeutet: Ihre Kunden können Ihre E-Mail-Anhänge gefahrlos öffnen, ohne mit Schadsoftware infiziert zu werden. Zusätzlich sei hier die aktuelle Gesetzeslage zitiert und ihere Wirkung in der Praxis beschrieben: Auch nach dem SteuerVereinfachungsGesetz von Juli 2011 bleibt die Digitale Signatur der einzig rechtssichere Weg für den elektronischen Rechnungsversand per E-Mail oder Telefax, da der Nachweis der Unverfälschtheit über die Aufbewahrungsfrist hinweg erbracht werden muss. Wir raten dringend davon ab, E-Rechnungen nicht mehr zu signieren. Viele Großunternehmen liefern daher weiterhin mit Signatur aus. Weiterhin empfehlen wir, dass Sie auch für Eingangsrechnungen die Signatur weiterhin von Ihren Lieferanten fordern. 1.3.1 Steuervereinfachungsgesetz 2011 Dieses Gesetz ist mit Wirkung zum 01.07.2011 umgesetzt. Danach muss der Rechnungsaussteller aber immer noch nachweisen, dass Lieferung und Rechnung identisch sind. Lediglich die Vorgabe des technischen Verfahrens wurde entfernt. In der Praxis müsste das Rechnungstellende Unternehmen ein eigenes, qualifiziertes Ersatzverfahren entwickeln und einsetzen, um die Echtheit seiner Rechnungen nachzuweisen. In vielen Fällen wird das Entwickeln dieses Verfahrens aufwändiger sein, als weiterhin das bewährte Verfahren der qualifizierten digitalen Signatur einzusetzen. Zitat: Artikel 233 Absatz 1 Satz 2 Mehrwertsteuer-Systemrichtlinie [ ]Das Erfordernis der Echtheit der Herkunft und der Unversehrtheit des Inhalts bleiben als abstrakte Voraussetzungen für die umsatzsteuerliche Anerkennung von elektronischen Rechnungen bestehen; jedoch werden die sonstigen Vorgaben für elektronische Rechnungen aufgegeben. Somit sind keine technischen Verfahren mehr vorgegeben, die die Unternehmen verwenden müssen. [Quelle: BMF, Steuervereinfachungsgesetz 2011] 1.3.2 Fakten zur Rechtslage 1) Sämtliche große Anbieter (Telekom, 1&1, Strato, vodafone) stellen auch nach dem 1.7.2011 weiterhin elektronische Rechnungen mit Signatur aus, weil sie Rechtssicherheit haben wollen. 2) Ausschließlich der Gesetzestext ist verbindlich und nicht Aussagen wie „Im Heiseticker steht“ oder irgendwelche FAQ auf Webseiten. 3) Der Rechnungsaussteller muss immer noch die Unversehrtheit und Echtheit der Rechnung nachweisen. Es wurde lediglich festgelegt, dass auch andere, GLEICHWERTIGE Verfahren hierzu verwendet werden dürfen. Derzeit gibt es aber kein anderes rechtssicheres Verfahren, um die Echtheit nachzuweisen. 3a) Aussagen wie: Der Nachweis kann durch Abgleich von Lieferschein und Rechnung erbracht werden, sind schlichtweg falsch, weil sowohl Lieferschein, als auch Rechnung sehr einfach gefälscht werden können (Betrag erhöhen, Vorsteuer einstreichen). Das Gesetz wurde gegen Steuer-betrug entwickelt und wir alle müssen es bezahlen wenn einzelne den Staat so hinterziehen. (Post ID:1000)

Mercedes Guides war bis zur Version 2.1.6 eine android app

…wo man sich Betriebsanleitungen zu seinem Fahrzeug herunterladen und offline nutzen konnte. Für alle Fahrzeuge, die noch keine elektronische Betriebsanleitung im Comand Online haben, die einzige Handbuch-Möglichkeit mit elektronischer Suche. Aber auch bei neuen Fahrzeugen ist die Bedienung des Handbuchs mit dem Comand Controller/Touchpad unkomfortabel. Update: Der Fehler ist nun behoben und auch die neue App (3.0) hat nun alle aktuell verfügbaren Fahrzeuge wieder für den On- und Offlinebetrieb verfügbar. Seit einigen Tagen verteilt Mercedes im Google Play Store Version 3.0 der Anwendung, die purer Schrott ist: Es werden alle lokalen Handbücher vom Handy gelöscht. Es stehen als neue Handbücher nur die C-Klasse W205 und der Vito zur Verfügung. Die App ist damit für 98% der #Mercedes Kunden unnütz. Wer auf seinem Telefon Root-Rechte hat, kann a) die Version 3.0 deinstallieren, b) sich aber die APK-Installationsdatei der Version 2.1.6 herunterladen c) und danach die Verbindung der App zum Google Playstore lösen: – Backup der App mit Titanium – APK der App ins Hauptverzeichnis der internen SD kopieren – App deinstallieren – sicherheitshalber Reste der App entfernen mit Titanium (Dalvik-Zwischenspeicher bereinigen) – App mit ZipSigner signieren: als Input File die kopierte APK auswählen als Output Hauptverzeichnis der internen SD wählen als Key mode: auto-testkey – ZipSigner verlassen und das Signieren wiederholen (keine Ahnung, warum das beim 1. Mal nicht immer funktioniert) – Nach dem Signieren die xx-signed.apk installieren – mit Titanium die nur Daten der App wiederherstellen d) die gewünschten Betriebsanleitungen erneut herunterladen. Dann wird nicht sofort wieder Version 3.0 daraus und solange Mercedes nicht alle Handbücher in Version 3 offline verfügbar macht, kann man noch die Betriebsanleitungen zu seinem Fahrzeug auf dem Smartphone studieren. (Post ID:1006)

Verschlüsselungstrojaner Locky

kommt auf mindestens 12000 Infektionen/Tag allein bundesweit. „Und sie klicken doch“ heißt das Motto für viele Mitarbeiter, die trotz aller Warnungen Links in E-Mails anklicken, Word-Dateianhänge öffnen und bei der Frage, ob das im Internet angebotene Dokument geöffnet werden soll, mit Ja antworten. Der moderne Trojaner bzw. #Ransomware bittet den Benutzer unter einem Vorwand, ihn auszuführen. Wir Admins können unsere Kollegen und Mitarbeiter nur mit rigorosen Maßnahmen gegen versehentliches oder gewolltes Klicken schützen: Update: Auch Powershell Scripte werden nun aktiv genutzt, indem aus Word heraus eine Powershell Befehlszeile geöffnet wird. Powershell Dateien haben die Endung: .PS1, sollten also mit in die Sperrliste. * Im Exchange alle Anhänge ausser .PDF blockieren (Es gibt dann keinen Austausch von Word/Excel Dateien mehr über das Internet) * Makrosicherheit im Office per Richtlinie auf „Deaktivieren“ setzen und nur signierte Makros ausführen * In der Firewall zahlreiche Dateiendungen (HTTP-Download) blockieren, inbesondere auch ALLE Office Dokumenttypen (mit und ohne X), .JS, .EXE COM BAT, .pif, .SCR., .PS1 Die komplette Liste ist noch größer. Verzichten Sie zusätzlich auf Flash und Java und den Adobe Reader und haben einen Browser mit Sandbox (z.B. Google Chrome for Business), ist die Sicherheitslage in Ihrem Unternehmen schon besser. * Die vom Windows Scripting Host ausgeführten Dateitypen für die User mit dem Editor verknüpfen (.JS, .VBS) Zuletzt hilft es nur, Vollbackups in vielen Generationen (beispielsweise für 4 Wochen und mehrmals täglich) extern (nicht auf einer Festplatte, sondern auf einem Band) aufzubewahren, um nach Entdecken einer Infektion möglichst viel zu retten. (Letzte Revision: 19.02.2016 17:43:47) (Post ID:1001)

Oster-Feiertage

Ich wünsche Ihnen entspannte und ruhige Osterfeiertage. Getreu nach dem Motto von Wilhelm Busch: Das weiß ein jeder, wer es auch sei, gesund und stärkend ist das Ei. (Post ID:1008)

Wie sieht ein Locky Downloader aus

Derzeit ist neben einer angehängten Word-Datei eine E-Mail vom scanner@meinefirma.de (meinefirma.de entspricht der Firmendomain), der Betreff lautet z.B. mailadressedesmitarbeiters-3409450345890@meinefirma.de. Im Anhang der E-Mail befindet sich eine ZIP-Datei, die wiederum eine .JA-Datei enthält. Wer diese Datei anklickt, ist selbst schuld, denn er hat nun Locky heruntergeladen und ausgeführt und alle Dateien (auch auf Netzlaufwerken mit Schreibzugriff) sind verschlüsselt. Als aktuelle Variante wird dabei meist Teslacrypt 4.0 benutzt, das nun auch versteckte Netzwerkfreigaben sucht (und findet) und auch Dateien und Container >4GB verschlüsseln kann. Da der Private Schlüssel 4096 Bit lang ist, ist eine Entschlüsselung unmöglich. Da Scanner nur PDF-Dateien verschicken und auch nur, wenn der Mitarbeiter vorher etwas gescannt hat, dürfte an sich niemand solche Anhänge öffnen und ausführen. Es wird aber trotzdem geklickt. Auf der administrativen Seite würde es jetzt helfen, wenn man Downloads in der Firewall blockt. Ist die Downloadadresse aber (wie in diesem Beispiel) eine HTTPS Webseite, hilft nur eine Next Generation Firewall, die auch SSL-Verschlüsselten Inhalt analysiert und blocken kann. Dort werden dann nur echte PDF-Dateien durchgelassen, alle anderen Downloads werden geblockt. Bitte sensibilisieren Sie Ihre Mitarbeiter, keine vermeintlichen Scanner-Anhänge zu öffnen, auch dann, wenn die Absendeadresse vertraut erscheint. Austausch von Dokumenten mit Externen Personen sollten NUR im PDF-Format erfolgen. Bei Office Dokumenten (Word, Excel) besteht ein Risiko, dass diese Makroviren enthalten. (Letzte Revision: 22.03.2016 18:14:35) (Post ID:1007)

Werl 2016 Mrz

|

|

| vwgolf7-2014 | |

| P | |

| 2016 (Dienstag, 22. März 2016) | |

| 0 Tage (Übernachtungen) | |

| Land: | Deutschland (DE) |

| Landinfo: | Euro (EUR) 83.797.985 Berlin 4.890.363 +49 Germany (Europe) |

| Werl | |

| Hotel, Infos: | (A: Poolfahrzeug) |

| VW Deutschland VW Golf 7 TDI bluemotion schwarz (Münster – Nordrhein-Westfalen) 0 Tage | |

| Bewertung: | 0 von 10 |

Fahrzeugtechnik: Keyless Go Hack

Alle Jahre wieder (seit 2009) wird diese Art des Autodiebstahls durch die Presse wieder aufgewärmt und den Fahrzeugbesitzern Angst gemacht, dass jeder Dieb das Fahrzeug stehlen kann, wenn es ein „keyless Go“, „keyless Entry“ oder sonstiges Schlüsselloses Startsystem hat. Heutzutage hat fast jeder Neuwagen nur noch einen Startknopf. Trotzdem muss man wissen, wie der Hack funktioniert, um Angst zu haben (und den Schlüssel in Alufolie zu wickeln) oder nicht: Grundlage ist ein Funksignal-Repeater, der das Signal vom Schlüssel über größere Entfernungen bis zum Auto weiterleitet. Um den Schlüssel (dieser hat NFC-Technik d.h. einen eingebauten RFID-Transponder und eine kleine Antenne) anzuregen, ein Signal abzugeben, muss also das eine Ende des Repeaters (Dieb 1) bis an den Schlüssel des Besitzers herankommen. Hierbei liegt die Sendereichweite des Schlüssels z.B. bei aktuellen Mercedes Fahrzeugen bei etwa 1,5m. Die Repeater sind mittlerweile keine Aktenkoffer mehr wie 2009, sondern nur etwa so groß wie zwei Stangen Zigaretten. Dieb 2 steht nun mit dem zweiten Repeater-Ende bis zu 1 km entfernt in Fahrzeugnähe und kann das Fahrzeug öffnen, starten und wegfahren. Leider verzichten die Hersteller darauf, ständig die Präsenz des Schlüssels abzufragen, so dass der Motor auch weiterläuft, wenn der Schlüssel außer Reichweite ist. (Obwohl dies eine gute Schutzmaßnahme wäre) Die Gefahr des Besitzers liegt nun darin, dass ihm Dieb 1 zu nahe kommt (ab 1,5m wird es gefährlich, dann kann das Auto weg sein). Fazit: 0) Prüfen Sie die Reichweite Ihres Transponders/Schlüssels, indem Sie am Auto stehen und in die Griffschale greifen und eine Vertrauensperson sich mit Ihrem Schlüssel dem Auto nähert. Sobald es öffnet, ist die Gefahrenreichweite erreicht. 1) Legen Sie Ihren Fahrzeugschlüssel an Ihrem Aufenthaltsort (Büro, zuhause, Hotel) nicht in die Nähe von Bereichen, wo jemand Fremdes auf die von Ihnen ermittelte Reichweite heran kommt. 2) Verhindern Sie auch in der Öffentlichkeit, dass jemand Anderes auf 1,5m (bzw. die Sendeentfernung) an Sie herankommt 3) Wenn Sie eine Schlüssel-Hülle verwenden (z.B. aufklappbares Schlüsselmäppchen), könnten Sie zusätzlich das Innenleben mit Aluminiumfolie oder Kupfer auskleiden. Bevor Sie ans Auto gehen, dann nur das Mäppchen öffnen. (Post ID:1005)

:( Die Microsoft Zebra Strategie setzt sich fort

Wenn der aktuelle Stand der Insider Preview als offizielles „Redstone“ Update veröffentlicht wird, haben wir wieder eine schlechte Variante von Windows. Warum: Microsoft entfernt nun auch in der Pro Version die Richtlinie, mit der man den in einer PC Umgebung unnötigen Sperrbildschirm (Lockscreen) abschalten kann. Bisher konnte man das tun ab dem Update wird es vermutlich nur mit der Mietversion (Enterprise) von #Win10 möglich sein. Für die Anwender bedeutet das: Ein unnötiges, buntes Hintergrundbild, das sich auch noch täglich über das Internet ein neues Bild und WERBUNG herunterlädt. Bevor man sich also anmelden kann, muss man erst diesen Sperrbildschirm durch Mauswischen oder Druck auf die Leertaste wegschalten. Fazit:Das kostenlose Upgrade auf Windows 10 bietet viele Vorteile und sollte daher nach Prüfung der Gegebenheiten im Haus eingeführt werden. Hierbei sollte die 1511 Version vom November 2015 zum Einsatz kommen. Wenn mit „Redstone“ diese Einschränkung kommt, versuchen Sie, dieses Update nicht zu verteilen. Sicherheitsupdates für Windows 10 gibt es nach Microsoft Aussage bis 2025. Die Frage ist, ob diese Updates irgendwann mal das „Redstone“ Upgrade fordern. Microsoft aktualisiert derzeit sowohl build 10240 (Juli 2015), als auch build 10586 (November 2015). Hintergrund: Das Muster gut/schlecht ist hier nachverfolgbar: Windows 95 Windows 98 Windows Me Windows xp Windows Vista Windows 7 Windows 8 Windows 8.1 Windows 10.10240 (Jul2015) Windows 10.10586 (Nov2015) Windows 10.14271 (Insider Feb 2016) ??? (Post ID:1004)