Inhaltsverzeichnis

- Windows Server 2025 wird Nachfolger 2 - 4

- Samsung Buds True Wireless statt Klinke 5 - 8

- Sicherheitslücken und Workarounds 9

- Windows Versionen Zeitleiste 10 - 12

- Drucken oder nicht - Septemberpatch 13 - 14

- Windows Eleven oder Vista 2.0? 15 - 17

- Windows Unattended installation 18 - 19

- Jetzt auch noch HIVE Nightmare 20 - 21

- Windows 10 und 11 Roadmap, Windows 365 22 - 23

- Windows Print Nightmare Lücken - geschlossen 24 - 26

- Windows 10 ohne Sicherheitsupdates 27 - 28

- OpenAudit Classic und die Cloud 29 - 30

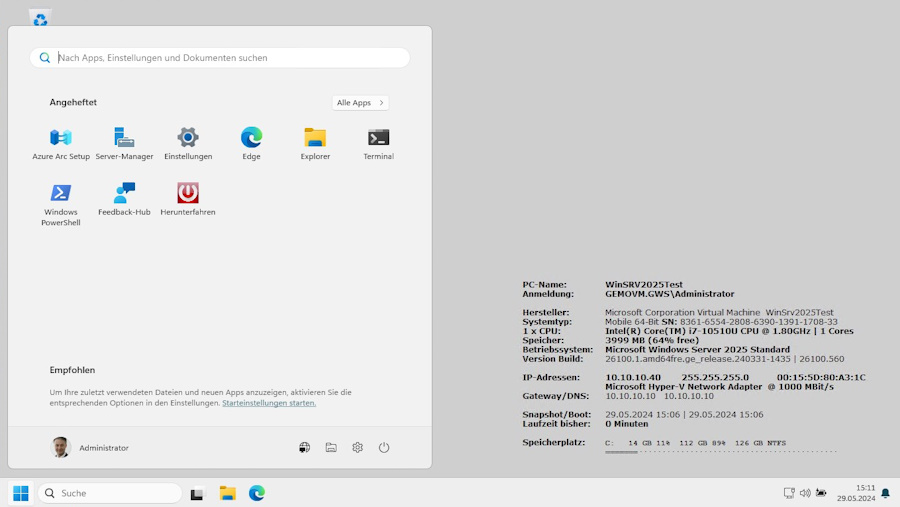

Windows Server 2025 wird Nachfolger

Nach Server 2022 kommt Server 2025. Microsoft hat nun auch für Visual Studio Abonnenten die RTM-Version (als Release Preview) bereitgestellt. Server 2025 wird dabei die gleichen Updates wie Windows 11 24H2 bekommen. Der Server Build ist damit identisch wie bei der Windows 11 Version – nämlich 26100.xxx (xxx steht für das monatliche Sicherheitsupdate und das optional 2 Wochen später erscheinende Funktionsupdate.

Installiert man also aus der ISO 26100.1, erfolgt kurz darauf ein Update auf Version .560. Da ich in der virtuellen Maschine kein TPM aktiviert habe, funktioniert die Installation im Gegensatz von Windows 11 ohne Tricks. Die Voraussetzung, dass der Prozessor SSE 4.2 unterstützen muss und somit alte Core2Duo und Core2Quad Prozessoren nicht lauffähig sind, vermuten wir, können es aber weder dementieren, noch beweisen. Es wird aber wohl kaum jemand so alte Client-Hardware zum Betrieb von Servern einsetzen. Wie alt ein XEON-Prozessor in einem Server 2025 sein darf, ist noch herauszufinden. Da die meisten bei On-Prem-Einsatz ihre Windows Server (Std oder Datacenter) Lizenzen mit einem Server als OEM Version lizenzieren, dürfte auch das nicht relevant sein.

Wer ein VS Prem oder VS Professional Abonnement hat, kann die Server-Version schon in einer isolierten Umgebung testen (z. B. in einer Client Hyper-V Umgebung).

Zur automatisierten Installation (Unattended, deployment) dürfen folgende Schlüssel verwendet werden (für die Lizenzierung muss nachher ein gültiger Lizenz-Schlüssel eingegeben werden).

Windows Server 2025 Standard. TVRH6-WHNXV-R9WG3-9XRFY-MY832

Windows Server 2025 Datacenter. D764K-2NDRG-47T6Q-P8T8W-YP6DFWindows-Updates für die Server 2025 Version wird es voraussichtlich bis September 2034 geben - Bisher waren Server immer LTSC mit 10 Jahren Laufzeit. Sofern Microsoft nicht auf den "Modern Life Cycle mit 5 Jahren" wie beim Office umstellt. bleibt das dabei.

Testbericht Server 2025 / 26100

Mit den o.g. Installationsschlüsseln lässt sich eine Unattend Vorlage bauen, so dass eine VM auf Knopfdruck innerhalb von 5 Minuten mit GUI installiert ist (und das nur im Client-Hyper-V unter Windows 10). Das ist gegenüber Server 2022 eine deutliche Beschleunigung.

Der Installationsprozess ist noch nicht modernisiert - man findet in der SETUP-GUI immer noch das Aussehen von Windows 7 :D .

Das Aussehen von Windows Server 2025 ist - Überraschung! - identisch mit Windows 11 (24H2). Kein Wunder, denn es ist ja dieselbe Code-Basis und derselbe Kernel. Wer also die RDS-Services aktiviert, bekommt auf den Terminalservern die GUI von Windows 11 präsentiert. Gruppenrichtlinien, die man von Windows 11 kennt, lassen sich auch anwenden.

Der Server-Manager und auch Active Directory Benutzer&Computer, sowie die anderen Verwaltungs-Tools sind unverändert verfügbar, es wird aber wieder Werbung für ADAC gemacht (Active Directory Admin Center). Außerdem ist wieder AzureArc - wie nach einem Windows Update von Server 2022 an Bord und fährt im Autostart mit hoch. Wer keine Server in Azure hat (Hybrid), sondern eine reine On-Prem-Umgebung, der kann im Task-Manager unter Autostart (ja, der Menüpunkt ist nun auch auf dem Server vorhanden) das Tray-Icon deaktivieren.

Wie die Hardware-Anforderungen sind, wird leider nicht klar ausgedrückt (siehe oben). Eins ist sicher: Auf meiner Test-VM habe ich in den Einstellungen NICHT den TPM des Hosts aktiviert. Die Installation der Gen2 VM läuft problemlos durch und Server 2025 startet auch danach fehlerfrei. Meine Vermutung ist aber, dass es neben der Windows 11 Prozessorliste (alles ab Core i der 8. Generation) auch eine Positivliste für XEON-Prozessoren gibt. Lediglich die IoT-LTSC Version von Server 2025 hat geringere Hardware-Anforderungen (sie hat aber auch keine grafische Benutzeroberfläche, wenn sie auf einer Smart-Fliese im Bad betrieben wird).

Samsung Buds True Wireless statt Klinke

Früher hatten alle Smartphones einen 3,5mm-Klinkenstecker. Daran konnte man entweder einen Selfie-Stick (wer sowas braucht), einen Fernauslöser für die Kamera oder ein kabelgebundenes In-Ear-Headset anschließen. Über das eingebaute Mikrofon konnten störungsfrei für die Anderen Gespräche geführt werden.

Alle neuen Smartphones, mittlerweile auch die Unter- und Mittelklasse verzichten auf den Klinkenanschluss, die mitgelieferten Headsets, Ladekabel und Netzteil. Ob aus Umweltschutzgründen (ein Typ-C-Ladegerät hat quasi jeder) oder zur Gewinnmaximierung der Hersteller sei mal dahingestellt.

Nun mussten also für das neue Smartphone möglichst handliche, Mobile Freisprecher her. Es liegt also nahe, sich auch hier im Hause Samsung zu bedienen, wenn das Telefon auch von dem Hersteller ist. Wer nimmt schon die fetten, schweren Over-Ear Headset immer unterwegs mit. :o

#Samsung bietet verschiedene Modelle an (Buds Live im unteren Segment, Buds2 in der Mittelklasse und Buds2 Pro). Ich habe mich für die Mittelklasse SM-R177 entschieden, da diese mit Straßenpreis von derzeit knapp über 70 Euro netto nicht wesentlich teurer ist als die Billigvariante Live (rund 60 €) und deutlich günstiger als die Pro Variante, die es nicht unter 160 € gibt.

Die Live-Variante scheidet schon deshalb aus, weil die Hörer wie Bohnen und nicht als In-Ear-Silikon-Hörer ausgelegt sind, damit schlechter im Ohr halten und den schlechtesten Klang haben. Zudem funktioniert ANC so gut wie gar nicht.

[tabs]Abbildung|=|

||Technische Daten|=|

Artikel Name Galaxy Buds2

Artikelnummer SM-R177NZKAEUD

Anzahl der Mikros 6

Ambient Sound Ja

Active Noise Cancellation Ja

Bluetooth-Version Bluetooth v5.2

Bluetooth-Profile A2DP, AVRCP, HFP

Sensoren Beschleunigungssensor, Gyrosensor, Hallsensor, Annäherungssensor, Touchsensor, VPU(Voice Pickup Unit)

Maße Ohrhörer (H x B x T) 20,9 x 17,0 x 21,1 mm

Gewicht Ohrhörer 5,0 g

Maße Ladeetui (HxBxT) 27,8 x 50,0 x 50,2 mm

Gewicht Ladeetui 41,2 g

Austauschbar Nein

Typische Nutzung Bis zu 5 Std

Talk Time/Voice Call Bis zu 3,5 Std

Akku-Kapazität (Ohrhörer) 61 mAh

Akku-Kapazität (Ladeetui) 472 mAh

Bixby Connection Ja

Kompatibilitätsangaben Android 7,0 oder höher, 1,5 GB RAM oder mehr

Lieferumfang Ladeetui, Earbuds, Eartips (S, M, L),Kurzanleitung, USB-Kabel

[/tabs]

Die getesteten Buds2 lassen sich sowohl an #Android Smartphones, als auch mit Windows 10+ Rechnern über Bluetooth verbinden. Unter #Windows sogar noch komfortabler, weil sobald man den Deckel der Ladestation der Buds öffnet, Windows fragt, ob man die schnelle Kopplung der Geräte nutzen möchte. Einen Mausklick später sind die Ohrhörer (und die Mikrofone) verbunden und lassen sich nutzen.

Das Highlight: Es gibt auf Github die inoffizielle Buds Win32-Anwendung. Sie sieht ähnlich der Samsung App aus und hat sogar noch mehr Funktionen als das Android Original

https://github.com/ThePBone/GalaxyBudsClient

Da es die inoffizielle App auch für Linux gibt, lassen sich die Buds2 auch mit Linux koppeln.

Unter Android installiert man am Besten die "Samsung Wear" App startet sie, öffnet den Deckel der Buds-Ladestation und wählt dann die Buds aus. Konfigurieren kann man sie über die App. Dazu kann man ein Widget installieren, das dann auf einer der Homepages die direkte Steuerung von ANC, Equalizer und 360° Sound erlaubt.

Ein Einsatz unter IOS, sollte auch möglich sein, kann ich aber mangels Geräten nicht prüfen.

Möchte man nun mit den Buds zwischen den Geräten wechseln, geht man nur am entsprechenden Gerät in die Bluetooth-Einstellungen und drückt auf verbinden. Schon hat das gewünschte Gerät die Verbindung. Bei mir sind es zwei Laptops und ein Smartphone, die ich so wechselweise mit den True-Wireless Buds2 koppeln kann.

Mit einer Treibergröße von 11mm liegen die In-Ohrbohnen im Mittelfeld, was bedeutet, dass die Bässe auch in der Bass-Boost-Einstellung nicht so satt klingen können wie bei over-Ear-Headsets wie dem Jabra Evolve2 75. Das erwartet man aber auch nicht. Auch ANC lässt noch einige Geräusche durch, auch wenn man das zum Ohr Passende Silikondoppel verwendet (4 Paar sind in der Packung).

Die Bedienung erfolgt per Touch Sensorflächen egal ob am rechten oder linken Ohr. So kann man beispielsweise Anrufe annehmen oder abweisen, je nachdem ob man einen einfach-Klick, Doppelklick oder Dreifachklick toucht. Gleichermaßen die Musiksteuerung (3x klick = Titel zurück, 1x klick = Start/Stop, 2x klick = Titel vor. Auf dem Smartphone startet dann Samsung Music, auf dem PC muss man VLC und seine Playlist vorher aufrufen, kann dann aber mit den gleichen Kombinationen navigieren, solange VLC noch die Fokus-Anwendung ist.

Über die Einstellungen kann man auch konfigurieren, dass für Telefongespräche die Buds von ANC auf den Hear-Thru Modus automatisch gehen. So klingt das Telefonat natürlicher. Wahlweise kann dann trotzdem ANC eingeschaltet werden.

Geladen werden die Öhrlinge über die mitgelieferte Ladebox, die entweder über ein USB-C-Kabel (auch Schnelladen möglich) oder kontaktlos (Qi-Standard-Handy oder Ladefläche vorausgesetzt) aufgeladen werden können. Nutzt man sie gerade nicht, in die Ladestation damit und die Gesamtzeit sollte 5h Dauernutzung überschreiten.

Fazit: Bestes Preis-Leistungsverhältnis, excellente (wenn man die inoffizielle Github Software dazunimmt) Softwareuntersützung.

Sicherheitslücken und Workarounds

Update: Mit dem Patchday Juni 2022 (14.06.2022) wurde zumindest die MSDT (auch als Follina bekannte Sicherheitslücke) geschlossen. Ob die Search-Dienst Lücke noch weiter besteht, ist weiter offen. Dennoch kann es nicht schaden, die beiden Dateiklassen-Zuordnungen – wie unten beschreiben – abgeschaltet zu lassen. Die Search Lücke ließe sich mit einigem Aufwand immer noch nutzen, ist aber von der Risiko-Klassifizierung geringer.

In #Windows (prinzipiell sind auch Terminalserver und die anderen Serverkonsolen betroffen, nicht nur Clients) gab es bereits letzte Woche kritische #Sicherheitslücken im "MSDTC Handler" - das ist die Funktion, die Hilfe und Problembehandlung ausführt. Durch geschicktes Manipulieren kann ein Angreifer Code ausführen und somit Malware aus dem Internet ausführen. Wir hatten darüber berichtet. Ist Microsoft Office in einer Kaufversion (2013-2021) installiert, gibt es kein administratives Mittel, die Lücke effektiv zu stopfen.

Allerdings kann man (auch über eine Gruppenrichtlinie) Registrierungsschlüssel setzen (bzw. hier entfernen). Gestern kam eine weiter Lücke dazu, die sich auf den URL-Handler: "ms-search" bezieht.

Ich selbst kenne keinen, der diese beiden Funktionen in Windows aktiv nutzt, daher habe ich die Schlüssel vorher nicht gesichert, sondern sie einfach entfernt. Das funktioniert wie folgt (bei Risiken und Nebenwirkungen sind Sie natürlich selbst verantwortlich):

reg delete HKEY_CLASSES_ROOT\search-ms /f

reg delete HKEY_CLASSES_ROOT\ms-msdt /fWindows Versionen Zeitleiste

die folgende Zeitachse zeigt die Historie der verschiedenen #Windows Client- und #Server - Versionen und von Office Kaufversionen, deren Erscheinungsdatum, Codenamen und das #endoflife (eol) Support-Ende. Rot hinterlegt die unbeliebten Windows-Versionen:

[timeline sort=desc numbererd=1]

1995-08-24|=|(rot)Windows 95 Codename: Chicago. Version: 4.00 Buildnummer: 950 Ende der Updates: 31. Dez 2001||

1996-08-24|=|Windows NT 4.0 Codename: Shell Update Release. Version: NT 4.0 Buildnummer: 1381 Ende der Updates: 30. Jun 2004||

1998-06-25|=|Windows 98 Codename: Memphis[b]. Version: NT 4.1 Buildnummer: 1998 Ende der Updates: 11. Jul 2006||

1999-05-05|=|(rot)Windows 98 SE. Version: 4.10.2222 A (Second Edition) Versuch einer weiteren Bugfix Release, Ende der Updates: 11. Jul 2006||

2000-02-17|=|(gelb)Windows 2000 Codename: Windows NT 5.0. Version: NT 5.0 Buildnummer: 2195 Ende der Updates: 13. Jul 2010||

2000-09-14|=|(rot)Windows Me Codename: Millennium. Version: NT 4.19 Buildnummer: 3000 Ende der Updates: 11. Jul 2006||

2001-10-25|=|Windows XP Codename: Whistler. Version: NT 5.1 Buildnummer: 2600 Ende der Updates: 08. Apr 2014||

2005-04-25|=|(gelb)Windows xp Professional 64-Bit (entspricht Server 2003 R2) Codename: Anvil. Version: NT 5.2 Buildnummer: 3790 Ende der Updates: 08. Apr 2014||

2007-01-30|=|(rot)Windows Vista Codename: Longhorn. Version: NT 6.0 Buildnummer: 6002 Ende der Updates: 11. Apr 2017||

2009-10-22|=|Windows 7 (entspricht Server 2008 R2) Codename: Windows 7. Version: NT 6.1 Buildnummer: 7601 Ende der Updates: 14. Jan 2020||

2012-10-26|=|(rot)Windows 8 (entspricht Server 2012) Codename: Windows 8. Version: NT 6.2 Buildnummer: 9200 Ende der Updates: 12. Jan 2016||

2013-10-17|=|(rot)Windows 8.1 (entspricht Server 2012 R2) Codename: Blue. Version: NT 6.3 Buildnummer: 9600 Ende der Updates: 10. Jan 2023||

2015-07-29|=|Windows 10 version 1507 Codename: Threshold. Version: NT 10.0 Buildnummer: 10240 Ende der Updates: 19. Jan 2017||

2015-11-10|=|Windows 10 version 1511 Codename: Threshold 2. Version: 1511 Buildnummer: 10586 Ende der Updates: 03. Mai 2017||

2016-08-02|=|Windows 10 version 1607 (entspricht Server 2016) Codename: Redstone 1. Version: 1607 Buildnummer: 14393 Ende der Updates: 24. Jan 2018||

2017-04-05|=|Windows 10 version 1703 Codename: Redstone 2. Version: 1703 Buildnummer: 15063 Ende der Updates: 27. Sep 2018||

2017-10-17|=|Windows 10 version 1709 Codename: Redstone 3. Version: 1709 Buildnummer: 16299 Ende der Updates: 10. Apr 2019||

2018-04-30|=|Windows 10 version 1803 Codename: Redstone 4. Version: 1803 Buildnummer: 17134 Ende der Updates: 22. Okt 2019||

2018-11-13|=|Windows 10 version 1809 (entspricht Server 2019) Codename: Redstone 5. Version: 1809 Buildnummer: 17763 Ende der Updates: 06. Mai 2020||

2019-05-21|=|Windows 10 version 1903 Codename: 19H1. Version: 1903 Buildnummer: 18362 Ende der Updates: 11. Nov 2020||

2019-11-12|=|Windows 10 version 1909 Codename: Vanadium. Version: 1909 Buildnummer: 18363 Ende der Updates: 05. Mai 2021||

2020-05-27|=|Windows 10 version 2004 Codename: Vibranium. Version: 2004 Buildnummer: 19041 Ende der Updates: 18. Nov 2021||

2020-10-20|=|Windows 10 version 20H2 Codename: Vibranium. Version: 20H2 Buildnummer: 19042 Ende der Updates: 13. Apr 2022||

2021-05-18|=|Windows 10 version 21H1 Codename: Vibranium. Version: 21H1 Buildnummer: 19043 Ende der Updates: 09. Nov 2022||

2021-11-16|=|Windows 10 version 21H2 Codename: Vibranium. Version: 21H2 Buildnummer: 19044 Ende der Updates: 01. Okt 2023||

2022-09-30|=|(gruen)Windows 10 version 22H2 (letzte Version von Windows 10 - Server 2022 hat einen etwas neueren Build: 20348) Codename: Vibranium. Version: 22H2 Buildnummer: 19045 Ende der Updates: 15. Okt 2025 (in der Cloud und mit ESU + 3 Jahre)||

2024-10-08|=|(gruen)Windows 11 version 24H2 (großes Upgrade) Codename: Germanium. Version: 24H2 Buildnummer: 26100 Ende der Updates: 09. Oktober 2026, bei Enterprise 1 Jahr später||

2025-10-07|=|(gruen)Windows 11 version 25H2 (kleines Update) Codename: Germanium. Version: 25H2 Buildnummer: 26200 Ende der Updates: 09. Oktober 2027, bei Enterprise 1 Jahr später||

2015-10-15|=|(orange)Office 2016, Kaufversionn, Ende der Updates: 15. Oktober 2025||

2018-10-15|=|(orange)Office 2019, Kaufversionn, Ende der Updates: 15. Oktober 2025||

2021-05-12|=|(gelb)Office LTSC 2021, Kaufversionn Ende der Updates: 13. Oktober 2026||

2024-10-08|=|(gruen)Office LTSC 2024, Kaufversionn Ende der Updates: 08. Oktober 2029||

2023-10-30|=|(rot)Windows 11 version 23H2 Codename: Nickel. Version: 23H2 Buildnummer: 22621 Ende der Updates: 09. Oktober 2025||

2021-10-20|=|(rot)Windows 11 version 21H2 Codename: Vibranium. Version: 21H2 Buildnummer: 22000 Ende der Updates: 13. Oktober 2023||

2022-10-09|=|(rot)Windows 11 version 22H2 Codename: Nickel. Version: 22H2 Buildnummer: 22500 Ende der Updates: 09. Oktober 2024||

2024-10-11|=|(gruen)Windows Server 2025 (LTSC) - 10.0.26100 - (Supportende 14 Okt 2034)||

2021-08-18|=|(gruen)Windows Server 2022 (LTSC) - 10.0.20348 - (Supportende 14 Okt 2031)||

2018-11-13|=|(gruen)Windows Server 2019 (LTSC) - 10.0.17763 - (Supportende 09 Jan 2029)||

2016-10-15|=|(orange)Windows Server 2016 (LTSC) - 10.0.14393 - (Supportende 12 Jan 2027)||

2013-11-25|=|(rot)Windows Server 2012-R2 (LTSC) - 6.3.9600 - (Supportende war 10 Oct 2023) - ESU verfügbar kstpfl. bis 13 Oct 2026||

2011-02-22|=|(rot)Windows Server 2008-R2-SP1 (LTSC) - 6.1.7601 - (Supportende war 14 Jan 2020, ESU war bis 10 Jan 2023||

2022-12-02|=|PHP Version 8.2 - Supportende 02. Dez 2025 EOL (Community)||

2023-12-02|=|PHP Version 8.3 - Supportende 02. Dez 2026 EOL (Community)||

2024-12-02|=|PHP Version 8.4 - Supportende 02. Dez 2027 EOL (Community)||

2025-12-02|=|PHP Version 8.4 - Supportende 02. Dez 2028 EOL (Community)

[/timeline]

Drucken oder nicht - Septemberpatch

Update vom 21.09.2021: Wer seine Systeme bestmöglich absichern möchte, kann nun doch das September-Update installieren. Damit weiterhin gedruckt werden kann, müssen vorher zwei Registry Schlüssel gesetzt werden. Danach die betreffenden Systeme neu starten und dann erst das Update installieren. Laut Meldungen in der Microsoft Community (und empirischen Beweis in eigener Umgebung) kann danach wieder auf Netzwerkdrucker im LAN gedruckt werden. Das Installieren des Patches ist unter Risikoaspekten deshalb empfehlenswert, weil eine viel kritischere Lücke (MSxHTML) geschlossen wurde, die das Ausführen von Schadcode bereits in der Vorschauansicht des Windows Explorers erlaubte.

Zusätzlich sollte darauf geachtet werden, dass die Druckertreiber der verwendeten Drucker auf dem aktuellen Stand sind. Hierzu müssen sie auf dem Druckserver aktualisiert werden. Mit den Registry-Einstellungen sollte dann auch der User auf einem Terminalserver mit dem neuen Treiber versorgt werden, ohne dass es zu einer Fehlermeldung kommt. Hier die Codezeilen der .reg-Datei:

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Print]

"RpcAuthnLevelPrivacyEnabled"=dword:00000000

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows NT\Printers\PointAndPrint]

"RestrictDriverInstallationToAdministrators"=dword:00000000

Ursprünglicher Artikel

Für diejenigen von Ihnen, die noch die alte Version von #Windows 10 im Einsatz haben (#1809, aktuell ist 21H2) gilt. Sie dürfen das obengenannte September-Patch-Release nicht installieren, weil Nebenwirkungen aufgrund der erhöhten Sicherheitseinstellungen auftreten können. Haben Sie es bereits über die automatische Updatefunktion installiert, sollten Sie es wieder deinstallieren.

Die Probleme (#Drucken funktioniert nicht mehr) können auch bei Windows Server 2019 (build 17763) auftreten. Betroffen sind dort jedoch nur der Druck- und die Terminalserver (RDS, Citrix). Auch in diesem Fall führen Sie ein Update-Rollback durch.

Wie finden Sie heraus, ob das Update installiert ist?

gilt für Druckserver 2019, Terminalserver 2019 und alte Windows 10 Versionen 1809 (end of support)

Start/Ausführen/Winver : Wird Build 17763.2183 angezeigt, ist das Update installliert

Windows 10 Maßnahmen

Stattdessen ist es ratsam, betroffene Rechner auf die aktuelle Windows Version 21H2 zu aktualisieren. Da das von der oben genannten alten Version einer Migration gleichkommt, dauert das pro System zwischen 40 und 60 Minuten. Danach ist die aktuelle Windows 10 Version installiert, wo nach bisherigen Erkenntnissen das Sicherheitsupdate vom September (dieses hat eine andere KB-Nummer, nämlich kb5005565) keine Beeinträchtigungen auftreten.

Hintergrund: Microsoft unterstützt die aktuelle Windows Version immer 18 Monate lang. In diesem Zeitraum sollte auf das aktuelle Funktionsupgrade hochgezogen werden. Dieses wird auch (wenn man es administrativ nicht verhindert), bei ausreichender Internetverbindung mit angeboten und installiert. In allen anderen Fällen ist das System nicht mehr im Microsoft Support und Nebenwirkungen bei Sicherheitspatches sind wahrscheinlich.

Aktuell gilt für Windows 10, Version 21H2 (19044): Mit Erscheinen von Windows 11 im Oktober 2021 erhält Windows 10 bis Oktober 2025 nur noch #Sicherheitsupdates. Dennoch sollten Sie alle Systeme auf diese letzte Version 21H2 bringen.

Tipp: Den Windows 10 Stand erkennen Sie, wenn Sie Start/Ausführen: WINVER eingeben. Dort muss Version 21H2 (Build 19044.1237) stehen.

Windows Server 2019 Maßnahmen

warten, bis Microsoft eine Lösung anbietet. Solange diese Server nicht aktualisieren und die möglichen Risiken (MSTHML-Lücke und Print Nightmare Lücke) kalkulieren.

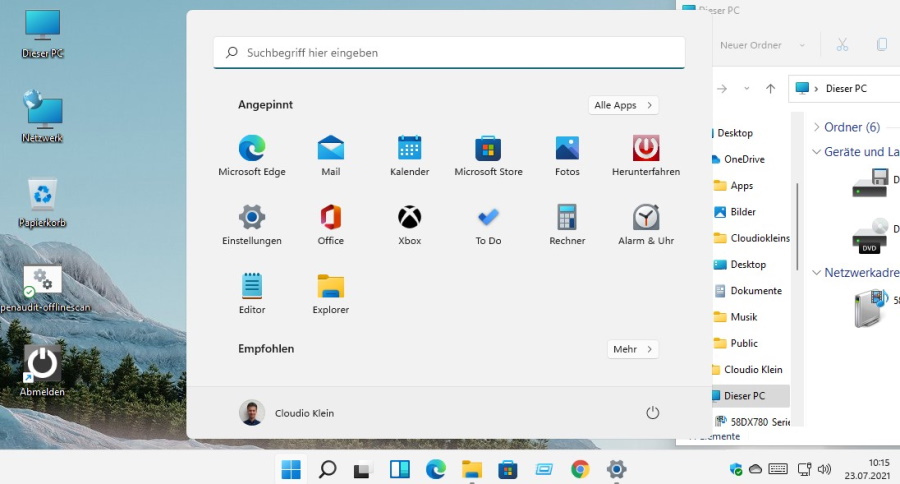

Windows Eleven oder Vista 2.0?

Mein Kommentar: Microsoft hatte im Juni 2021 beschlossen, die Aussage (Windows 10 ist die letzte Windows Version - wir machen kontinuierliche Updates) zu revidieren. Nunmehr sind das Supportende (und damit die Sicherheits-Updates) im Oktober 2025 und es gibt einen Nachfolger: #Windows 11 (Eleven - altdeutsch für die Weihnachtsmann-Gehilfen).

Das entspricht exakt der lange üblichen LTSC (Long Term Service Channel) Dauer, die Microsoft für alle Produkte vorsah. 10 Jahre Sicherheitsupdates gibt es aktuell nur noch für den gerade erschienenen Server 2022 LTSC. Alle anderen Produkte haben nach 5 Jahren Supportende und nach spätestens 7 Jahren (manchmal auch 5) das Ende der Sicherheits-Updates.

Windows 11 Enterprise LTSC wird einen "lifecycle" von nur noch 5 Jahren haben, also bis Oktober 2026.

Windows 10 Client LTSC will change to a 5-year lifecycle, aligning with the changes to the next perpetual version of Office. This change addresses the needs of the same regulated and restricted scenarios and devices.

Microsoft

Ebenso konsequent ist die Strategie von Microsoft, das jede zweite Produktversion bei Windows gelinde gesagt "für die Tonne" ist. Das bestätigen die Verkaufszahlen und das Feedback der Benutzer.

Genau wie nur die ungeraden Service-Packs (als es die noch gab) gut waren, ergibt sich folgende Linie bei Windows:

Windows xp - Windows Vista - Windows 7 - Windows 8 und 8.1 - Windows 10 - Windows 11 - Windows 12

Die rot markierten Versionen sind die, die bisher nicht funktioniert haben (also unbeliebt wegen fehlendem Bedienkomfort und schlechter Usability waren).

Etwa einen Monat vor Release von Windows 11 (ab Oktober werden neue PCs mit diesem Betriebssystem verkauft) zeichnet sich - wenn man den Stimmen der Windows User-Gemeinde und deren heftigen Kommentaren im Feedback Hub und der User Voice glaubt - ein ähnliches Debakel ab. So bleibt zu hoffen, dass die OEM-Hersteller wie Lenovo (mit Tochter Fujitsu) und HP weiterhin das Downgraderecht auf Windows 10 ausgehandelt haben. Damit lassen sich neue PCs zumindest mit einem beliebten OS namens Windows 10 Pro betreiben.

Neben der eingeschränkten "unterstützten" Hardware (bei allen anderen Geräten sind Updates (auch Sicherheitsupdates) nur manuell möglich gibt es Verschlechterungen bei der Bedienung der Oberfläche:

* Warum nicht wie beim Microsoft Launcher, wo man Widgets und App-Shortcuts frei platzieren und kombinieren kann.

– Windows 11 macht beim Startmenü nur die Appverknüpfungen auf, für die Widgets gibt es nur eine Tastenkombo – das sind schon 2 Taten, die man auch noch kennen muss (Windows und W?)

* Dass in der Taskleiste nur noch Icons zu sehen sind und nicht die Beschreibung einblendbar ist, wenn noch Platz ist, ist auch ein Rückschritt.

– habe noch keinen Reg-key gefunden, wo man das wieder einschalten kann

* TNA-Icons: Man muss nun einzeln aktivieren, welche Icons man sehen will, ansonsten gibt’s das Dreieck mit Flyout Menü

– besser war: Alle Systemsymbole anzeigen

Bei den Enterprise Lizenzen aus dem Volumenlizenzvertrag e-Open und Select bestand auch immer ein Downgraderecht, bei Windows 365 kann man (im Moment noch) wählen, ob man en Cloud-PC mit 10 oder 11 hat.

Ich hoffe die Verkaufszahlen und die geringen Zahlen der Geschäfts (und am Besten auch Privatkunden), die auf Windows 11 (Pro, Enterprise) umsteigen, wird Microsoft bewegen, bei Windows 12, das vermutlich im Herbst 2024 erscheinen wird, wieder eine "gute" Version rauszubringen. Wie es im Moment aussieht, schreibe ich Windows 11 erstmal ab und bleibe bei Windows 10.

Windows Unattended installation

Zielsetzung

Vom Hersteller vorinstallierte #Windows 10 Pro Installationen enthalten vielfach nicht benötigte Software-Beigaben und Demoversionen von beworbener Drittsoftware, sowie zahlreiche ungewünschte Werbe-Apps. Mit diesen Unattended Installationsverfahren wird erreicht, dass der Administrator durch Einstecken eines USB-Datenträgers das System löscht und ein bereinigtes, weitgehend werbefreies Windows mit im Firmennetzwerk benötigten Komponenten erhält.

Das Ganze ist anwendbar auf Windows OEM Activated Fujitsu oder lenovo Rechner mit Windows 10 Pro (jeweils in der aktuellen Halbjahres-Version JJMM), bzw. ab Erscheinen Windows 11 Pro.

Wichtiger Lizenz-Hinweis: Wer einen solchen „Betankungs-Stick“ erstellt und einsetzt, muss vorab sicherstellen, dass er über die benötigten Lizenzen für Betriebssystem und Anwendersoftware verfügt.

Das hier benutzte Verfahren ist KEIN RE-IMAGING, sondern basiert auf einer „Entrümpelung“ der frei herunterladbaren Datenträger aus dem Media Creation Toolkit von Microsoft. Es ist daher mit den Nutzungsbedingungen von Microsoft vereinbar. Im Gegensatz dazu bedeutet „Re-Imaging“: Die Lizenzierung bleibt OEM, es wird aber ein Volumenlizenzdatenträger und –Schlüssel zur Installation verwendet (nur dann zulässig, wenn der Lizenznehmer über einen aktiven eOPEN oder SELECT Vertrag mit aktivem Betriebssystempool verfügt).

Werkzeugkiste für Entwickler der Tankstelle

- Media Creation Toolkit – Website von Microsoft zum Herunterladen der .ISO Betriebssystem-Datenträger

- Deploy-admin-tools.zip – Sammlung von BATCH- und Powershell- Skripten zum „Debloaten“ und Erstellen eines optimierten Installationsdatenträgers (.ISO)

- Treiber und kumlative Updates .MSU (zum Herunterladen aus dem Microsoft Update Katalog)

oder optional

- Windows ADK (Assessment and Deployment Kit) installieren auf Windows 10 Admin-Rechner

- DISM verwenden, um Treiber einzubinden

- WSIM verwenden, um autounattended.xml anzupassen

- ggf. SYSPREP verwenden, wenn ein maschinenspezifisches Image erstellt werden soll, das bereits Software und Tools enthält. Danach mit ImageX eine install.wim aufzeichnen

und optional

- die lenovo vantage app aus dem Microsoft Store installieren und Systemaktualisienurg starten.

Werkzeuge für Mitarbeiter, die betanken und Anleitung zum Erstellen der Sticks

- RUFUS – Kostenlose, quelloffene Software zum Erstellen von startfähigen USB-Sticks aus der oben genannten ISO-Datei.

- vom Admin erstelltes, optimiertes ISO-Image (win10-autoinstall.iso)

- USB-Stick (USB3 empfohlen) mit mindestens 8 GB Speicherkapazität

Stick einstecken in vorhandenen PC, Rufus aufrufen, ISO-Datei in Rufus auswählen, Stick erstellen.

Windows 10 Installation am Beispiel eines lenovo Thinkpad

- Vom USB-Stick starten (F12 beim Kaltstart des zu betankenden Gerätes), damit Windows installiert werden kann. Direkt nach dem Starten die Leertaste drücken, um das Löschen und Setup zu starten

- Wenn Installation beendet, den lokalen Administrator mit dem bekannten Kennwort anmelden (lokale Anmeldung am Gerät)

- Gerätenamen ändern und Gerät in die Domäne bringen (domain join)

- Weitere Software aus dem Deploy Depot installieren

- System neu starten und nun als designierter Benutzer anmelden (vorausgesetzt, dieser wurde schon im Active Directory angelegt)

- Über \\printservername per Doppelklick alle Drucker anklicken, die der Benutzer verwenden soll und einen davon zum Standarddrucker machen. Die Checkbox „Windows verwaltet Standarddrucker automatisch“ rausnehmen.

- Über den Microsoft Store die „lenovo vantage app“ installieren und Systemaktualisierung ausführen

Jetzt auch noch HIVE Nightmare

Elm Street lässt grüßen: Beim Schließen der kritischen #Sicherheitslücken in #Windows hat Microsoft die

Print-Nightmare Lücke nicht vollständig gepatcht. Deshalb kann ein Angreifer, nur wenn er sich bereits im selben IP-Netzwerk befindet, immer noch im System-Kontext Schadprogramme installieren. Die Lücke ist damit nicht mehr ganz so kritisch, aber immer noch vorhanden. Eine andere Lösung, als gänzlich auf das Drucken zu verzichten, gibt es nicht.

Zusätzlich wurde vor wenigen Tagen eine weitere Lücke entdeckt: Der so benannte HIVE Nightmare. Damit kann ein Angreifer Sicherheitsinformationen und Kennwort-Hashes der lokalen Benutzer auslesen und somit sich leichter Adminrechte über das Gerät verschaffen.

Betroffen sind die SAM, SYSTEM, and SECURITY registry hive files, aber auch nur, wenn man die Volumen-Schattenkopien (VSS) nutzt. Ohne diese Schattenkopien bedeutet eine defekte Registry Neuaufsetzen des ganzen Systems.

Für die untere Lücke beschreibt Microsoft eine Art Workaround, die zwar die Sicherheitslücke schließt, die Nebenwirkung hat, dass das System nach einem Fehler neu aufgesetzt werden muss. Registry-Fehler lassen sich so nicht mehr über eine Datensicherung restaurieren.

Systemkoordinatoren sollten selbst entscheiden, zumal die Lücke auch nur dann genutzt werden kann, wenn man sich im selben Netzwerk befindet, ob sie eine Registry ohne Datensicherung (VSS) oder das Restrisiko eines internen Angriffs in Kauf nehmen.

Da die Passwort-Hashes der lokalen Benutzer nicht sonderlich gut verschlüsselt sind, ist es insbesondere bei unsicheren Passwörtern eine Fragen von wenigen Minuten, bis der Angreifer dann lokale Adminrechte über diesen Rechner hat.

Domänencontroller und das Active Directory sind von der Lücke nicht betroffen. Laut Microsoft Artikel sind zwar auch Server 2019 betroffen, sowie Windows 10 (ab Version 1809) und Windows 11, es geht aber nur um die lokalen Benutzer und nicht die Active Directory Datenbank. Ein Angreifer kann damit nicht die Domain admin Rechte hacken.

Quelle: Microsoft Security Bulletin

https://msrc.microsoft.com/update-guide/vulnerability/CVE-2021-36934

Windows 10 und 11 Roadmap, Windows 365

Windows 11, Windows 365 und AVD

Im Herbst 2021 erscheinen sowohl Windows 11, als auch das Halbjahresupdate von Windows 10.

- #Windows 11 ist für neuere Rechner tauglich, die über TPM 2.0, UEFI, Secure Boot und mindestens 4GB RAM verfügen - möglicherweise sogar mindestens einen Prozessor ab der 8. Generation.

- Das Betriebssystem erhält einmal pro Jahr große Funktionsupgrades (mit Veränderung der Codebasis) - vermutlich immer im Herbst eines Jahres

- Die Codebasis ist (für das Herbst-Update 2021): 22000.x - x ist der Patchlevel

- Patchday bleibt am zweiten Dienstag im Monat, 19 Uhr ME(S)T

- Kleine Funktionsupdates und Fehlerkorrekturen gibt es am vierten Dienstag im Monat

- Neue PCs und Notebooks werden von den Herstellern ab Herbst 2021 nur noch mit Windows 11 ausgeliefert

- Die Bezeichnungen der Editionen bleiben:

- Windows 11 = Consumer Version (quasi Home ohne Domänenfunktionen, ohne GPOs, mit Werbung)

- Windows 11 Pro = Business Version mit Domäne, GPOs, Netzwerkintegration, mit Werbung

- Windows 11 für Workstation = Funktionen von Pro, es werden aber mehr RAM und mehr Cores unterstützt, für High Performance Rechner wie CAD Anwendungen und Videobearbeitung

- Windows 11 Enterprise = Firmenversion (weitgehend) ohne Werbung

- NEU: Windows 365 = Miet-Version von Windows 11 (wahlweise auch erst noch Windows 10), Online-Dienst von Microsoft. Windows wird dabei (wenn das so kommt) über eine RDP-Verbindung in der Cloud bereitgestellt und ist eine single Session virtuelle Maschine mit jeweils dem aktuellen Betriebssystem und Patches von Microsoft aus der Cloud. Zentrale Management Features sind eingeschränkt oder in der Einstiegsvariante nicht vorhanden.

- AVD: derzeit kennen die Microsoft 365 Abonnenten ähnliche Umgebungen schon schon als Azure virtual Desktop (ehemals Windows Virtual Desktop). AVD wird es weiter geben, sozusagen als Profiversion von Windows 365. AVD arbeitet wie ein Terminalserver im Multi-Session-Betrieb.

- Die LTSC (Long Term Service Channel) Enterprise Version auf Basis Windows 11 erscheint erst 2024. Bis dahin werden die LTSC Versionen auf der Windows 10 Basis 190xx bleiben. LTSC-Versionen erhalten keine Funktionsupdates, sondern nur die monatlichen Sicherheitsupdates.

Windows 10 - bis 2025

- Windows 10 wird nur noch bis September 2025 mit Sicherheitsupdates versorgt. Das gilt auch für die LTSC, Enterprise und Education Versionen dieses Betriebssystems.

- Funktionsupgrades soll es keine mehr geben. Das bedeutet, dass die Zahl vor dem Punkt sich alle sechs Monate um eins erhöht.

- Die Basis bleibt auf dem Stand vom 06.12.2019 (19041). Durch die Funktionsupdates sind wird derzeit bei 21H1 (19043), im Herbst dann bei (19044).

- Patchday bleibt am zweiten Dienstag im Monat, 19 Uhr ME(S)T

- Kleine Funktionsupdates und Fehlerkorrekturen gibt es am vierten Dienstag im Monat

- Azure Virtual Desktop - AVD - soll zunächst bei Windows 10 bleiben. Wer Windows 11 aus der Cloud mieten möchte, wählt dazu den Windows 365 Plan. Für Azure Virtual Desktop ist entweder ein Windows E3 Plan oder Microsoft 365 Business Premium erforderlich.

Weiterführende Literatur

Zu Windows 365 im Vergleich zu Azure Virtual Desktop (AVD) gibt es einen interessanten Fachartikel im Internet (auf englisch):

https://getnerdio.com/academy-enterprise/microsoft-windows-365-vs-azure-virtual-desktop-avd-comparing-two-daas-products/

Windows Print Nightmare Lücken - geschlossen

Updates verfügbar: 07.07.2021

Microsoft hat außerplanmäßig das Update KB5004945 und andere Updates bereitgestellt. Stand 8.7. auch für Server 2016 und alte Windows 10 Versionen. Diese schließen die Print Nightmare Lücke. Die Updates werden allerdings nur für alle Produkte, die noch nicht „end of life“ sind, unterstützt (auch wenn in der Liste Fixes für ältere Betriebssysteme gelistet werden). Windows 7 PCs und Server 2008 R2 bleiben damit grundsätzlich ungeschützt, es sei denn man hat das ESU (extended Support Abo) gebucht. Auf diesen Systemen sollte kein Druckdienst gestartet sein. Wer Sitzungsdrucker unter RDP oder Citrix über den Windows Druckserver auf Server 2008 R2 Basis betreibt, sollte jetzt erst recht über eine Cloud Migration (bei IaaS Installation auf Azure 2019 Servern) nachdenken. Denn dort werden in der Regel nur Betriebssysteme eingesetzt, die aktuell bzw im erweiterten Support sind.

Zusätzlich wichtig (weil sich die Lücke sonst trotz Patches ausnutzen lässt):

In der Registry unter HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows NT\Printers\PointAndPrint sicherstellen, dass die folgenden Einträge nicht vorhanden – standardmäßig der Fall – beziehungsweise deaktiviert sind:

- NoWarningNoElevationOnInstall = 0 (DWORD) oder nicht vorhanden

- UpdatePromptSettings = 0 (DWORD) oder nicht vorhanden

In allen #Windows Betriebssystemen (für Clients und Server) stecken neue #Sicherheitslücken, die bisher noch nicht geschlossen wurden. Betroffen sind alle Server und auch PCs und Notebooks, wo der Dienst „Druckwarteschlange“ gestartet ist. Damit kann ein Angreifer ohne Adminrechte schadhafte Bibliotheken und Schadcode in das System schleusen (und ausführen). Microsoft stuft die Lücke als kritisch ein und empfiehlt den Druckspooler (Druckwarteschlange) Dienst zu deaktivieren – was nicht zielführend ist. Schließlich kann dann nicht mehr über den Server gedruckt werden.

Update: Mittlerweile hat Microsoft die Lücke als kritisch auf einer Skala von 1 bis 10 mit 8.1 eingestuft. Mit einem offiziellen Patch ist nicht vor nächstem Dienstag, dem Juli-Patchday 2021 zu rechnen.

Ursprünglicher Artikel

In allen #Windows Betriebssystemen (für Clients und Server) steckt eine neue Sicherheitslücke, die bisher noch nicht geschlossen wurde. Damit kann ein Angreifer ohne Adminrechte schadhafte Bibliotheken und Schadcode in das System schleusen (und ausführen). Microsoft stuft die Lücke als kritisch ein und empfiehlt den #Druckspooler (Druckwarteschlange) Dienst zu deaktivieren - was nicht zielführend ist. Schließlich kann dann nicht mehr über den Server gedruckt werden.

Funktionsweise eines Angriffs

Im Prinzip stehen einem Angreifer an jedem Gerät Angriffspunkte zur Verfügung, wo der Druckerwarteschlangen Dienst läuft. Das ist ab Werk auf allen Windows Clients – unabhängig von der Version der Fall und auf Druckservern. Wie ein Angreifer diese Geräte erreicht, steht auf einem anderen Blatt – meistens indem er Benutzer in Mails oder Webseiten auffordert, auf irgendwas zu klicken. Das angeklickte Schadprogramm wird dann im Benutzerkontext ausgeführt und greift als erstes alle Systeme an, wo der Druckdienst läuft. Hier werden dann Schadprogramme injiziert und verschlüsseln zB alle Daten.

Bis zum Patchday bzw. bis ein Fix zur Verfügung steht, ist es also eine Risikoabwägung, ob man den Workaround nutzt und nachher wieder deaktiviert (auch hier können Nebenwirkungen entstehen) oder das Risiko eingeht, dass etwas eingeschleust wird.

Möglicher Workaround

Es gibt aber auch einen Workaround, der den Zugriff auf den Druckserver sperrt. Damit soll weiterhin gedruckt werden können. Möchte man eine Konfigurations-Änderung am Druckserver vornehmen (also zum Beispiel einen neuen Drucker installieren oder eine Einstellung ändern), muss man die Änderung wieder zurücknehmen. Das Ganze gilt, solange bis Microsoft einen Notfall Patch liefert.

Die benötigten (administrativen) Powershell-Skripte hier (Benutzung auf eigenes Risiko, Nebenwirkungen sind nicht ausgeschlossen)

$Path = "C:\Windows\System32\spool\drivers"

$Acl = (Get-Item $Path).GetAccessControl('Access')

$Ar = New-Object System.Security.AccessControl.FileSystemAccessRule("System", "Modify", "ContainerInherit, ObjectInherit", "None", "Deny")

$Acl.AddAccessRule($Ar)

Set-Acl $Path $Aclund zum Deaktivieren der Sperre:

$Path = "C:\Windows\System32\spool\drivers"

$Acl = (Get-Item $Path).GetAccessControl('Access')

$Ar = New-Object System.Security.AccessControl.FileSystemAccessRule("System", "Modify", "ContainerInherit, ObjectInherit", "None", "Deny")

$Acl.RemoveAccessRule($Ar)

Set-Acl $Path $AclFix for PrintNightmare CVE-2021-34527 exploit to keep your Print Servers running while a patch is not available

Fabio Viggiani, Blog-Artikel

Windows 10 ohne Sicherheitsupdates

Mit der Einführung von #Windows 10 hat Microsoft auf das Modell, 2x pro Jahr Funktionsupdates zu liefern ( bei monatlichen #Sicherheitsupdates ) umgestellt. Risiko dabei: Nach 18 Monaten ist Support-Ende und damit enden auch die Sicherheitsupdates für diese Windows 10 Versionen und das Risiko, erfolgreich angegriffen zu werden steigt signifikant an.

Ein Beispiel: Mit dem Rechner wurde Windows 10 Version 1903 ausgeliefert. Diese ist am 08. Juni 2019 erschienen. Ende der Sicherheits-Updates also war der 20.Dezember 2020.

Akuter Handlungsbedarf

Prüfen Sie über Ihr Inventar-Werkzeug (z. B. Open-Audit Classic), oder durch Aufrufen des Befehls "WINVER" an der Eingabeaufforderung, welche Windows 10 Versionen Sie im Einsatz haben. Die in der Tabelle rot dargestellten Versionen müssen aus Sicherheitsgründen sofort aktualisiert werden, die gelb markierten Versionen folgen ab 11. Mai 2021:

| Windows 10 Version | Ende der Sicherheitsupdates |

|---|---|

| Windows 10 21H1 (erscheint März 2021) | 12. Dezember 2023 (30 Monate) |

| Windows 10 20H2 (von Dez 2020) | 9. Mai 2023 (30 Monate) |

| Windows 10 2004 (Juni 2020) | 14. Dezember 2021 |

| Windows 10 1909 (November 2019) | 10. Mai 2022 (30 Monate) |

| Windows 10 1903 | 8. Dezember 2020 |

| Windows 10 1809 (von Nov 2018) | 11. Mai 2021 (30 Monate) |

| Windows 10 1803 (von Mai 2018) | 11. Mai 2021 (36 Monate) |

| Windows 10 1709 | 11. März 2019 |

[time_until date="01.05.2021"]

Hintergrundwissen

Das komplett-Update war dabei anfangs 2x pro Jahr quasi eine Neuinstallation des Betriebssystems mit Migration der Daten und dauerte etwa 45-90 Minuten pro PC (je nach Ausstattung ob mit SSD und mit 8GB RAM oder nicht). Mittlerweile findet dieses Komplettupdate durchschnittlich 1x pro Jahr statt.

Hat man nicht die Windows 10 Enterprise (LTSC 2015) Version gemietet oder einen #Microsoft 365 -Plan mit Betriebssystemlizenz und Windows Virtual Desktop, muss man die Funktions-Updates zeitnah, spätestens jedoch 18 Monate nach Erscheinen der Version aktualisieren.

Kurioserweise weichen die Versionen 1809 und 1803 und 1909 und 2004 von der Regel ab, denn sie sind "länger haltbar". Auch zukünftige Versionen werden, wenn es dabei bleibt, 30 Monate nutzbar sein.

OpenAudit Classic und die Cloud

#OpenAudit Classic st ein GPL3 lizensiertes Open-Source Instrument zur Inventarisierung von Hardware, Software, Peripherie und Netzwerk-Komponenten. Es wird auf einem #Windows Server betrieben und zieht sich einmal pro Tag den aktuellen Stand der angeschlossenen und eingeschalteten Geräte. Dazu muss kein Client auf den Endgeräten installiert werden. Die Abfrage erfolgt per WMI oder/und SNMP vom Open-Audit Classic Server aus.

Anforderung von Amts wegen

Verbandsprüfer verlangen nach BSI Grundschutzkatalogen und IDW Prüfungsstandard 330 eine Dokumentation der oben genannten Komponenten einer IT-Umgebung. Diese Aufgabe erfüllt OAClassic weitgehend autark.

Mit dem Umzug oder der Neuinstallation von Servern in der Microsoft #Azure #Cloud, auch Iaas - Infrastructure as a Service genannt, bleibt die Verpflichtung und Pflege der Server bestehen. Viele Syskos haben die Frage gestellt, ob Open-Audit Classic auch unter Azure auf einem virtuellen Azure Server funktioniert und Inhalte bekommt.

auf Microsoft Azure VMs?

Mit Version 2020.12.30 verwendet Das Inventar-Tool aktuelle .net Framework Runtimes, Apache, MariaDB und PHP8, die von der jeweiligen Community allesamt für die Verwendung unter Azure Windows Servern 2019 und 20H2 angepasst wurden. Die Programmierung (in PHP) wurde ebenfalls an die neuen PHP8 Funktionen angepasst.

Von mir durchgeführte Praxistests belegen, dass Open-Audit Classic auch auf Azure Servern genutzt werden kann.

Wichtige Voraussetzungen

- Azure AD Connect bzw. das VPN zu Azure ist so eingerichtet, dass innerhalb der VPN-Tunnel keine Ports gesperrt sind

- Sowohl die Maschinen im lokalen Netz, als auch die Server in Azure können sich "untereinander und gegenseitig anPINGen und auch die Namensauflösung (DNS) funktioniert

- Die Leitungsbandbreite ist ausreichend (wobei für Open-Audit pro inventarisiertem Gerät im Durchschnitt nur 50 KiloByte als XMLHTTP-Posting übertragen werden - jede Webseite hat heutzutage rund 500 KB und mehr)

- Es sind noch mindestens 2 GB oberhalb der 15% Mindestplatz auf Laufwerk C: des Azure Inventarservers frei