Inhaltsverzeichnis

- Exchange Server 2019 SE und Sicherheitsupdates 2 - 3

- Zwei kritische Schwachstellen in Azure-nahen Diensten 4

- Sysprep erzeugt keine eindeutigen vm IDs 5 - 6

- Temperatur in Server- und Technikräumen 7 - 8

- WSUS Einstellung am 18.04.2025 9 - 10

- Windows Server 2025 wird Nachfolger 11 - 13

- Exchange gefällig? - gefährlich? 14 - 15

- Windows Server LSASS-Memory-Leak geschlossen 16 - 17

- Exchange Server unbedingt patchen 18

- Windows Server 2012 R2 Supportende 19

- veeam - Sicherheitslücke - V12 erforderlich 20

- Microsoft macht alten Exchange die Tür zu 21

- veeam neue kritische Sicherheitslücken 22

- Ende der Sicherheitsupdates Server 2012 R2 23 - 24

- Alte Windows-Server nicht mehr erreichbar 25 - 26

- Reboot Januar-Fehler gepatcht 27

- Reboot tut nicht gut - Januar-Fehler 28

- Windows Server 2022 veröffentlicht 29

- Warum Exchange Server nicht mehr zeitgemäß sind 30 - 31

- Exchange DSGVO Meldung? 32 - 33

- Exchange Server kritische Sicherheitslücke 34

- Exchange-Lücke: 40.000 Server ungepatcht 35

- Remote Desktop Connection Manager eingestellt - Alternativen 36 - 37

- Microsoft Produkte ohne Sicherheits-Updates 38

- Windows Updates mit neuer Verschlüsselung 39 - 40

- RDP-Lücke BlueKeep in Windows wird aktiv genutzt 41

- SHA2-Update für Windows Update und Server 2008 R2 42

- Hyper-V Replika - genial aber mit versteckten Fallen 43 - 44

- Hardware-Virtualisierung mit UEFI und GPT- Disks 45 - 46

- Wie bekommt man die amtliche Zeit im Netzwerk 47

- Exchange Server angreifbar 48

- Windows Server 2019 veröffentlicht 49

- Wann erscheint Server 2019 und wie lange hält er 50

- Windows Server News 51

- Patch legt Exchange 2010 unter Windows Server 2008 R2 lahm 52

- Windows und Windows Server 53

- Windows Server 2016 erschienen 54

- Windows 10 Insider 55

- Windows Server 2016 56

- Windows Server 2003 und 2003 R2 sind bald unsicher 57

- Fragen und Antworten zu Windows Server 2003 und 2003 R2 58 - 59

- Website - Neuer Webserver in Betrieb 60

- Service Pack 2 für Windows Server 2003 erschienen 61

- Microsoft rollt neuen RDP-Client per Windowsupdate aus 62

- WSUS: Monatliches approven der Microsoft-Updates wird häufig vergessen 63

- Exchange Server 64

- Erfahrungsbericht 65

- Server-Test 66

Exchange Server 2019 SE und Sicherheitsupdates

🔐 Exchange Server 2019 SE (Subscription Edition) ist nicht direkt vom Supportende am 14. Oktober 2025 betroffen. Diese Version wurde speziell dafür entwickelt, auch nach dem offiziellen Supportende weiterhin Sicherheitsupdates und neue Funktionen zu erhalten.

Betroffen vom Supportende sind:

- Exchange Server 2019 CU14/CU15

- Exchange Server 2016 CU23

Für diese Versionen bietet Microsoft ab 1. August 2025 ein kostenpflichtiges Extended Security Update (ESU)-Paket an, das bis 14. April 2026 gilt. Diese ESUs enthalten nur kritische und wichtige Sicherheitsupdates, sind nicht öffentlich verfügbar und müssen über Microsoft bezogen werden.

🧭 Empfehlung von Microsoft

Microsoft empfiehlt dringend, rechtzeitig auf die Exchange Server Subscription Edition (SE) umzusteigen, da:

- ESUs keine Garantie auf Updates bieten

- Der Support für Exchange 2019 endgültig am 14.10.2025 endet

- Die SE-Version ab Juli 2025 verfügbar ist und ein In-Place-Upgrade von Exchange 2019 möglich sein wird

📄 Hinweise

In mehreren internen Sicherheitscheck-Dokumenten wird betont, wie wichtig die regelmäßige Aktualisierung von Exchange-Servern ist, insbesondere im Hinblick auf Sicherheitslücken und Compliance. Auch in internen Mails wurde bereits auf das Supportende und die Risiken hingewiesen.

✅ Fazit

Da auch Exchange Server 2019 SE nun ein Mietprodukt ist und der „Betrieb in eigenen Räumlichkeiten mit höhereren Risiken verbunden ist, als ein SaaS Online-Dienst wie Exchange Online, ist die Exchange Online-Variante zu bevorzugen und in Vollkostenrechnung wirtschaftlicher.

Exchange Server 2019 SE ist nicht betroffen vom Supportende, sondern stellt die empfohlene Lösung dar, um nach dem 14. Oktober 2025 weiterhin Sicherheitsupdates zu erhalten. Wenn du noch Exchange Server 2019 (nicht SE) nutzt, solltest du entweder:

- auf Exchange SE migrieren, oder

- ein ESU-Paket für 6 Monate erwerben (nur über Microsoft erhältlich)

Zwei kritische Schwachstellen in Azure-nahen Diensten

Im Rahmen des #Microsoft Patchday im September 2025 wurden zwei besonders kritische #Sicherheitslücken veröffentlicht, die Azure-nahe Komponenten betreffen. Organisationen, die Azure Automation oder Azure AD Connect (Entra ID Synchronisation) einsetzen, sollten dringend handeln.

CVE-2025-29827 – Azure Automation Runbook Execution Engine

Betroffene Komponente:

Azure Automation Runbook Execution Engine, insbesondere bei Einsatz von Hybrid Worker Nodes oder lokal ausgeführten Runbooks.

Risiko:

Ein lokal authentifizierter Angreifer kann manipulierte Runbooks nutzen, um Systemrechte zu erlangen.

Erforderlicher Patch:

- Sicherheitsupdate KB50329827 für Windows Server 2019/2022 auf Hybrid Worker Nodes.

- Aktualisierung der Runbook Engine über das Azure Portal oder PowerShell (

Update-AzAutomationAccount).

Empfohlene Maßnahmen:

- Runbooks auf verdächtigen Code prüfen.

- Audit-Logs aktivieren.

- Least-Privilege-Prinzip für Runbooks durchsetzen.

CVE-2025-29972 – Azure AD Connect (Entra ID Synchronisation)

Betroffene Komponente:

Azure AD Connect, das für die Synchronisation zwischen lokalem Active Directory und Azure AD (Entra ID) verwendet wird.

Risiko:

Ein Angreifer kann durch manipulierte Synchronisationsprozesse administrative Rechte erlangen.

Erforderlicher Patch:

- Sicherheitsupdate KB50329972 für Azure AD Connect (mindestens Version 2.1.20.0).

- Aktualisierung des Azure AD Connect Health Agent über Microsoft Update oder manuell.

Empfohlene Maßnahmen:

- Sync-Konten auf unnötige Rechte prüfen.

- Multi-Faktor-Authentifizierung (MFA) aktivieren.

- Audit-Logs für Synchronisationsaktivitäten aktivieren.

Fazit

Die beiden Schwachstellen zeigen, wie wichtig es ist, auch Cloud-nahe Dienste wie Azure Automation und Azure AD Connect regelmäßig zu patchen und abzusichern. Unternehmen sollten die genannten Updates zeitnah installieren, idealerweise innerhalb von 7 Tagen nach Veröffentlichung, wie es auch in internen Sicherheitsrichtlinien empfohlen wird.

Sysprep erzeugt keine eindeutigen vm IDs

Wenn man Sysprep beim Klonen von Windows-VMs verwendet, kann es passieren, dass alle geklonten Systeme die gleiche IdentifyingNumber aus Win32_ComputerSystemProduct erhalten – insbesondere bei virtuellen Maschinen (VMs).

🧩 Warum ist das so?

IdentifyingNumber stammt aus SMBIOS

- Die Eigenschaft

Win32_ComputerSystemProduct.IdentifyingNumberwird vom SMBIOS geliefert. - Bei physischen PCs enthält sie z. B. die Seriennummer des Mainboards.

- Bei VMs (z. B. Hyper-V, VMware, VirtualBox) wird dieser Wert vom Hypervisor simuliert oder fix vorgegeben.

Sysprep verändert SMBIOS-Werte nicht

- Sysprep entfernt Benutzerinformationen, SIDs, Netzwerkkonfigurationen etc.

- Aber es verändert keine Hardwareinformationen wie:

IdentifyingNumberUUID(ausWin32_ComputerSystemProduct.UUID)SerialNumber(ausWin32_BIOS)

- Diese Werte bleiben nach dem Sysprep-Klonen identisch, wenn der Hypervisor sie nicht automatisch generiert oder du sie manuell ersetzt.

⚠️ Warum ist das ein Problem?

Asset-Management

Tools wie SCCM, GLPI, OCS Inventory oder Lizenzsysteme nutzen IdentifyingNumber zur Erkennung von Geräten.

➡️ Wenn alle VMs die gleiche ID haben → Geräteüberschreibung.

Lizenzierung

Software, die per Hardware-ID lizenziert wird (z. B. manche PHP-Verschlüsselungen, SQL-Server-Bindungen), wird beim Klonen ungültig oder doppelt registriert.

🛠 Lösung: Eindeutige SMBIOS-IDs zuweisen

Für Hyper-V:

powershellKopierenBearbeitenSet-VMFirmware -VMName "VM-Name" -SystemSerialNumber "DEINE-EINDEUTIGE-ID"

Für VMware Workstation/ESXi:

- In

.vmx-Datei: iniKopierenBearbeitenuuid.bios = "56 4d 12 34 56 78 90 ab-cd ef 12 34 56 78 90 ab" serialNumber = "VM-1234567890"

Für VirtualBox:

cmdKopierenBearbeitenVBoxManage setextradata "VM Name" "VBoxInternal/Devices/pcbios/0/Config/SerialNumber" "UNIQUE-ID"

⚠️ Diese Werte müssen vor dem ersten Boot nach dem Klonen gesetzt werden.

✅ Empfohlener Klon-Prozess für VMs mit Sysprep

- Sysprep ausführen (generalize + shutdown)

- VM nicht sofort starten, sondern:

- eine neue UUID, Seriennummer, MAC-Adresse etc. konfigurieren

- Erst danach VM starten und initialisieren lassen

🔒 Alternative: Bessere Hardware-IDs nutzen

Wenn du eine eindeutige Systemkennung brauchst, verwende eine dieser Optionen:

| WMI Property | Vorteil |

|---|---|

Win32_ComputerSystemProduct.UUID | Etwas robuster, aber oft auch identisch |

Win32_BIOS.SerialNumber | Manchmal vom Host überschrieben (z. B. "VMware-56...") |

Get-CimInstance Win32_BaseBoard + SerialNumber | BIOS-Board-spezifisch, aber bei VMs oft leer |

| MAC-Adresse der NIC | Unterscheidbar, falls per DHCP/Hypervisor generiert |

Oder:

Erzeuge bei Erststart eine eindeutige Kennung (z. B. GUID in Datei/Registry) → das ist verlässlich, selbst bei gleichen Hardware-IDs.

🧾 Fazit

| Punkt | Aussage |

|---|---|

IdentifyingNumber wird nicht von Sysprep zurückgesetzt | ✅ korrekt |

| Klone ohne Anpassung erzeugen Duplikate | ⚠️ problematisch für Inventar, Lizenzierung, Monitoring |

| Lösung | Seriennummer/UUID per Hypervisor setzen vor dem Start der geklonten VM |

| Alternativ | Eigene GUID beim First Boot generieren und persistieren |

Temperatur in Server- und Technikräumen

Die #Temperatur im Serverschrank nicht außerhalb des Temperaturbereichs von 18°C bis 24°C liegen.

Auch wenn moderne Server ein verbessertes Abwärmekonzept (wie FUJITSU Cool-Safe) haben, sind nicht alle anderen technischen Geräte immer auf dem neusten Stand, sondern bis zu 6 Jahre alt (oder sogar älter).

Daher sind Server-Hersteller-Empfehlungen, die Server bei 25-27 °C zu betreiben, mit Vorsicht zu betrachten.

Das #BSI empfiehlt keine konkreten Werte, schreibt aber, dass ausreichend Kühlleistung gemessen an der Wärmeleistung der Server vorhanden sein muss, um sicheren Dauerbetrieb der Geräte zu erreichen.

Die Luftfeuchtigkeit sollte bei etwa 45-55% liegen.

Aus Energie-Effizienz-Gründen haben sich de Werte 22°C bei 50% relativer Luftfeuchte etabliert.

Bei dieser Temperatur (messbar und dokumentiert als "Ambient" im FUJIUSU IRMC oder HP ILO) arbeiten Netzwerkgeräte optimal und haben eine lange Lebensdauer.

(Hintergrund: Muss mehr warme Abluft von den elektronischen Komponenten abgeführt werden, drehen die Lüfter mit bis zu Maximaldrehzahl. Vergleichbar mit einem Turbolader im Auto, der ständig unter Vollast läuft und daher schneller defekt ist.

Elektronische Geräte erzeugen Wärme. Sofern die Wärmeableitung nicht ausreicht und die Luft nicht entweichen kann, sondern sich im Schrank staut, kann es zur Überhitzung kommen. Die Temperatur hat einen direkten Einfluss auf die Leistung und Zuverlässigkeit Ihres Servers und anderer Netzwerkgeräte wie Telefonanlagen, Switches, Router, USV).

Zu hohe Temperaturen können zu Störungen und Ausfällen führen. Eine Temperatur ab 30°C verdoppelt die Ausfallrate. Und ab 40°C ist die Gefahr 4-mal so groß. Zudem können hohe Temperaturen dauerhafte Schäden an den Geräten verursachen.

WSUS Einstellung am 18.04.2025

[time_until date="18.04.2025"]

Am 18. April 2025 wurde von Microsoft im Kontext von WSUS (Windows Server Update Services) keine komplette Einstellung des Dienstes vorgenommen, sondern es gab wichtige Änderungen im Support und in der Weiterentwicklung.

Hier ist eine differenzierte Übersicht über das, was zum Stichtag eingestellt wurde, und was weiterhin funktioniert:

❌ Eingestellt / betroffen ab 18. April 2025

Einstellung der Weiterentwicklung

- Microsoft hat offiziell angekündigt, dass WSUS nicht mehr aktiv weiterentwickelt wird.

- Das bedeutet:

- Keine neuen Features.

- Keine Verbesserungen in der Verwaltung oder Funktionalität.

- Keine Unterstützung für neue Windows-Versionen nach Windows 11 24H2 oder Server 2025, sofern keine Kompatibilitäts-Updates mehr folgen.

Verwaltung neuer Update-Kanäle

- WSUS unterstützt nicht mehr alle neuen Update-Typen und Pakete, z. B.:

- Neue Feature-Updates im „Unified Update Platform (UUP)“-Format werden nicht mehr automatisch unterstützt.

- Updates für bestimmte Azure- oder Intune-gebundene Geräte können nicht mehr sauber synchronisiert werden.

✅ Was funktioniert weiterhin (Stand Juli 2025)

Bereitstellung klassischer Windows-Updates

- WSUS kann weiterhin verwendet werden, um klassische Sicherheits- und Qualitätsupdates für unterstützte Systeme bereitzustellen:

- Windows 10 (bis inkl. 22H2)

- Windows Server 2016, 2019, 2022 (solange sie Support erhalten)

- Windows 11 23H2 und teilweise 24H2 (sofern Unterstützung nicht aufgehoben wurde)

Bestehende WSUS-Installationen

- Vorhandene WSUS-Instanzen funktionieren unverändert:

- Updates werden weiterhin synchronisiert (sofern nicht vom Microsoft Update-Katalog entfernt).

- Clients können sich weiter mit WSUS verbinden und Updates beziehen.

- GPO-basierte Steuerung (z. B. Update-Zeitpläne, Genehmigungen) funktioniert weiterhin.

Support bis Oktober 2032

- WSUS kann laut Microsoft-Planungen bis einschließlich Oktober 2032 genutzt werden, sofern es mit unterstützten Windows-Versionen betrieben wird.

📝 Empfehlung für WSUS-Nutzer

Für Unternehmen, die WSUS On-Premises einsetzen, gilt:

- Der aktuelle Wartungsansatz (WSUS) funktioniert weiterhin.

- Aufgaben der Systemkoordinierenden (z. B. Update der Server) bleiben bestehen.

- Es ist ratsam, auf moderne Update-Management-Systeme (z. B. Intune, Endpoint Manager) umzusteigen – insbesondere im Rahmen einer Cloud-Migration (IaaS/SaaS).

Viele Unternehmen haben bereits heute #WSUS ausgeschaltet/entfernt und lassen Updates direkt herunterladen. Die Installation auf den Endgeräten mit Windows 10 / 11 Pro/Enterprise erfolgt dann automatisch und die Benutzer werden zum Neustart aufgefordert.

Auf Servern erfolgt die Installation meist durch den Unternehmens-Administrator, gefolgt von einem manuellen Neustart der Server. Hiermit wird sichergestellt, dass die Neustarts im definierten Wartungsfenster (max. 10 Tage nach Patchday) liegen. Nach dem Neustart erfolgt eine kurze Funktionsprüfung der wichtigsten Funktionen. Im Bedarfsfall können so fehlerhafte Sicherheitsupdates zurückgezogen werden.

Wir empfehlen das Installieren der Updates am ersten Wochenende nach dem Patchday. Damit hat Microsoft 4 Tage Zeit, Patches, die fehlerhaft sind, wieder zurückzuziehen oder zu reparieren. Zusätzlich liegt man im von Versicherungen bewerteten Zeitfenster (nach mehr als 10 Tagen ohne Updates behalten sich Versicherungen vor, die Leistungen im Schadenfall rigoros zu kürzen).

Wer die Geräte verwalten möchte, dem empfehlen wir passende Intune Pläne. Bereits im Microsoft 365 Business Premium Plan sind wertvolle und nützliche Funktionen aus Intune nutzbar. Für die vollständige Verwaltung aller Geräte kann dann ein auf die vollständigen Intune-Pläne zurückgegriffen werden.

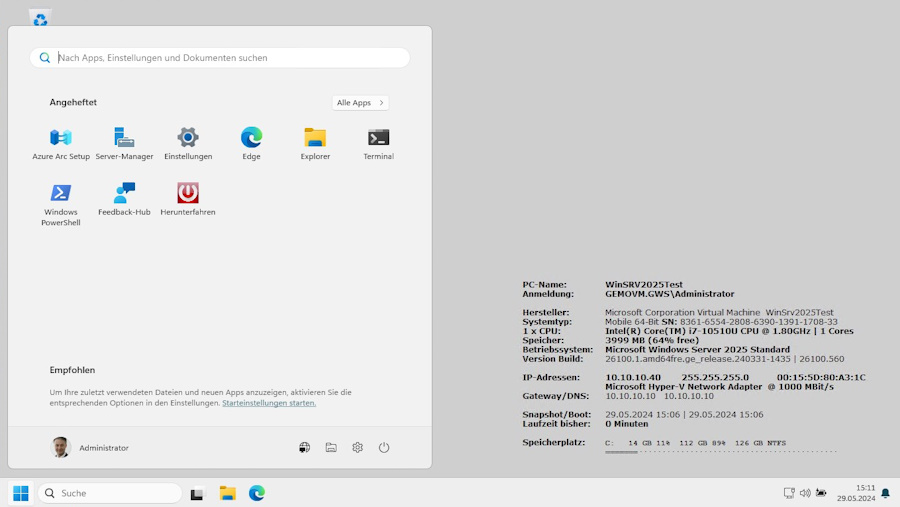

Windows Server 2025 wird Nachfolger

Nach Server 2022 kommt Server 2025. Microsoft hat nun auch für Visual Studio Abonnenten die RTM-Version (als Release Preview) bereitgestellt. Server 2025 wird dabei die gleichen Updates wie Windows 11 24H2 bekommen. Der Server Build ist damit identisch wie bei der Windows 11 Version – nämlich 26100.xxx (xxx steht für das monatliche Sicherheitsupdate und das optional 2 Wochen später erscheinende Funktionsupdate.

Installiert man also aus der ISO 26100.1, erfolgt kurz darauf ein Update auf Version .560. Da ich in der virtuellen Maschine kein TPM aktiviert habe, funktioniert die Installation im Gegensatz von Windows 11 ohne Tricks. Die Voraussetzung, dass der Prozessor SSE 4.2 unterstützen muss und somit alte Core2Duo und Core2Quad Prozessoren nicht lauffähig sind, vermuten wir, können es aber weder dementieren, noch beweisen. Es wird aber wohl kaum jemand so alte Client-Hardware zum Betrieb von Servern einsetzen. Wie alt ein XEON-Prozessor in einem Server 2025 sein darf, ist noch herauszufinden. Da die meisten bei On-Prem-Einsatz ihre Windows Server (Std oder Datacenter) Lizenzen mit einem Server als OEM Version lizenzieren, dürfte auch das nicht relevant sein.

Wer ein VS Prem oder VS Professional Abonnement hat, kann die Server-Version schon in einer isolierten Umgebung testen (z. B. in einer Client Hyper-V Umgebung).

Zur automatisierten Installation (Unattended, deployment) dürfen folgende Schlüssel verwendet werden (für die Lizenzierung muss nachher ein gültiger Lizenz-Schlüssel eingegeben werden).

Windows Server 2025 Standard. TVRH6-WHNXV-R9WG3-9XRFY-MY832

Windows Server 2025 Datacenter. D764K-2NDRG-47T6Q-P8T8W-YP6DFWindows-Updates für die Server 2025 Version wird es voraussichtlich bis September 2034 geben - Bisher waren Server immer LTSC mit 10 Jahren Laufzeit. Sofern Microsoft nicht auf den "Modern Life Cycle mit 5 Jahren" wie beim Office umstellt. bleibt das dabei.

Testbericht Server 2025 / 26100

Mit den o.g. Installationsschlüsseln lässt sich eine Unattend Vorlage bauen, so dass eine VM auf Knopfdruck innerhalb von 5 Minuten mit GUI installiert ist (und das nur im Client-Hyper-V unter Windows 10). Das ist gegenüber Server 2022 eine deutliche Beschleunigung.

Der Installationsprozess ist noch nicht modernisiert - man findet in der SETUP-GUI immer noch das Aussehen von Windows 7 :D .

Das Aussehen von Windows Server 2025 ist - Überraschung! - identisch mit Windows 11 (24H2). Kein Wunder, denn es ist ja dieselbe Code-Basis und derselbe Kernel. Wer also die RDS-Services aktiviert, bekommt auf den Terminalservern die GUI von Windows 11 präsentiert. Gruppenrichtlinien, die man von Windows 11 kennt, lassen sich auch anwenden.

Der Server-Manager und auch Active Directory Benutzer&Computer, sowie die anderen Verwaltungs-Tools sind unverändert verfügbar, es wird aber wieder Werbung für ADAC gemacht (Active Directory Admin Center). Außerdem ist wieder AzureArc - wie nach einem Windows Update von Server 2022 an Bord und fährt im Autostart mit hoch. Wer keine Server in Azure hat (Hybrid), sondern eine reine On-Prem-Umgebung, der kann im Task-Manager unter Autostart (ja, der Menüpunkt ist nun auch auf dem Server vorhanden) das Tray-Icon deaktivieren.

Wie die Hardware-Anforderungen sind, wird leider nicht klar ausgedrückt (siehe oben). Eins ist sicher: Auf meiner Test-VM habe ich in den Einstellungen NICHT den TPM des Hosts aktiviert. Die Installation der Gen2 VM läuft problemlos durch und Server 2025 startet auch danach fehlerfrei. Meine Vermutung ist aber, dass es neben der Windows 11 Prozessorliste (alles ab Core i der 8. Generation) auch eine Positivliste für XEON-Prozessoren gibt. Lediglich die IoT-LTSC Version von Server 2025 hat geringere Hardware-Anforderungen (sie hat aber auch keine grafische Benutzeroberfläche, wenn sie auf einer Smart-Fliese im Bad betrieben wird).

Exchange gefällig? - gefährlich?

Eine aktuelle Analyse im Internet zeigt: Von etwa 45.000 Microsoft-Exchange-Servern in Deutschland, die über das Internet via Outlook Web Access (OWA) erreichbar sind, gibt es leider immer noch viele veraltete und unsichere Versionen.

Das Bundesamt für Sicherheit in der Informationstechnik hat festgestellt, dass rund 12 % dieser Server noch mit Exchange 2010 bzw. 2013 laufen, für die seit Oktober 2020 bzw. April 2023 keine Sicherheitsupdates mehr erhältlich sind. Außerdem sind ungefähr 28 % der Server mit den neueren Versionen Exchange 2016 oder 2019 nicht auf dem neuesten Stand und haben daher eine oder mehrere kritische Sicherheitslücken, die es einem Angreifer von außen ermöglichen, beliebige Programme auf dem angegriffenen System auszuführen (Remote Code Execution, RCE). #Wichtig - das entspricht rund 25 % aller Exchange-Server in Deutschland.

Wer #Exchange Server 2010 oder 2013 einsetzt ODER Exchange Server 2016 oder 2019 nicht mit allen verfügbaren Patches einsetzt, ist entweder schon unter Kontrolle der kriminellen Banden, hat Datenabfluss und Kompromittierung nur noch nicht bemerkt oder hat ein kritisches Risiko, gehackt zu werden.

Auch wenn alle Patches auf einem Exchange Server 2019 installiert sind, bleibt das Betriebs-Risiko wegen Zero-day-Lücken immer bis zum nächsten Patchday kritisch (also bis zu einem Monat!)

Cyber-Versicherungen lassen sich entweder gar nicht erst abschließen oder verweigern die Leistung im Schadenfall. Insbesondere weil mit Rechtswirksamkeit von NIS2 auch viele KMU-Unternehmen in die KRITIS Klasse 2 fallen, ist zusätzlich mit hohen Geldbußen und Strafen zu rechnen.

BSI Veröffentlichungen

Was ist zu tun?

[faq openfirst=1]Sie haben Exchange Server 2010/2013 im Einsatz?|=|Migrieren Sie umgehend auf Exchange online.

||Sie haben Exchange Server 2016/2019 im Einsatz?|=|Installieren Sie alle verfügbaren Updates, Sicherheitspatches und CUs und migrieren Sie ebenfalls umgehend auf Exchange online.

||Sie haben schon Exchange online?|=|Microsoft kümmert sich um die Updates und hat das primäre Betriebsrisiko und die Sicherstellung der Verfügbarkeit im Rahmen ihrer SLA vertraglich mit Ihnen geregelt.[/faq]

Windows Server LSASS-Memory-Leak geschlossen

#Erfreulich - mit dem #Patchday März 2024 schließt Microsoft eine kritische Sicherheitslücke in der Kerberos Authentifizierung von Domänen-Controllern. Leider hat man dabei einen Speicherfresser (Memory Leak) kodiert, der dazu führt, dass mancher (nicht alle) Domänencontroller 2016/2019 und 2022 nach einiger Zeit (zwischen 12 und 24 Stunden) so viel Speicher auf den Prozess LSASS.EXE alloziert, dass der DC entweder keine Aufgaben mehr wahrnimmt oder sogar eigenständig neu startet.

Update 23.3.2024: Microsoft hat ein Out-of-band Update für Windows Server 2022 (KB5037422), Windows Server 2016 (KB5037423) und Windows Server 2012 R2 (KB5037426) herausgegeben. Windows Server 2019 folgt noch in den nächsten Tagen. #Warnung - diesen Patch bitte zeitnah installieren auf betroffenen Servern.

Update 26.03.2024: Nun ist auch das Update für Windows Server 2019 erschienen. Die unterstützten Server sollten dann nach Installation und Neustart wieder frei vom Speicherloch sein und nicht mehr abstürzen.

Microsoft Knowledge Base

Einige Admins berichten, dass das Problem bei ihnen gar nicht auftritt, andere starten die DC zeitversetzt 1x pro Tag neu als Workaround. Da DCs in Azure aus Kostengründen meist noch andere Aufgaben (1 File, 1 Print/Apps) übernehmen, lässt sich ein Neustart nur außerhalb der normalen Arbeitszeiten realisieren.

Generell ist es aber keine gute Idee, das Update wegzulassen, da eine kritische Lücke mit einem Score von 9 von 10 geschlossen wurde.

Microsoft hat das Problem bestätigt und arbeitet an einem Hotfix, der kurzfristig ausgerollt werden soll. Aus Sicherheitsgründen kann man hier nur abwarten.

Übrigens: Ältere Server wie Server 2012 R2, die On-Premises keine Sicherheitsupdates bekommen, haben zwar nicht das Speicherproblem, aber dennoch die Sicherheitslücke. Werden sie in Azure betrieben, gibt es einen Patch, der auch für diese Server die Sicherheitslücke schließt und auch das Speicherproblem mit sich bringt. Wer noch Windows Server 2008 R2 einsetzt, hat ganz andere Sicherheitsprobleme, da es auch im ESU gegen Bezahlung keine Sicherheitsupdates mehr gibt.

Exchange Server unbedingt patchen

#Wichtig - die zuletzt für #Exchange 2016 und 2019 geschlossenen, kritischen #Sicherheitslücken aus CVE-2024-21410, mit denen Angreifer leichtes Spiel haben, Exchange Server unter ihre Kontrolle zu bringen und Schadsoftware einzuschleusen, werden derzeit aktiv ausgenutzt.

Sollten Sie noch Exchange Server 2016 oder 2019 im Einsatz haben, ist das Installieren der Patches überlebenswichtig, da es sonst nur eine Frage der Zeit ist, wann Ihr Server übernommen wird.

Mehr Details und welcher Patch für welche Exchange Version installiert sein muss, finden Sie im unten verknüpften Artikel.

Kunden mit Microsoft 365 / Exchange online sind wieder einmal nicht betroffen, da Microsoft dort die Sicherheitslücken selbst und vor Veröffentlichung geschlossen hat.

https://msrc.microsoft.com/update-guide/vulnerability/CVE-2024-21410

Windows Server 2012 R2 Supportende

Nur zur Erinnerung - #endoflife - Mit dem Patchday am 10. Oktober 2023 liefert Microsoft die letzten #Sicherheitsupdates für Windows Server 2012 R2 aus, die nicht in der Azure Cloud betrieben werden (also für alle Kauf-Versionen ungeachtet, ob Sie eine Software-Assurance mitgebucht haben oder nicht).

[time_until date="10.10.2023" calendar=1]

Der Betrieb von 2012 R2 Servern ist damit ein potenziell deutlich höheres Risiko, die Gefahr einer Infektion und Ausbreitung von Schadsoftware damit gegeben. Spätestens, wenn zum Patchday November 2023 für neuere Betriebssysteme Lücken geschlossen werden.

Modernisieren Sie vorhandene Server 2012 R2 auf neuere Server-Betriebssysteme (2016, 2019 oder 2022) oder bringen die Server in die Microsoft Azure IaaS Cloud, falls Sie Software weiterbetreiben müssen, die nur auf dieser 10 Jahre alten Plattform lauffähig ist.

veeam - Sicherheitslücke - V12 erforderlich

Eine Datensicherungssoftware muss immer den aktuellen Stand haben, denn bei einem Befall aufgrund einer Sicherheitslücke in der Software wären im schlimmsten Fall ein Datenverlust oder Datendiebstahl verbunden.

Bei veeam hat die Sicherheitslücke, vor der die CISA derzeit warnt, ein Ranking von 7.5 von 10 auf der Schadensskala. Problem ist der Prozess Veeam.Backup.Service.exe, der auf TCP-Port 9401 reagiert. Angreifer können verschlüsselte Anmeldeinformationen herausbekommen und Zugriffe auf Backup-Infrastruktur-Hosts stattfinden, schreiben die Entwickler von veeam.

Neu dabei ist, dass man nun auch Version 11 mit aktuellem Patchlevel auf Version 12 anheben muss. Erst mit Version Build 12.0.0.1420 P20230223 oder neuer ist diese Lücke sicher geschlossen.

#Wichtig - Bitte aktualisieren Sie Ihre veeam-Installationen auf die aktuelle 12er Version oder lassen sie aktualisieren.

https://www.veeam.com/kb4424

Microsoft macht alten Exchange die Tür zu

Wie aktuelle Statistiken beweisen, sind noch zigtausende alte #Exchange Server im Internet erreichbar und versenden (da solche Server meist schon - auch ohne das der Betreiber es merkt - unter der Kontrolle Krimineller sind) E-Mails und Spams.

Da nur noch Exchange Server mit Version 2016 und 2019 #Sicherheitsupdates bekommen, stellen die alten Versionen 2007, 2010 und 2013 ein hohes Risiko dar. Microsoft hat daher beschlossen, auf seinen Onlinediensten (Exchange Online/Microsoft 365) den Empfang von Mailservern der unsicheren Art zu verhindern, indem dort der absendende Server aus den E-Mail-Kopfzeilen ausgelesen wird und bei feststellen von einem Exchange 2007/10/13 die E-Mail abgewiesen (gebounct) wird.

Die Block-Regel für Exchange Server 2007 wird kurzfristig aktiviert, 2010 und 2013 sollen dann sukzessive folgen.

#Wichtig - Wer noch einen Exchange Server 2007, 2010 oder 2013 betreibt, sollte umgehend handeln (Version 2019 lizensieren (Ende der Sicherheitsupdates ist bereits am 14.Okt 2025 und einen Nachfolger kann man nur noch mieten!) oder besser: auf Exchange online umstellen) oder damit rechnen, dass er viele seiner Kunden und Lieferanten (alle Empfänger, die bereits Microsoft Online-Diente nutzen) nicht mehr erreichen können wird.

Quelle: Microsoft Artikel - https://aka.ms/BlockUnsafeExchange

veeam neue kritische Sicherheitslücken

Werden diese #Sicherheitslücken (CVE-2023-27532 „hoch“) ausgenutzt, können Angreifende Kontrolle über den Backup-Server erlangen. Veeam Software hat Anfang März 2023 Sicherheitsupdates zur Verfügung gestellt, mit denen die Lücken geschlossen werden können.

#Wichtig - Wie aus dem Security-Bulletin des Herstellers hervorgeht, müssen alle veeam-Versionen (9,10 und auch Version 11) auf Version 12.0 aktualisieren.

Hierzu ist ein aktiver Wartungsvertrag erforderlich. Seite Rest-Laufzeit wird im Startbild von veeam oder im "Info über" Dialog im Hamburger-Menü angezeigt. Zum Herunterladen der aktuellen Patches melden Sie sich mit Ihrem veeam Konto auf veeam.com an, laden das Update herunter und installieren es. Nach einem Neustart des Backup-Servers ist die Sicherheitslücke geschlossen.

auch veeam Version 11.01 Versionen müssen aktualisiert werden

veeam Knowledgebase

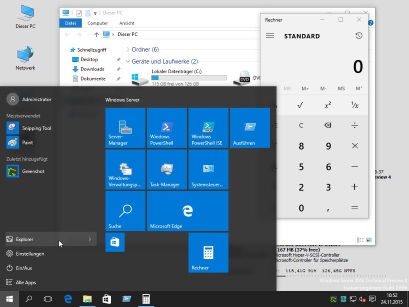

Ende der Sicherheitsupdates Server 2012 R2

Der 10. Oktober 2023 ist der letzte "Patchday", an dem Microsoft #Sicherheitsupdates #endoflife für sein Server-Betriebssystem "Windows Server 2012 R2" ausrollt. Danach ist mit mehr oder weniger kritischen Sicherheitslücken zu rechnen, die nicht mehr geschlossen werden. Diese Server sind dann - nicht nur als Terminalserver - angreifbar und werden von Kriminellen genutzt werden, um Schadsoftware zu installieren und Daten- und Identitätsdiebstahl zu betreiben.

[time_until date="10.10.2023"]

Bin ich betroffen?

Server 2012 R2 sind in der Regel erkennbar an der türkisfarbenen Taskleiste mit Startknopf links:

Was kann ich tun?

- Neuinstallation der Server auf Server 2019 und Umzug der Daten und Programme sind empfehlenswert. Server 2016 ist auch möglich, die Sicherheitsupdates enden hier aber bereits im September 2025 - also nur zwei Jahre später.

- Bei Verwendung der Server On-Premises müssen dazu meist neue CALS und teure Server-Betriebssystem-Lizenzen (meistens in der Datacenter-Edition) angeschafft werden. Nur wenn Sie Ihre VM-Hosts bereits mit einer Server 2019 oder neuer Lizenz angeschafft haben, ist die Migration auf eines der Betriebssysteme ohne weitere Lizenzkosten. Das gilt auch nur dann, wenn die Windows Server CALS ebenfalls auf eins der neueren Betriebssysteme lauten. Zusätzlich müssen bei Terminalservern die RDS-CALs zum neuen Betriebssystem passen - ansonsten neu angeschafft werden.

- Wenn Sie die betroffenen bereits in Microsoft Azure (IaaS) betreiben, können Sie auf den Server 2012 R2 Betriebssystemen noch weiter drei Jahre Updates installieren, da im Rahmen der Cloud-Miete die sonst kostenpflichtigen ESU Updates bezogen werden können. Eine Modernisierung ist dennoch empfehlenswert, um die Update-Handlungen zu vereinheitlichen. Zumal nur Dienstleistungs- und keine Lizenzkosten dafür anfallen.

FAQ

[faq]Woran erkenne ich Server 2012 R2|=|An der türkisfarbenen Taskleiste mit Startknopf links oder nach Eingabe von Winver||

Sind Server in Azure betroffen|=|Nein, da für die die ESU-Updates gelten. Trotzdem ist eine Migration auf Server empfohlen||

Kann ich ESU einzeln kaufen bei Microsoft?|=|Nein, ESU steht nur Enterprise-Kunden und Cloud-Kunden von Microsoft zur Verfügung. Für die Verwendung On-Premises ruft Microsoft sehr hohe monatliche Gebühren pro Server bzw. Endgerät auf.||

Sind Windows Endgeräte auch betroffen?|=|Sofern Sie noch Rechner mit Windows 8.1 (Pro) im Einsatz haben, sind bereits jetzt einige Softwareprodukte nicht mehr darauf lauffähig. Ein Upgrade auf Windows 10 Pro (ja, wir raten weiterhin von Windows 11 Pro ab!) ist empfehlenswert. Da solche Rechner meist 8-10 Jahre alt sind, am besten kombiniert mit Austausch der Hardware[/faq]

Alte Windows-Server nicht mehr erreichbar

Mit dem Juni 2022 kumulativen Update für alle derzeit unterstützten Windows Server ab Version 2012 R2 aktiviert Microsoft DCOM Server-Sicherheitsfeatures, die die Kommunikation mit Servern, die am Ende der Laufzeit (EOL) für Sicherheitsupdates sind oder ein bereits im Juni 2021! veröffentlichtes Update NICHT installiert haben.

Betroffene Server können beispielsweise von der Datensicherungssoftware nicht mehr erreicht werden, sind also nicht mehr gesichert. Auch Monitoring-Programme können diese Server nicht mehr überwachen. Mehrere andere Programme können die Server nicht mehr erreichen, weil nur eine gesicherte DCOM Kommunikation erlaubt ist.

Workaround währt nicht lange

Derzeit kann man über eine Gruppenrichtlinie für die Server ab 2012 R2 die Kommunikation zwar wieder einschalten, mit dem Patchday im März 2023 wird aber auch dieser Schalter abgestellt. Wie der Workaround funktioniert, ist im verknüpften Microsoft Artikel beschrieben

Nachhaltige Lösung

Wer noch Windows Server 2008 R2 einsetzt, sollte sich Gedanken über die darauf installierte Software machen und diese Produkte ablösen. Auch die Laufzeit von 2008 R2 in der Azure Cloud (und im ESU-Modell) ist mit Ende 2023 fest.

Zum Modernisieren können Server in Microsoft Azure als Mietmodell eingesetzt werden oder neue Hardware mit OEM-Betriebssystem-Lizenzen beschafft werden. In jedem Fall sollten Sie sich kurzfristig von nicht mehr unterstützten Servern trennen und mittelfristig auch von Server 2012 R2 Instanzen. Im letzteren Fall ist die Azure Cloud eine Möglichkeit, zumindest Server 2012 R2 länger als bis September 2023 einzusetzen, falls unbedingt notwendig.

Fazit

- Schaffen Sie Windows Server 2008 R2 Systeme ab und modernisieren diese durch Neuinstallation in Azure oder Neubeschaffung On-Premises.

- Sorgen Sie bei allen Servern ab 2012 R2 für monatlich aktuelle Updates. Versicherungen kürzen die Leistung im Schadenfall, wenn die Patches nicht monatsaktuell (mit Toleranzzeit von einer Woche) installiert sind.

- Übergangsweise können Sie auf den Servern den Registry-Schlüssel setzen. Das verschafft Ihnen Zeit, zu modernisieren

Microsoft-Artikel KB5004442 zu den Sicherheitsänderungen

Wer noch Windows Server 2008 R2 einsetzt, sollte sich Gedanken über die darauf installierte Software machen und diese Produkte ablösen. Auch die Laufzeit von 2008 R2 in der Azure Cloud (und im ESU-Modell) ist mit Ende 2023 fest.

Zum Modernisieren können Server in Microsoft Azure als Mietmodell eingesetzt werden oder neue Hardware mit OEM-Betriebssystem-Lizenzen beschafft werden. In jedem Fall sollten Sie sich kurzfristig von nicht mehr unterstützten Servern trennen und mittelfristig auch von Server 2012 R2 Instanzen. Im letzteren Fall ist die Azure Cloud eine Möglichkeit, zumindest Server 2012 R2 länger als bis September 2023 einzusetzen, falls unbedingt notwendig.

Fazit

- Schaffen Sie Windows Server 2008 R2 Systeme ab und modernisieren diese durch Neuinstallation in Azure oder Neubeschaffung On-Premises.

- Sorgen Sie bei allen Servern ab 2012 R2 für monatlich aktuelle Updates. Versicherungen kürzen die Leistung im Schadenfall, wenn die Patches nicht monatsaktuell (mit Toleranzzeit von einer Woche) installiert sind.

- Übergangsweise können Sie auf den Servern den Registry-Schlüssel setzen. Das verschafft Ihnen Zeit, zu modernisieren

">https://support.microsoft.com/de-de/topic/kb5004442-verwalten-von-%C3%A4nderungen-f%C3%BCr-die-umgehung-von-windows-dcom-server-sicherheitsfeatures-cve-2021-26414-f1400b52-c141-43d2-941e-37ed901c769cMicrosoft-Artikel KB5004442 zu den Sicherheitsänderungen

https://support.microsoft.com/de-de/topic/kb5004442-verwalten-von-%C3%A4nderungen-f%C3%BCr-die-umgehung-von-windows-dcom-server-sicherheitsfeatures-cve-2021-26414-f1400b52-c141-43d2-941e-37ed901c769c

Reboot Januar-Fehler gepatcht

Mit dem Januar-Patch hatte Microsoft Reboot Schleifen in die Domänencontroller ab Server 2012 R2 eingebaut und auch L2TP-VPNs (die sehr selten sind) ließen sich nicht mehr aufbauen. Nun gibt es Patches für die Patches, die ab sofort im Windows Update Katalog installiert werden können:

- KB5010796: Windows Server 2022

- KB5010793: Windows 10 Version 20H2 bis 21H2

- KB5010794: Windows 8.1, Windows Server 2012 R2

Die Patches liegen damit im Rahmen der Karenzzeit zum Installieren nach BSI-Grundschutz und sollten umgehend angewendet werden.

Reboot tut nicht gut - Januar-Fehler

Mit dem Patchday von Januar hat Microsoft einige Sicherheitslücken zu gut geschlossen - das Installieren des kumulativen Patches für bei allen Server-Betriebssystemen (2012 R2 bis 2022) zu erneuten Problemen.

Diesmal starten Domänen-Controller in einer Endlosschleife neu, sobald sich jemand anmeldet. Hyper-V-Hosts mögen nach dem Update in einigen Fallen gar nicht mehr starten.

Bei Windows (8.1 - 11) Clients wird, wenn man ein L2TP-VPN einsetzt (kommt eher selten vor) die Verbindung auch nicht aufbaubar sein.

Microsoft hat gestern den Patch zurückgerufen. Wer ihn aber schon auf den genannten Funktionstypen installiert hat, wird einigen Aufwand haben, ihn wieder los zu werden. (WU-Dienst stoppen, Softwaredistribution Ordner leeren, deinstallieren, Reboot). Auch wenn zu erwarten ist, dass Microsoft kurzfristig einen Patch zum Patch herausbringen wird, raten wir, den installieren Knopf auf Domänen-Controllern und HV-Hosts NICHT zu drücken.

Die Karenzzeit, in der Updates eingespielt werden müssen (Richtwert für Versicherungen) liegt bei Patchday + 7 Tage. Dadurch, dass Microsoft in diesem Fall das Update komplett zurückgezogen hat, gehen wir davon aus, dass die Zeitrechnung, bis wann das installiert werden muss, mit dem erneuten Rollout des Patch vom Patch beginnen wird.

Fazit: Die Januar-Patches auf Domänen-Controllern und Hyper-V-Hosts solange nicht installieren, bis Microsoft einen Fix ausliefert.

Windows Server 2022 veröffentlicht

#Microsoft gab heute den Supportbeginn für Windows #Server 2022 #LTSC bekannt. Damit bekommt sollte man, wenn man einen Server kauft, vom Hersteller auch eine passende OEM-Lizenz bekommen (Standard enthält auch hierbei Lizenzen für die Windows Betriebssysteme von 2 virtuellen Maschinen, Datacenter für beliebige viele VMs, die auf dem Host laufen.

Server 2022 ist besser in die Azure Cloud integriert, so dass beispielsweise Hybrid-Szenarien (einige Server lokal, der Rest in der Cloud) vereinfacht wurden.

Zudem setzt die Server GUI etwa auf dem Stand auf, wie Windows 10 Version 21H2. Es steht aber ein neuerer Kernel-Build zur Verfügung (20348). Das für Windows 10 geplante, aber wegen Windows 11 nie veröffentlichte Ferrum Release trägt beim Server noch diesen Namen.

Wenn Volumenlizenzen mit einer Software-Assurance vorliegen, ist ein Inplace Upgrade technisch möglich. Bei dem OEM-Versionen nur dann, wenn man innerhalb von 90 Tage nach Kauf eine SA dazugebucht hat, die aktiv bleiben muss für das Upgrade.

Es ist zu erwarten, dass Microsoft die Installations-Images auch für das Deployment von Servern in Microsoft Azure bereitstellt. Somit können Admins entscheiden, ob Sie in Azure einen neuen Server 2019 oder einen Server 2022 aufsetzen (im IaaS-Betrieb).

Fakten-Überblick:

LTSC-Version (Long Term Service Channel), Sicherheitsupdates 1x pro Monat, Start-build: 20348.169 (ferrum Release). Neue Funktionen, GUI aktualisiert, entspricht etwa Windows 10 21H2. Lizenzmodell wird beibehalten (OEM oder Volumenlizenzen, alles aber nur als LTSC Versionen), Supportzeit auf 5 Jahre verkürzt, Sicherheitsupdates nach wie vor 10 Jahre). Supportende ist: 13.10.2026, Updates bis 14.10.2031

Warum Exchange Server nicht mehr zeitgemäß sind

Bereits im März und im April wurden in den #Exchange Server Produkten kritische #Sicherheitslücken geschlossen. Die als #Hafnium betitelten Angriffe auf Server weltweit machten Schlagzeilen und sorgten für zahlreiche Schäden und Ausfälle.

Exchange 201x versus Exchange online

Bei Einsatz und Betrieb eines Exchange Servers im eigenen Hause ist der IT-Administrator für das manuelle Installieren der Sicherheitsupdates auf den Servern verantwortlich. Im Gegensatz zu den halbautomatisch (nur installieren und neu starten) durchführbaren Windows Updates erfordert die Installation von Exchange Patches größere Wartungsfenster und sie müssen komplett von Hand heruntergeladen und installiert werden. Vielfach sind mehrere Updates und Neustarts des Exchange Servers erforderlich.

Mit dem Online Dienst "Exchange online" kümmert sich Microsoft um alle Updates der Plattform. Die Erfahrung hat gezeigt, dass erkannte Sicherheitslücken dort 2-3 Wochen eher geschlossen sind, bevor sie in den Medien publik werden.

Mit Skykick Backup lassen sich auch Langzeit-Sicherungs- und Aufbewahrungs-Szenarien abbilden, so dass auch die Datenmengen in der Bandsicherung von veeam signifikant reduziert werden und die Nachtsicherung schneller fertig ist.

Kritische Sicherheitslücken auch im Mai 2021 geschlossen

Am Dienstag (gestern) um 1900 Uhr war wieder Patchday. Wieder wurden kritische Lücken geschlossen. Wie auch im April gab es KEINE Updates mehr für den Exchange Server 2010. Wer ein solch altes Produkt noch im Einsatz hat, handelt vorsätzlich und Versicherungen kürzen die Leistungen im Schadenfall rigoros.

Die aktuellen Mai-Updates setzen wieder voraus, dass der Exchange Server den Update-Stand von April bereits hat, ansonsten müssen auch die Updates von April zuvor installiert werden. Das sind:

Exchange Server 2013 CU23

Quelle: Microsoft Security Blog

Exchange Server 2016 CU19 and CU20

Exchange Server 2019 CU8 and CU9

Fazit

Das Risiko, Opfer eines Angriffs mit einem Exchange Server im Hause zu werden ist, mit allen Konsequenzen auch im Datenschutz- und strafrechtlichen Bereichs kritisch. Unternehmen sollten umgehend auf Exchange online in Verbindung mit Skykick Langzeitsicherung umstellen. Auch im Mai gilt wieder: Alle Exchange online Kunden sind nicht betroffen. Stellen Sie auf Exchange online um, um die Sicherheit zu erhöhen.

Exchange DSGVO Meldung?

Am 04. März berichteten wir über die von #Microsoft am 03. März für alle #Exchange Server geschlossene, kritische #Hafnium #Sicherheitslücken. Die Lücke ist sehr gefährlich und wird weltweit massenhaft von Hackern ausgenutzt. Wir hatten darüber auch in einem Sondernewsletter zeitnah informiert.

Betroffen sind alle Betreiber von Exchange Servern im eigenen Hause und Kunden, die Ihren Mailserver in einem Rechenzentrum untergestellt haben (Housing). Leider haben immer noch viele Administratoren nicht reagiert und es gibt weiterhin ungepatchte Server. Nur Kunden mit Exchange online sind nicht betroffen.

Q: Wie finde ich heraus, ob ich schon Exchange online habe?

https://mxtoolbox.com/SuperTool.aspx

A: Rufen Sie unten stehende Seite auf und geben Ihren E-Mail-Domainnamen ein. Kommt als Antwort beim Domainnamen mail.protection.outlook.com oder bei der IP-Adresse Microsoft Corporation vor, nutzen Sie den Microsoft Online-Dienst Exchange online. Zusätzlich müssen Sie noch herausfinden, dass bei Ihren Servern im Hause kein Exchange Server in Betrieb ist (möglicher Hybridbetrieb).

Nun schalten sich die Datenschutzbehörden ein. Nach der Datenschutz-Grundverordnung besteht in vielen Fällen eine Meldepflicht gemäß Art. 33 #DSGVO. Die für den Verzicht auf die Meldung maßgeblichen Feststellungen, d. h. insbesondere die kompletten Untersuchungen des Mail-Servers und seiner Verbindungen ins übrige Netzwerk des Unternehmens sind umfassend zu dokumentieren.

In der Praxis bedeutet das im Falle Exchange Server 2010/2013/2016/2019:

- Wenn festgestellt wurde, dass eine Kompromittierung und Zugriffe auf die Mailboxen erfolgt ist

- oder wenn die notwendigen Patches nach dem 09. März 2021 installiert wurden

- und wenn nicht dokumentiert werden kann, dass kein erfolgreicher Zugriff erfolgt ist

besteht Meldepflicht und Unternehmen müssen sich quasi selbst anzeigen.

Erste Indizien und Unterstützung zur Dokumentation liefert dieses Microsoft Powershell Script in diesem Zusammenhang. Zusätzlich muss das Microsoft Support Emergency Response Tool heruntergeladen, installiert und ausgeführt werden. Ein aktueller Kaspersky Virenscanner meldet auch einen stattgefundenen Befall. Ob die Werkzeuge ausreichen, um hinreichend gegenüber den Datenschutz-Behörden zu dokumentieren, lässt sich nur von Juristen und Datenschutzbeauftragten beantworten.

Für weitere Details zu den Datenschutz-Themen wenden Sie sich bitte an Ihren verantwortlichen Datenschutz-Beauftragten.

Exchange Server kritische Sicherheitslücke

Akute #Sicherheitslücken in #Exchange Servern 2010, 2013, 2016 und 2019 ermöglicht es Angreifern, Kontrolle über das System zu bekommen und Schadsoftware einzuschleusen. Die Lücke ist nach einer chinesischen Hackergruppe #Hafnium benannt.

Microsoft hat für die Lücke einen Patch bereit gestellt, der unbedingt zeitnah installiert werden muss.

Die Microsoft Cloud-Dienste (Exchange online) sind nicht von der Lücke betroffen bzw. wurde der Patch dort schon von Microsoft installiert.

Aktionen / Maßnahmen

Wenn Sie noch einen Exchange Server im eigenen Hause in Betrieb haben, installieren Sie unbedingt den Patch mit Stand vom 03. März 2021. Die gepatchten Versionen tragen folgende Nummern:

- Exchange Server 2010 (RU 31 for Service Pack 3)

- Exchange Server 2013 (CU 23)

- Exchange Server 2016 (CU 19, CU 18)

- Exchange Server 2019 (CU 8, CU 7)

Quelle: Microsoft Security Update Guide

https://msrc.microsoft.com/update-guide/releaseNote/2021-Mar

Ein Microsoft-Mitarbeiter hat auf GitHub ein Powershell Script öffentlich zur Verfügung gestellt, um den Verwundbarkeits-Status zu prüfen. Exchange 2010 wird vom Script allerdings nicht unterstützt. Gleichwohl gibt es für diesen Server ohne Support auch einen Notfallpatch.

Microsoft Exchange Prüfscript auf Github

https://github.com/dpaulson45/HealthChecker#download

Exchange-Lücke: 40.000 Server ungepatcht

Bereits im Februar 2020 hat Microsoft kritische #Sicherheitslücken im #Exchange Server geschlossen. Sie ermöglicht es Angreifern, das System über das Internet (per Web App bzw. die Push-E-Mail-Schnittstelle) komplett zu übernehmen. Die Lücke betrifft alle Exchange Server ab 2003. Patches stehen jedoch nur für die noch unterstützten Exchange Versionen: 2013, 2016 und 2019 zur Verfügung. Außerhalb der Reihe auch noch ein Notfallpatch für Exchange 2010 (hier war der offizielle Support bereits im Februar 2020 beendet).

Weil die Sicherheitsforscher immer 90 Tage nach einem Patch die Funktionsweise von Sicherheitslücken veröffentlichen, besteht ein hohes Risiko. Internet-Analysen haben bestätigt, dass (Stand gestern) über 40.000 Server weltweit nicht gepatcht sind.

Handlungsbedarf

Im Dokument zur CVE-2020-0688 ist beschrieben, was zu tun ist. Wer noch Exchange 2010 im Einsatz hat, sollte sich zusätzlich zeitnah überlegen, nach Exchange online zu migrieren (Listenpreis pro User/Postfach/Monat rund 4,20 ). Die Miete von Exchange ist unter Betrachtung der Leistungsmerkmale und Sicherhit/Verfügbarkeit haushoch überlegen gegenüber dem Neukauf aller Lizenzen und der Aufrüstung der Server. Zudem entfällt der hohe Migrationsaufwand dann nach vollendeter Exchange Online-Migration für die Zukunft.

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2020-0688

Admins, die neuere Versionen einsetzen, haben neben dem Installieren des Sicherheitspatches erst wieder Handlungsbedarf, wenn die Hardware Garantie abläuft. Dann wird die Online Migration auch für diese Szenarien wirtschaftlich und interessant.

Remote Desktop Connection Manager eingestellt - Alternativen

Microsoft hat den Download für seinen #Remote Desktop Connection Manager #RDCMAN entfernt. Die Weiterentwicklung ist eingestellt. Hinter der Einstellung steckt eine Sicherheitslücke im Programm, die es Angreifern ermöglicht, mit manipulierten RDP-Dateien auf Dateien auf dem Admin-PC zuzugreifen. Damit sie genutzt werden kann, muss der Admin diese RDG-Datei aber erstmal ausführen. Normalerweise sind RDG-Dateien aber selbst erstellt vom Admin und gelangen nicht in Hände Dritter. Auch werden keine RDG-Dateien aus dem Internet ausgeführt:

- RDCMan is vulnerable to CVE-2020-0765 (opening malicious RDG files lets attackers retrieve files from your system)

Die ferngewarteten Server sind davon nicht betroffen, da RDCMan lediglich den RDP-Client vom Betriebssystem fernsteuert.

Alternativen

Auch wenn die Lücke im Programm keine nennenswerten Sicherheits-Risiken darstellt, gibt es leistungsfähigere Alternativen, die ebenfalls kostenlos sind.

mRemote NG - Open Source

mRemote NG ist ein Open Source Projekt, dass die Oberfläche für RDP, VNC, Putty, Telnet und HTTP(s) Seiten bildet. So lassen sich aus einer Oberfläche heraus bedienen. Importieren lassen sich .rdg Dateien, Active Directory Objekte und ein IP-Scann kann auch die Server einsammeln. Leider gibt es keine Thumbnails, die auf einer Seite alle geöffneten Serverbildschirme anzeigen.

RDP-Manager - Freeware

Dann gibt es noch den RDP-Manager. Zwar ist er wesentlich größer (Installationspaket 64 MB, installiert 200 MB), kann aber sowohl Voransichten der fernzuwartenden Server anzeigen (Live Thumbnails), als auch VNC-Sitzungen verwalten und Telnet-Sitzungen. Die Software ist also eine Kombination aus RDCMan und MRemote NG. Im Lizenzvertrag stehen keine Einschränkungen seitens der geschäftlichen Nutzung

RDP-Dateien können im Stapel importiert werden, RDG-Dateien leider nicht. Eine SQLite Datenbank verwaltet die Einträge. Schön ist, dass ein Zertifikat für die RDP-Sitzungen installiert werden kann und die lästigen gelben Meldungen entfallen.

Fazit

Auch wenn die neuste Version im Development Channel von September 2019 ist, bietet bietet mRemote NG mit dieser Version mittlerweile die meisten Leistungsmerkmale. Dadurch, dass der Quellcode offen liegt auf Github, könnten Fehler und Sicherheitslücken schnell behoben werden (vorausgesetzt, dort schaut jemand rein). Die entscheidende Neuerung ab Version 1.77 ist, dass nun die RDP DLL von Microsoft aus der Anwendung aufgerufen wird, was die alten Versionen nicht machten.

Wer die Voransichten haben möchte und auf IP-Scan oder RDG Import verzichten möchte, kann den RDP-Manager von cinspiration.de nehmen.

Microsoft Produkte ohne Sicherheits-Updates

[time_until date="14.01.2020"]#Microsoft wird keine Sicherheits-Updates mehr für die folgenden Betriebssysteme und Produkte liefern:

- Alle Produkte, die die Jahreszahl 2010 im Namen haben (#Exchange 2010, #Office 2010)

- Produkte mit 2008 R2 im Namen: #Windows Server 2008 R2

- Windows 7

Wie bereits im Detail-Artikel beschrieben, besteht kurzfristig Handlungsbedarf und diese Software und Betriebssysteme müssen ersetzt werden.

(Post ID:1423)

Windows Updates mit neuer Verschlüsselung

Alle Server und Arbeitsplätze mit #Windows 7 Service Pack 1 und Windows #Server 2008 R2 SP1 müssen bis zum 13. August die Servicing Stack Updates KB4474419 und KB4490628 installiert bekommen, ansonsten erhalten diese beiden Betriebs-Systeme bereits im September 2019 keine Sicherheits-Updates mehr.

Bekanntlich ist für diese beiden Betriebs-Systeme das Ende des erweiterten Supports und damit der Sicherheits-Patches ohnehin für Januar 2020 festgelegt. Ohne das oben genannte Update verkürzt sich die Zeit, in der Sie auf Windows 10 Pro/Enterprise bzw. Windows Server 2016 oder 2019 umstellen können, um weitere vier Monate.

Zusätzlich sind auch Windows Software Update Services (WSUS 3.0) betroffen. Die Software stellt keine Updates mehr bereit, wenn sie nicht auch auf den aktuellen Stand gebracht wird. Für WSUS 3.0 ist das Update KB4484071 am 12.03.2019 erschienen. Dieses Update muss manuell aus dem Windows Update-Katalog heruntergeladen und installiert und genehmigt werden.

Handlungsbedarf

Prüfen Sie bitte, ob oben genannte Updates installiert sind. Wenn nicht, oder Sie uns mit der Prüfung und Installation beauftragen möchten, nehmen Sie bitte Kontakt über einen Vorgang mit Bezug auf diesen Artikel mit uns auf.

Hintergrundinformation

Microsoft stellt ihren Update-Mechanismus auf SHA-2 verschlüsselte Pakete um. Dies ist bereits im Vorfeld bei neueren Betriebs-Systemen wie Windows 10 und Windows Server 2016/19 geschehen. Da darüber hinaus lediglich Windows 7 und Server 2008 R2 noch kein Support-Ende haben, müssen diese Plattformen aktualisiert werden.

Für Windows Server 2008 und Windows Vista ist das Update zwar auch erhältlich, beide bekommen aber bereits seit 2018 keine Sicherheits-Updates mehr. Wer also noch Vista-Server Windows Server 2008 im Einsatz hat, kann das Update zwar installieren, sollte aber lieber auf die oben genannten neuen Betriebs-Systeme wechseln.

Mittlerweile sind viele Softwareprodukte ohnehin nur unter den aktuell unterstützten Windows Umgebungen lauffähig (Windows 10 und Server 2016 oder 2019).

Details und Stichtage

WSUS 3.0 SP2:

Sicherheitsupdate für SHA2-Unterstützung 12.03.19 erschienen, SHA2 erforderlich am 16.06.19

WinServer2008SP2:

Sicherheitsupdate für SHA2-Unterstützung 09.04.19 u. 14.05.19 erschienen , SHA2 erforderlich am 16.07.19

Windows 7 SP1:

Sicherheitsupdate für SHA2-Unterstützung 12.03.19 erschienen, SHA2 erforderlich am 13.08.19

WinServer2008R2SP1: Sicherheitsupdate für SHA2-Unterstützung 12.03.19

erschienen, SHA2 erforderlich am 13.08.19

Mehr Informationen hier

(Post ID:1398)

RDP-Lücke BlueKeep in Windows wird aktiv genutzt

Warum zeitnahes Patchen so wichtig ist, zeigt sich mal wieder anhand der derzeit aktiv ausgenutzten BlueKeep Lücke im RDP-Protokoll aller Windows Versionen <8.1: In #Server 2008 R2 und Server 2012 (ohne R2), sowie in #Windows 7 wurde jüngst eine Sicherheitslücke geschlossen, die es ermöglichte, einem Angreifer volle Kontrolle über das Zielsystem zu erlangen und Schadcode auszuführen. #Microsoft stuft diese Lücke als kritisch ein. Nur wer zeitnah (mit WSUS Unterstützung oder direkt) alle Server und Arbeitsplätze der oben genannten Versionen patcht, ist sicher. (CVE-2019-0708) (Post ID:1394)SHA2-Update für Windows Update und Server 2008 R2

Alle Server und Arbeitsplätze mit #Windows 7 Service Pack 1 und Windows #Server 2008 R2 SP1 müssen bis zum am 13. August das im April 2019 erschienene Servicing Stack Update KB4493730 installiert bekommen, ansonsten erhalten diese beiden Betriebs-Systeme bereits im September 2019 keine Sicherheits-Updates mehr.

Bekanntlich ist für diese beiden Betriebs-Systeme das Ende des erweiterten Supports und damit der Sicherheits-Patches ohnehin für Januar 2020 festgelegt. Ohne das oben genannte Update verkürzt sich die Zeit, in der Sie auf Windows 10 Pro/Enterprise bzw. Windows Server 2016 oder 2019 umstellen können, um weitere vier Monate.

Handlungsbedarf

Prüfen Sie bitte, ob das Update 4493730 installiert ist und installieren das Update.

Hintergrundinformation

Microsoft stellt ihren Update-Mechanismus auf SHA-2 verschlüsselte Pakete um. Dies ist bereits im Vorfeld bei neueren Betriebs-Systemen wie Windows 10 und Windows Server 2016/19 geschehen. Da darüber hinaus lediglich Windows 7 und Server 2008 R2 noch kein Support-Ende haben, müssen diese Plattformen aktualisiert werden.

Für Windows Server 2008 und Windows Vista ist das Update zwar auch erhältlich, beide bekommen aber bereits seit 2018 keine Sicherheits-Updates mehr. Wer also noch Vista-Server Windows Server 2008 im Einsatz hat, kann das Update zwar installieren, sollte aber lieber auf die oben genannten neuen Betriebs-Systeme wechseln.

Mittlerweile sind viele Softwareprodukte ohnehin nur unter den aktuell unterstützten Windows Umgebungen lauffähig (Windows 10 und Server 2016 oder 2019).

(Post ID:1389)

Hyper-V Replika - genial aber mit versteckten Fallen

Seit Server 2012 R2 ist die Funktion, virtuelle Maschinen auf einen anderen Hyper-V-Host auch über WAN-Leitungen (oder eben über das lokale Netzwerk) zu replizieren, funktionsfähig und verfügbar.

Für alle, die das Vorhaben haben, bei Hardware-Ersatz-Investition den alten Server als Replika Ziel zu verwenden, hat Microsoft ganz am Ende der Einrichtung eine nette Falle eingebaut: Das Ziel-Betriebssystem (also der Host, auf den repliziert wird) muss das gleiche Betriebssystem haben wie der Quellhost.

Möchte man also einen alten Server für diesen Zweck nutzen, ist es notwendig, eine Betriebssystem-Lizenz des neuen Servers auch für den alten zu erwerben. Da die Host-Betriebssysteme meist aus kaufmännischen Gründen als OEM-Version erworben werden, bedeutet das den Neukauf der Windows Server Lizenz (und je nach Anzahl der replizierten Maschinen auch der additional Core Licenses).

Seit Server 2016 sind im Basis-Paket 16 Cores (virtuelle Prozessoren) lizensiert. Das entspricht einer 2-Prozessor-Maschine mit jeweils einem 8-Core XEON Prozessor.

Hat man die Lizenz für den Replika-Server erworben, müssen beide Hosts (Quell-Host und Ziel-Host noch in der selben Domäne Mitglied sein). Solange man nur im lokalen Netzwerk repliziert, kann man sich die Verschlüsselung mit Zertifikaten sparen und verwendet stattdessen die Kerberos-Authentifizierung des Active Directory, damit sich die Hosts verstehen.

Wer den Replika-Host hiter einer WAN-Leitung betreibt, sollte ein VPN als äußere Schutzschicht verwenden. Auch in diesem Fall müssen nicht zwingend Zertifikate eingesetzt werden.

Spätestens bei Übertragung der Replika-Daten über das Internet, sind HTTPS-Verschlüsselung und Zertifikate erforderlich, um gesetzlichen Vorschriften zu genügen.

Die Einrichtung selbst ist dann ein Klacks. Replikaserver empfangsbereit machen, Quell-Server die virtuellen Maschinen, die man benötigt über die rechte Maustaste per Assistent für die Replizierung aktivieren. Der gängige Praxiswert ist die Replikation der Deltas alle 15 Minuten.

Hardware-Virtualisierung mit UEFI und GPT- Disks

zur Virtualisierung von Hardware gibt es aus dem Hause Microsoft zwei Programme:

1) Disk2VHD - der Klassiker, erzeugt eine VHD oder VHDX aus einem physikalischen System

2) Microsoft Virtual Machine Converter (MSVC), konvertiert von vmware oder Hardware nach Hyper-V

Ausgangssituation

Beide Lösungen haben folgendes Problem:

Solange die Quellmaschine das klassische Partitionierungsschema mit Master Boot Record (MBR) hat, ist alles in Ordnung. Ist die Quellmaschine auf GPT Partitionierungsschema (UEFI-Standard, wenn keine BIOS Emulation genutzt wird) formatiert, scheitern beide Tools.

Nummer 2 scheitert schon beim Beginn und erstellt erst gar keine VHDX auf dem Zielsystem

Nummer 1 erstellt einen Volume Snapshot und eine VHDX am angegebenen Pfad. Diese lässt sich jedoch nicht auf der neuen Hyper-V-Maschine starten. Weder in Gen1 VM, noch in Gen2 VM wird ein Bootsektor bzw. die UEFI Bootpartition gefunden.

Konvertierung in MBR ohne Datenverlust

Die nach Praxistests am Besten funktionierende Methode (ohne Datenverlust der Quellmaschine) ist es derzeit, mit einem kostenlosen Werkzeug:

Minitool Partition Wizard Free die erzeugte VHDX von GPT in MBR umzuwandeln und dann mit einer Recovery-CD in der Windows-Partition einen Bootsektor anzubringen.

Legt man dann eine Generation 1 VM in Hyper-V an, startet diese, erkennt die virtuelle Hardware neu und alle Einstellungen bleiben erhalten.

Achtung! Bei der Installation des Tools aufpassen, da es Adware unterjubeln möchte. Den Lizenzvertrag der Zusatzsoftware daher ablehen (Haken rausnehmen). Außerdem läuft das Tool in der kostenlosen Version nur auf Client Windows Betriebssystemen (Windows 10)

Vorgehensweise

- Die VHDX auf einen Windows PC kopieren und per Doppelklick "mounten".

- Nun den Mini-Partition Wizard aufrufen und auf der "Disk", die die VM darstellt alle Partitionen löschen, außer der Windows Systempartition und ggf. der Datenpartition. Oben links "Ausführen" am Ende nicht vergessen.

- Rechte Maustaste auf die Disk und Convert GPT to MBR auswählen, oben links wieder Ausführen.

- Die verbleibenden Partitionen nach links verschieben, so dass das Systemlaufwerk ganz am Anfang erscheint.

- Die VHDX auswerfen (Im Explorer auf eines der logischen Laufwerke klicken, rechte Maustaste, Auswerfen)

- Nun die Disk auf den Hyper-V-Host kopieren und eine Gen1- Maschine erzeugen, die diese Disk verwendet

- Über Medien im Hyper-V-Manager eine ISO mit dem passenden Betriebssystem mounten (z.B. Windows Server 2016)

- Die virtuelle Maschine über diese ISO starten (Recovery CD) und in die Computer Reparaturoptionen zur Befehlszeile

- Die folgenden Befehle eingeben, um einen MBR Bootsektor zu erzeugen:

diskpartlist diskselect disk 0

list partition

select partition 1

active

exit

bootrec /fixmbr

bootrec /fixboot

bootrec /rebuildbcd

* Reboot und erneut von der Recovery CD starten in die Eingabe-Aufforderung:cd recovery

startrep.exe

(Post ID:1382)

Wie bekommt man die amtliche Zeit im Netzwerk

In der Windows Domäne gelten strenge Regeln für die Uhrzeit. Dadurch kann sich ein Client nicht mehr an der Domäne anmelden, wenn seine Uhrzeit stark von der Server-Uhrzeit abweicht.

Optimal ist daher, den führenden Domänen-Controller mit externer, amtlicher Uhrzeit zu versorgen. Die weiteren Domänen-Controller müssen so eingestellt sein (werden), dass sie die Uhrzeit vom Domänen-Controller beziehen.

Damit das Ganze funktioniert, muss auf der Firewall der Zugriff auf die amtlichen Zeitserver erlaubt werden. Basis bildet hier das sogenannte NTP Protokoll.

Wenn man am ersten Domänen-Controller die folgenden Befehle einstellt - in einer Eingabeaufforderung (Administrator), wird die Serverzeit amtlich:

w32tm /config /update /manualpeerlist:"0.pool.ntp.org,0x8 1.pool.ntp.org,0x8 2.pool.ntp.org,0x8 3.pool.ntp.org,0x8" /syncfromflags:MANUAL

w32tm /config /reliable:yes

w32tm /config /update

net stop w32time

net start w32time

w32tm /resync /rediscover

(Post ID:1379)

Exchange Server angreifbar

Aktuell existieren #Sicherheitslücken in allen #Exchange Versionen, die es Angreifern ermöglicht, sich administrative Berechtigungen zu erschleichen und z. B. Mails umzuleiten. Da die Lücke im Active Directory (EWS) verankert ist und über den Internet-Zugang auf den Exchange (OWA) erreichbar ist, sollten Sie umgehend handeln und die Lücke schließen (lassen).

Bis ein Update von Microsoft verfügbar ist, lässt sich die Lücke durch Löschen eines Registrierungs-Schlüssels auf dem Exchange Server schließen:

reg delete HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa /v DisableLoopbackCheck /f

Wenn Sie die Lücke nicht selbst schließen möchten oder können, beauftragen Sie uns bitte mit einem (kostenpflichtigen) Vorgang beauftragenund wir sichern Ihren Exchange Server ab.

Quelle: CVE-2018-8581 | Microsoft Exchange Server Elevation of Privilege Vulnerability

(Post ID:1249)

Windows Server 2019 veröffentlicht

Windows Server 2019 ist doch schon heute veröffentlicht worden. Im Volumenlizenzprogramm bereits seit 01. Oktober. Für den OEM und Retail Kanal war es geplant, Server 2019 zusammen mit Windows 10 2H2018 (1809) zu veröffentlichen. Die Hardware-Hersteller liefern meist 3-4 Wochen nach Release dann die Versionen mit der Hardware aus. Im Gegensatz zu den kostenlosen Halbjahres-Upgrade von Windows 10 ist der Server immer kostenpflichtig und wird alle drei Jahre veröffentlicht. Die Versionsangaben entsprechen der Windows 10 Version 10.0.17763.1 Dieser Build bleibt bis zum nächsten geplanten Server-Release (Version 2022 im Oktober 2021) erhalten. Es ändert sich nur die letzte Zahl, die den Status der Sicherheitsupdates anzeigt. (Post ID:1173)

Wann erscheint Server 2019 und wie lange hält er

#FAQ: Microsoft Windows #Server 2019 ist die Bezeichnung für den LTSC (Long Term Service Channel) bei den Kauflizenzen von #Microsoft für den Einsatz in eigenen Räumlichkeiten (on premise). Er ist auf die Dauer von derzeit 10 Jahren ausgelegt, bevor keine Sicherheits-Updates mehr verfügbar sind. Mit dem Patchday im Oktober 2019 ist das Release geplant. (also am 2. Dienstag im Oktober 2018) Der Server trägt die Bezeichnung 2019 weil das Geschäftsjahr 2019 bei Microsoft am 01. Juli 2018 begann. Server 2019 kann über das Volumen-Lizenzprogramm oder über den OEM-Kanal (mit Server-Hardware) erworben werden. Zusätzlich gibt es eine Miet-Version, die alle 6 Monate Funktions-Updates bekommt. (Semi Annual Branch). Die Miet-Version kann im Open-Vertrag mit Software-Assurance gemietet werden. (Post ID:1213)

Windows Server News

Server Rücksicherung Bare Metal von Windows #Server 2016 machen (wenn mit Windows Server Sicherung mit Bordmitteln auf das Netzwerk gesichert) * Sicherungsplatte an Notebook (z.B. IP 10.10.10.22) oder Rechner im Netzwerk anschliessen, Windows Firewall ausschalten * Freigabe auf Platte erzeugen (z.B. "recd") und Freigabezugriff erteilen (jeder/Vollzugriff). Die NTFS-Sicherheitsrechte der Platte bleiben unberührt. * Von einem Windows Bootdatenträger (z. B. USB Stick) den Server starten * Sprache deutsch bestätigen * Im Installieren-Bildschirm links unten: Rücksicherung auswählen * Erweitert / Von Netzwerklaufwerk * \\10.10.10.22\d\systemsich angeben * Zugangsdaten (RECHNERNAME\administrator und zugehöriges Kennwort des lokalen Benutzers eingeben) * Volume zur Rücksicherung auswählen ! WICHTIG alle Partitionen des Zielsystems, die nicht formatiert werden sollen, unter Erweitert ankreuzen. Es darf nur die neue Platte C: formatiert werden. * Rücksicherung starten. (90 GB dauern etwa 40 Minuten bei 1GBit-Verbindung) Rechner startet neu und die Systemplatte C: und alle Einstellungen sind wieder verfügbar. (Post ID:1165)

Patch legt Exchange 2010 unter Windows Server 2008 R2 lahm

Wer das Sicherheits-Update KB4338818 (Monthly Quality Rollup for Windows 7 SP1 and #Windows Server 2008 R2 SP1) vom 10. Juli 2018 installiert, hat mit Abstürzen beim Exchange Mail-Sendedienst zu rechnen. Es können dann, solange man den Microsoft Exchange Sendedienst wieder neu startet, keine Mails empfangen oder versendet werden (auch hausintern nicht) :X . Nach ca. 1-4 Stunden hängt sich der Dienst wieder auf und das Spiel beginnt von Neuem. Das Blöde dabei ist, dass der Dienst immer noch auf "gestartet" angezeigt wird, d.h. ein Abfang-Mechanismus mit automatischem Dienstneustart scheitert. Abhilfe: Bei den installierten Windows Updates (Systemsteuerung/Programme und Funktionen/Installierte Updates) die KB 4338818 deinstallieren und nicht wieder installieren. Eine Lösung war zum 18.7. versprochen von Microsoft, steht aber Stand heute noch nicht zur Verfügung. (Post ID:1152)

Windows und Windows Server

Alte #RDP Clients ab Mai 2018 endgültig ausgesperrt. Am 8. Mai 2018 wird ein #Update dazu führen, dass ungepatchte RDP-Clients von gepatchten Windows Servern :T abgelehnt werden. Damit wird verhindert, dass die Sicherheitslücke ausgenutzt werden kann. Tipp: Stellen Sie sicher, dass nicht nur Ihre Server (Server 2008 R2 und neuer) alle Sicherheits-Updates haben, sondern auch Ihre Clients. (PCs, Notebooks mit Windows 7,8.1 und 10) Sollten Sie noch Windows xp Clients einsetzen, um RDP-Verbindungen aufzubauen, sind diese ab dam 08. Main unbrauchbar. Betroffen sind auch alte Thin Clients mit Linux Betriebsystem, die nicht aktualisiert wurden oder sich nicht mehr aktualisieren lassen #endoflife Unklar ist bisher, was mit Windows Embedded Geräten passieren wird. Normalerweise aktualisieren sich diese nicht, da das Betriebssystem auf einem Read-Only Flash-Speicher installiert ist. Für Windows Embedded 7 könnte es ein RDP Client Update geben, man muss es aber als Administrtator nach Aufhebung der Leserechte manuell installieren. (Post ID:1144)

Windows Server 2016 erschienen

Ab sofort stehen für Volumenlizenzkunden und MSDN-Abonnenten die Standard- und Datacenter Editionen von Server 2016 zum Download zur Verfügung. Server 2016 basiert etwa auf dem Stand von Windows 10 Anniversary Update (ein 14000er build). Da der Server wieder ein Start-Menü hat, ist er für Kunden, die neue Server einführen und diese als Terminalserver verwenden, interessant. Für den Benutzer sieht dann die Terminalsitzung aus wie sein lokales Windows 10. Wie bei allen Servern, gibt es ein Upgrade nur, wenn man eine Software-Assurance hat. Ansonsten werden sukzessive bei Neukauf von Server-Hardware die neuen Versionen ausgeliefert. Der Zeitpunkt der Auslieferung und Unterstützung dieses neuen Betriebssystems wird erst nach Ende der Pilotphase erfolgen. Bis dahin ausgelieferte neue Server können das Downgraderecht auf Server 2012R2 nutzen. Eine wichtige Änderung ist die Lizenzierung. So wird Server 2016 nicht mehr nach Hardware-CPUs (Sockets), sondern nach Cores lizenziert. Hierbei stellen 16 Cores die Basiseinheit dar. Der Preis für eine 1-Prozessor-Maschine mit max. 16 Cores liegt damit laut Microsoft etwa wie bei Server 2012 R2. Ebenso bei einer Zwei-Prozessor-Hostmaschine mit 2 OctaCore CPUs. Sind mehr Kerne in der Hardware vorhanden, muss die Lizenz (in jeweils 2Core-Paketen) größer dimensioniert werden. Die Editionen sind weiterhin Standard (2VMs) und Datacenter (beliebig viele VMs). Zusätzlich bekommt die Datacenter Edition mehr Rechenzentrum Features (Nanoserver, beliebig viele Hyper-V-Container). (Post ID:1038)

Windows 10 Insider

Die vierte technische Vorschau vom #Windows #Server 2016 (der spätestens im Juli 2016 erscheinen muss, denn so lange funktioniert diese Vorschau) setzt auf die Basis von Windows 10, Stand: November Update th2 und damit auf build 10586.11 auf. Die Bedienung (interessant für die Benutzer, die per RDP mit dem Terminalserver arbeiten werden) ist damit identisch mit Windows 10, d.h. man hat das klassische Startmenü von Windows 7 in modernem Design mit der Möglichkeit, in einem Teilbereich des Bildschirms Universal Apps, Modern Apps und Verknüpfungen als Kacheln verschiedener Größe bereitzustellen. Im Gegensatz zu Server 2012 R2 verschwindet nicht der gesamte Bildschirm hinter dem Menü. Die Farbgebung und das Design sind auch nicht mehr in Türkis, sondern dezenter gehalten und die Fenster haben keine 3mm breiten Rahmen mehr, die insbesondere auf kleinen Displays (MDE) bisher unnötig Platz verschwendet haben. Unter der Motorhaube wird die von Server 2012 bekannte Bedienung (Servermanager) mit Cloud/Hybrid-Funktionen angereichert (für alle Nutzer von Azure Cloudfunktionen hilfreich), außerdem wurde Hyper-V performanter und der Failover Clustermanager mit mehr Sicherheitsfeatures angereichert. Der Bildschirmscreenshot zeigt die neue Oberfläche. (Post ID:976)

Windows Server 2016

(der Server auf Basis des Windows 10 Kerns) wird erst im 1. HJ 2016 erscheinen. Microsoft hat insbesondere die Hyper-V-Cluster und Hochverfügbarkeit erweitert, spendiert der GUI (wichtig für den Einsatz als Terminalserver) das von Server 2008R2 bekannte Startmenü (ohne Live-Kacheln). Solange man noch keinen Virenscanner installiert hat, wacht der Basisschutz vom Defender (Windows Server Antimalware) über das System. Für die Cloud-Anbindung wird es "Nanoserver" geben, eine Minimalinstallation des Servers ohne GUI, die Ausschließlich über Remote Tools oder die Powershell-Konsole verwaltet werden kann. Die Nanoserver sind noch einmal deutlich kleiner als die bisher bekannten CORE Installationen ohne GUI und eignen sich z.B. als Hyper-V-Host (sind damit nah dran am schlanken Linux von vsphere ESX). Die gute Nachricht (zumindest in der derzeitigen Vorabversion): Die bekannten Tools zur Verwaltung (z.B. Active Directory Benutzer und Computer) gibt es noch in der MMC-Form. Der XML-Servermanager sieht derzeit auch noch identisch aus. Die Gesamtperformance ist deutlich schneller, z.B. bootet ein Server 2016 Domänencontroller rund doppelt so schnell wie ein 2012R2. Natürlich hat Microsoft auch die Cloud-Anbindung weiter verbessert. Wer also die Azure Cloud nutzt, findet sich hier auch leichter zurecht. (Letzte Revision: 04.10.2015 11:06:03) (Post ID:964)

Windows Server 2003 und 2003 R2 sind bald unsicher

Im Juli 2015 stellt Microsoft den Support nun auch für dieses Produkt ein. Zuletzt war im April 2014 der Support für Windows xp ausgelaufen und das Produkt ist seitdem nicht mehr sicher zu betreiben. Den grafischen Countdown bis zum Tag Null gibt es hier zum Anklicken. Die genauen #endoflife Daten aller Microsoft-Produkte finden Sie unter dem Hash Tag. (Post ID:893)

Fragen und Antworten zu Windows Server 2003 und 2003 R2

Ab 15. Juli 2015 werden keine Sicherheitslücken mehr geschlossen. Hier erfahren Sie mehr über die häufigsten Fragen und Antworten dazu: Q: Worin besteht das Risiko? A: Ab dem Stichtag werden keine Sicherheitslücken mehr geschlossen, d.h. bereits einen Monat später haben diese Server potentielle Sicherheitslücken. Personen mit bösen Absichten sind dann Tür und Tor geföffnet, Ihre Systeme als SPAM-Schleuder zu benutzen, sie auszuspionieren oder bei Ihnen Trojaner zu installieren. Die Folgen reichen bis hin zum Datenverlust. Auch Versicherungen kürzen gern die Leistungen, wenn ein Unternehmen bekannte Sicherheitslücken ignoriert. Q: Was ist mit dem Virenschutz der Rechner? Reicht Antivirus auf allen Rechnern nicht aus? A: Nein. Kaspersky und andere Virenschutzhersteller werden ebenfalls nicht mehr lange Aktualisierungen für ein über 12 Jahre altes Betriebssystem wie Server 2003 liefern. Ein Virenschutz auf allen Systemen ist neben Windows Sicherheits-Updates als zweite Stufe der Sicherheit notwendig, kann aber nicht Sicherheitslücken in einem alten Betriebssystem komplett blocken. Q: Ich habe eine Firewall. Verhindert diese nicht die oben genannten Gefahren? A: Nein, eine Firewall kann Sie nur gegen direkte Angriffe von außen schützen, nicht aber vor den meist indirekt beim Surfen im Internet oder bei Ausnutzung von Sicherheitslücken durchgeführten Angriffen. Q: Mein Server 2003 wird nicht zum Surfen im Internet benutzt. Wo ist die Gefahr? A: Server 2003 enthält als festen Bestandteil den Internet Explorer 8, der (auch ohne Surfen) von nahezu jedem Programm zum Datenaustausch benutzt wird. Dabei kann der Server infiziert werden. Es reicht also aus, dass ein Server mit dem Netzwerk verbunden ist, um ihn unsicher zu machen. Q: Gibt es weitere Gründe für einen Wechsel zu aktueller Software? A: Ja, gleich mehrere: 1) Viele neue Programme (auch Ihre Warenwirtschaft) werden in naher Zukunft oder bereits bei einer Migration auf SQL nicht mehr auf einem Server 2003 betrieben werden können. 2) Vielfach ist für alte Hardware und Server2003 kein Druckertreiber für ein neues Druckermodell mehr zu bekommen 3) Die 32-Bit-Software Server 2003 hat 4GB Speichergrenze und läßt sich auf neuer Hardware nicht mehr installieren (keine Treiber) 4) Die zentrale Administration von Netzwerken wurde mit den aktuellen Versionen stark vereinfacht. Q: Ich setze Server 2003 bereits mit Downgraderecht unter Nutzung der 2008R2 Datacenter Lizenz auf einem Virtualisierunghost ein. Muss ich Lizenzen kaufen? A: Nicht für das Serverbetriebssystem, aber es müssen auf dem Host genügend Speicher und Plattenressourcen und Prozessorkerne zur Verfügung stehen, um während der Migration beide Server in Betrieb zu halten (den 2003er und den 2008R2 neu aufzusetzenden Server. Gleichermaßen benötige ich Lizenzen für alle sonstigen Softwareprodukte, die aktualisiert werden müssen Q: Welche Software muss zusätzlich auf den aktuellen Stand gebracht werden? A: Auf jeden Fall Tobit Faxware oder david, Alte Office-Versionen <2007, Citrix-Versionen

Website - Neuer Webserver in Betrieb

Vor wenigen Minuten ist der neue Server in Betrieb gegangen. Mehr Kapazität, höhere Leistung, kürzere Antwortzeiten und verbesserte Verfügbarkeit sind die Eckdaten des gemangaten Systems. (Post ID:680)

Service Pack 2 für Windows Server 2003 erschienen

Es enthält alle wichtigen Fixes und Korrekturen seit dem Release von Server 2003 und kann integriert werden. Für das Deploy gibt es auf Anfrage eine Aktualisierung, ebenso eine startbare CD mit dem integrierten aktuellen Betriebssystem. :J (Post ID:651)

Microsoft rollt neuen RDP-Client per Windowsupdate aus

Wer sich drauf einläßt, muss für jeden Server bis zu 4x mehr mit der Maus clicken, um zum Ziel (Sitzung) zu gelangen. Die Kennwortabfrage wurde aus der Oberfläche entfernt, Benutzername Passwort und Domain lassen sich nicht mehr in der RDP-Datei speichern. Ausserdem nervt bei RDP über Netze hinweg ein Assistent, der zusätzlich dämliche Fragen stellt, ob man Zwischenablage/Laufwerke nutzen möchte. Bisher gibt es keine Doku, wie man eine Automatische Anmeldung skripten (bzw. parametrieren kann). Konsolenanmeldungen können immer noch nicht in der RDP-Datei hinterlegt werden. Ein sep. Aufruf mit msrdp /console ist weiterhin erforderlich! :N (Post ID:648)

WSUS: Monatliches approven der Microsoft-Updates wird häufig vergessen

Bei WSUS läßt sich der Prozeß automatisieren. Wer noch SUS im Einsatz hat, bitte nicht das approven vergessen. (Post ID:592)

Exchange Server

Exchange 2003 Server - erste Tests und Erfahrungen (Post ID:72)

Erfahrungsbericht

Windows 2003 Enterprise Server (Post ID:520)

Server-Test

Windows 2000 Professional/Server Erfahrungsbericht (Post ID:558)