Inhaltsverzeichnis

- Widerruf Datenweitergabe 2

- Datenschutz-Grundverordnung (DS-GVO) 3

- Oracle patcht Java gleich 2x innerhalb von 5 Tagen 4

- Webseiten Neierungen 5

- Erpressungs-Trojaner nehmen nun auch die PDF-Datei als Einstieg 6

- WannaCry-Verschlüsselungs-Trojaner 7

- Java planmäßiges Sicherheitsupdate 8

- Internet und Telefonie auch über vorhandenen Kabelanschluss 9 - 10

- Halloween Updates 11

- Fake-Angebote auf Amazon 12

- Verschlüsselungstrojaner Locky 13 - 14

- Wie sieht ein Locky Downloader aus 15

Widerruf Datenweitergabe

Ein Mustertext mit Verweis auf das Bundesdatenschutz-Gesetz BDSG bzw. der #DSGVO . Der folgende Mustertext untersagt die Weitergabe der Daten und fordert Auskunft über die Art und Verwendung der gespeicherten Daten: Sehr geehrte Damen und Herren, mit Verweis auf § 28 Abs. 4 BDSG widerspreche bzw. widerrufe ich hiermit meine Einwilligung der Nutzung und Weitergabe meiner Daten für Zwecke der Beratung, Werbung, Marktforschung, statistischen Erfassung, zur bedarfsgerechten Gestaltung der Telekommunikationsdienstleistungen und anderen Zwecken. Außerdem erbitte ich Auskunft darüber, welche Daten zu meiner Person ihnen vorliegen, zu welchem Zweck die Daten erhoben und gespeichert wurden, woher die Daten stammen und an wen sie ggf. weitergegeben wurden. Ich mache Sie darauf aufmerksam, dass mein Widerspruch eine sofortige Sperrung meiner Daten erfordert und eine künftige Datenweitergabe untersagt. Für das Übermitteln der erbetenen Informationen setze ich Ihnen eine Frist von 14 Tagen ab Absendedatum dieser E-Mail. Mit freundlichen Grüßen (Post ID:1122)

Datenschutz-Grundverordnung (DS-GVO)

Am 25. Mai 2018 wird diese EU-Verordnung in nationales Recht umgesetzt. Sie findet sich im Bundesdatenschutzgesetz der dann aktuellen Fassung wieder und regelt einige Veränderungen in den Bereichen: Verarbeitungstätigkeiten, Sanktionen, Verarbeitung personenbezogener Daten für Werbung, Datenübermittlung in Drittländer, Auskunftsrecht der betroffenen Personen ( Artikel 15 #DSGVO ), Informationspflichten bei Dritt- und Direkterhebung und das Recht auf Löschung / "Recht auf Vergessenwerden". Im Zuge der Rechtswirksamkeit im Mai nächsten Jahres muss sich Ihr Datenschutz-Beauftragter mit den Änderungen befassen bzw. nachgeschult werden, um die Ausübung seiner Tätigkeit auf dem aktuellen Stand der Anforderungen zu halten. Den Entwurf zum aktualisierten BDSG finden Sie hier: BDSG 2018 Entwurf

Oracle patcht Java gleich 2x innerhalb von 5 Tagen

Wer die Java Runtime noch für einzelne Internet-Inhalte im Browser oder für lokale JAVA Runtime Programme benötigt, sollte den aktuellen Build 8.0.144 in 32 Bit installiert haben. Dieser funktioniert ohnehin nur noch im Internet Explorer 11. (Post ID:1106)

Webseiten Neierungen

BLOG-Artikel können auf unserer #Website ab sofort über die "Share" Funktion oben in der Menüleiste per E-Mail jemand Anderem mitgeteilt werden. Der Empfänger erhält mit der E-Mail einen Direkt-Link auf den BLOG-Artikel dieser Internetseite. (Post ID:1101)

Erpressungs-Trojaner nehmen nun auch die PDF-Datei als Einstieg

Damit bieten sämtliche Reader (z.B. Adobe Acrobat Reader oder Foxit PDF Reader oder PDF Exchange Viewer) ein erhöhtes Gefährdungs-Potential. Diese Reader führen innerhalb der PDF Javascript aus und lassen es zu, z.B. eine Word-Datei in das PDF einzubetten. Das ist weder sinnvoll, noch PDF Standard, funktioniert aber im Reader von Adobe. Hierzu muss immer noch ein Benutzer eine Sicherheitswarnung bestätigen und in der Lage sein, in Word Makros zu nutzen. Dies stellt aber in der freien Wildbahn, wenn der Anhang beim Adressaten Interesse weckt, kein Hindernis dar. Klick, Klick und JAFF (so heisst der aktuelle Wurm) verschlüsselt alle Dateien im Zugriff des Benutzers. Sicher ist (das hat etwas mit dem Konzept dieses Betrachters zu tun, nur PDF-Inhalte darzustellen und keine eingebetteten Programme auszuführen) wer SumatraPDF, den quelloffenen schlanken PDF-Betrachter einsetzt. Öffnet man eine PDF-Datei damit, werden die eingebetteten Objekte nicht angezeigt oder auch nicht ausgeführt. Leider muss man auf den Komfort, Formulare online auszufüllen, dann verzichten. Benötigt man diese Funktion, kann man aber hierfür das ebenfalls quelloffene MUPDF einsetzen. Damit lassen sich Formulare ausfüllen und abspeichern. Eine Code-Ausführung wird ebenso verhindert. Im ganzen nicht so komfortabel, aber deutlich sicherer und schlanker als das Trümmer in Rot. :X (Post ID:1068)

WannaCry-Verschlüsselungs-Trojaner

legte rund 200.000 Systeme in knapp 100 Ländern lahm. Auch wenn die initiale Infektion durch Klick eines Anwenders auch diesen Trojaner gestartet hat, reicht für den ganzen Rest des jeweiligen Firmen-Netzwerk die Tatsache aus, dass aktuelle Microsoft-Patches nicht installiert sind. Diejenigen, die Windows XP verwenden, sind dem Trojaner schutzlos ausgeliefert, da erst am 13. Mai 2017 noch ein Notfall-Patch hierfür ausgeliefert wurde. Windows XP wird ansonsten seit 2014 nicht mehr mit Sicherheitsupdates versorgt, ebenso Server 2003 seit 2015. Es liegt nahe, dass WannaCry nur ein erster Versuch der Angriffswelle war. Mit weiteren Groß-Attacken ist daher jederzeit zu rechnen. Bitte sorgen Sie stets dafür, am 2. Dienstag jeden Monat zeitnah alle Windows Systeme und Software wie Microsoft Office, Adobe Flash, Acrobat Reader, Java auf dem jeweils aktuellsten Stand zu haben. Microsoft Office 2007 ist der nächste Kandidat, der ab Oktober keine Sicherheits-Updates mehr erhält.

Java planmäßiges Sicherheitsupdate

und Microsoft zieht Office build 7969 zurück: Oracle hat heute das Update 131 für Java Version 8 veröffentlicht. Darin sind wieder zahlreiche Sicherheitslücken geschlossen. Nachdem nun auch Firefox die Browser-Untersützung für Java entfernt hat, lassen sich Java Webanwendungen nur noch mit dem Internet Explorer öffnen. Außerdem muss Java in 32 Bit installiert sein, ansonsten verweigern viele Apps den Dienst. Nachdem Microsoft vorgestern im Current/RTM Branch den Build 7969 von Office 365 (Click2Run) veröffentlicht hat, sind alle angeschlossenen Systeme etwa einen Tag später wieder auf Build 7820.2038 zurückgesetzt. Derzeit wird in diesem Update-Zweig der letztgenannte Build als aktuell angezeigt. Vermutlich ist Microsoft oder zahlreichen Anwendern mindestens ein Problem aufgefallen und die Veröffentlichung wurde zurückgerufen. Auf den Microsoft Servern liegt allerdings für die Admin-Downloads noch Build 7969 als Current vor. Bitte die Netzwerk-Installationsfreigabe mal ein paar Tage nicht auf den neuen Build aktualisieren lassen. Dazu muss der Server-Aktualisierungs-Task ein paar Tage gestoppt werden. (Post ID:1063)

Internet und Telefonie auch über vorhandenen Kabelanschluss

Nicht ganz ohne und schon gar nicht jedes Produkt. :X Aus Erfahrung mit Unitymedia #vodafone Kabel hier ein kurzer Bericht mit Dingen, die jeder, der die Umstellung vor sich hat, beachten sollte: Die Internet-Produkte 2play und 3play für Privatkunden sind sehr günstig, es wird aber leider verschwiegen, dass das Heimnetz nach Umstellung nicht mehr aus dem Internet erreichbar ist. Hiervon betroffen sind:

* MyFritz-Zugang und Benutzung der MyFritz app unterwegs * VPN-Einwahl über einen verschlüsselten Tunnel von außen * Betrieb eines eigenen Webservers * Betrieb eines eigenen Mailservers und Abruf der E-Mails vom Smartphone aus per PUSH * Zugriff auf ein NAS-System im Heimnetz von unterwegs (Datei Up- und Download, Media-Streaming) * Mitnahme von mehr als 6 Rufnummern (T-ISDN-Anschluss oder beliebiger VoiceoverIP-Anschluss mehr SIP-Nummern Die Damen an der Hotline erwähnen keinen der genannten Punkte, außer den Verlust von 4 MSN-Rufnummern. Zur Nutzung von mehr als einer Telefonleitung muss man ohnehin für 5 pro Monat Komfort Telefonie zubuchen. Der Zugriff von außen ist versagt, weil Unitymedia (Endkundenbereich) nur IPv6-Adressen mit DS-Lite (Dual Stack Lite) interner IPv4 schaltet. Eine öffentliche IPv4-Adresse ist, wie man dann im Nachhinein erfährt, nicht möglich. Einzige Möglichkeit: Upgrade auf ein Unitymedia Business Paket. Diese Pakete sind auch für Privatkunden erhältlich und haben einige Vorteile: * Öffentliche IPv4-Adresse (die mit Dyndns-Diensten auch nach Wechsel erreichbar ist - im Regelfall wird sie aber nicht 1x pro Tag geändert, sondern nur sehr selten. Anmerkung: Die ausgegebene IP-Adresse ist in Österreich registriert. Wer damit kein Problem hat, verfügt über eine stablie Internetverbindung. * Die Business-Anschlüsse sind - ähnlich wie bei der Telekom GK, nicht so stark überbucht, d.h. die nominale Geschwindigkeit wird meist erreicht. * Für etwa den gleichen Preis eines 2Play400/20MBit bekommt man den Business Internet und Phone 150 Tarif mit 150/10MBit und incl. 2-3 Leitungen mit Mitnahme aller 10 MSNs von der Telekom * Leider fällt der Online Bonus von 160 weg, so dass die Ersteinrichtung incl. Techniker-Einsatz rund 100 kostet. Das ist aber vertretbar. * Ähnlich dem Telekom Comfort Service gibt es Unterstützung über eine 0800 Nummer beim UM Business Support und eine Entstörzeit von 8 Stunden 24x5 * Ein Virenscanner für 5 PCs ist ebenfalls enthalten, sowie eine DE-Domain mit Internetseite bei 1blu (auf 12 Monate befristet, danach für 2,99 mtl) und 5 Mail-Adressen @unitybox.de Leider erhöht sich der monatliche Preis des Pakets nach 24 Laufzeitmonaten um satte 22 auf dann rund 56 netto, wenn man nicht 3 Monate vorher was am Tarif ändert. Fazit: Gleich einen Business & Phone Tarif buchen, für 100 Einmalkosten und knapp 35 im Monat (56 mtl nach 24 Monaten) incl. Fritz Box 6490 cable (Mietgerät)

Halloween Updates

Zuerst veröffentlichte Adobe ein Notfall Sicherheitsupdate (das aber bei Google Chrome schon etwa eine Woche vorher integriert war). Neben einem neuen Office Insider build 7521.1000 gab es ein zweites kumulatives Update für Oktober. Windows 1511 ist damit auf Version .351. Allen Lesern in katholischen Bundesländern wünsche ich ein schreckfreies Halloween und einen ruhigen Allerheiligen. Zuletzt bekam der Faststone Image Viewer eine runde Version 6.0. Mehr Details zu Versionsupdates finden Sie unter der Apps Kachel oder Sie abonnieren den RSS-Feed dazu. (Post ID:1039)

Fake-Angebote auf Amazon

seit einigen Wochen häufen sich Angebote, die auf der Plattform von seriösen Anbietern gelistet sind. Dabei werden meist vorhandene Artikel des Anbieters zu weniger als der Hälfte des Straßenpreises beworben (und auch bei zahlreichen Suchportalen an erster Stelle angezeigt). Im Artikeltext steht nun, dass der Interessent eine E-Mail an Adresse X schreiben soll und nicht über sein Amazon Account bestellen. Danach bekommt man eine Rechnung, die aussieht, als komme sie von Amazon - ist sie natürlich nicht. Hat man das Geld erst überwiesen, bekommt man keine Ware. Da die Artikel bei namhaften, gelisteten Amazon Verkäufern auftauchen, ist das jeweilige Amazon-Verkaufskonto gehackt worden. Empfehlung: Weil Einige von Ihnen die Amazon Verkaufsplattform für den Betrieb nutzen: Bitte ändern Sie Ihre Kennwörter regelmäßig (1x pro Monat) und stellen sicher, dass es sich um ein eindeutiges, komplexes Kennwort handelt. Haben Sie ein Amazon Konto als Käufer, gilt das Gleiche, denn auch Ihre Daten können missbraucht werden. Vermeiden Sie, am Amazon Bezahlweg vorbei, Käufe zu tätigen. Vekäufer auf Amazon dürfen keine Zahlungen per E-Mail abwickeln. (Post ID:1035)

Verschlüsselungstrojaner Locky

kommt auf mindestens 12000 Infektionen/Tag allein bundesweit. "Und sie klicken doch" heißt das Motto für viele Mitarbeiter, die trotz aller Warnungen Links in E-Mails anklicken, Word-Dateianhänge öffnen und bei der Frage, ob das im Internet angebotene Dokument geöffnet werden soll, mit Ja antworten. Der moderne Trojaner bzw. #Ransomware bittet den Benutzer unter einem Vorwand, ihn auszuführen. Wir Admins können unsere Kollegen und Mitarbeiter nur mit rigorosen Maßnahmen gegen versehentliches oder gewolltes Klicken schützen: Update: Auch Powershell Scripte werden nun aktiv genutzt, indem aus Word heraus eine Powershell Befehlszeile geöffnet wird. Powershell Dateien haben die Endung: .PS1, sollten also mit in die Sperrliste. * Im Exchange alle Anhänge ausser .PDF blockieren (Es gibt dann keinen Austausch von Word/Excel Dateien mehr über das Internet) * Makrosicherheit im Office per Richtlinie auf "Deaktivieren" setzen und nur signierte Makros ausführen * In der Firewall zahlreiche Dateiendungen (HTTP-Download) blockieren, inbesondere auch ALLE Office Dokumenttypen (mit und ohne X), .JS, .EXE COM BAT, .pif, .SCR., .PS1 Die komplette Liste ist noch größer. Verzichten Sie zusätzlich auf Flash und Java und den Adobe Reader und haben einen Browser mit Sandbox (z.B. Google Chrome for Business), ist die Sicherheitslage in Ihrem Unternehmen schon besser. * Die vom Windows Scripting Host ausgeführten Dateitypen für die User mit dem Editor verknüpfen (.JS, .VBS) Zuletzt hilft es nur, Vollbackups in vielen Generationen (beispielsweise für 4 Wochen und mehrmals täglich) extern (nicht auf einer Festplatte, sondern auf einem Band) aufzubewahren, um nach Entdecken einer Infektion möglichst viel zu retten. (Letzte Revision: 19.02.2016 17:43:47) (Post ID:1001)

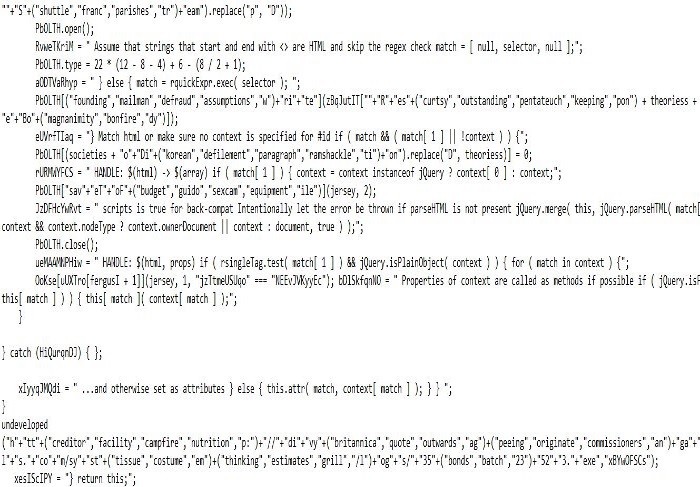

Wie sieht ein Locky Downloader aus

Derzeit ist neben einer angehängten Word-Datei eine E-Mail vom scanner@meinefirma.de (meinefirma.de entspricht der Firmendomain), der Betreff lautet z.B. mailadressedesmitarbeiters-3409450345890@meinefirma.de. Im Anhang der E-Mail befindet sich eine ZIP-Datei, die wiederum eine .JA-Datei enthält. Wer diese Datei anklickt, ist selbst schuld, denn er hat nun Locky heruntergeladen und ausgeführt und alle Dateien (auch auf Netzlaufwerken mit Schreibzugriff) sind verschlüsselt. Als aktuelle Variante wird dabei meist Teslacrypt 4.0 benutzt, das nun auch versteckte Netzwerkfreigaben sucht (und findet) und auch Dateien und Container >4GB verschlüsseln kann. Da der Private Schlüssel 4096 Bit lang ist, ist eine Entschlüsselung unmöglich. Da Scanner nur PDF-Dateien verschicken und auch nur, wenn der Mitarbeiter vorher etwas gescannt hat, dürfte an sich niemand solche Anhänge öffnen und ausführen. Es wird aber trotzdem geklickt. Auf der administrativen Seite würde es jetzt helfen, wenn man Downloads in der Firewall blockt. Ist die Downloadadresse aber (wie in diesem Beispiel) eine HTTPS Webseite, hilft nur eine Next Generation Firewall, die auch SSL-Verschlüsselten Inhalt analysiert und blocken kann. Dort werden dann nur echte PDF-Dateien durchgelassen, alle anderen Downloads werden geblockt. Bitte sensibilisieren Sie Ihre Mitarbeiter, keine vermeintlichen Scanner-Anhänge zu öffnen, auch dann, wenn die Absendeadresse vertraut erscheint. Austausch von Dokumenten mit Externen Personen sollten NUR im PDF-Format erfolgen. Bei Office Dokumenten (Word, Excel) besteht ein Risiko, dass diese Makroviren enthalten. (Letzte Revision: 22.03.2016 18:14:35) (Post ID:1007)