Microsoft macht alten Exchange die Tür zu

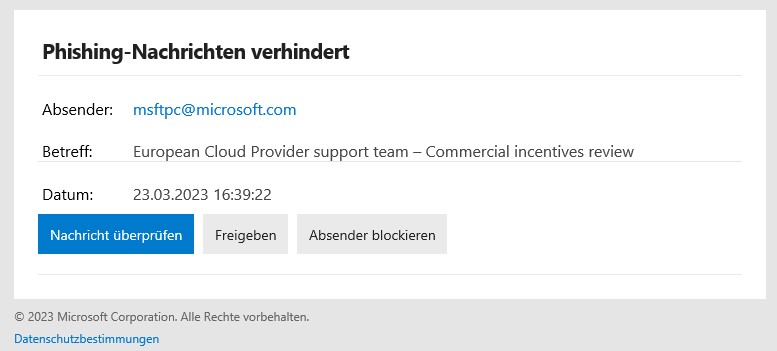

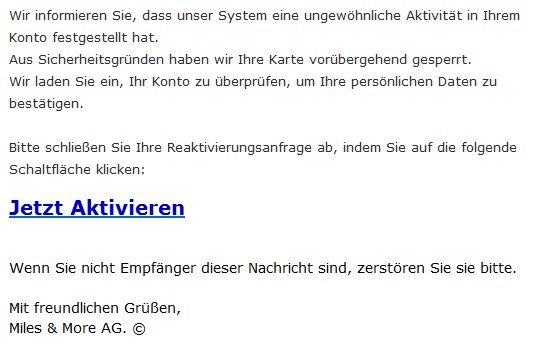

Wie aktuelle Statistiken beweisen, sind noch zigtausende alte #Exchange Server im Internet erreichbar und versenden (da solche Server meist schon - auch ohne das der Betreiber es merkt - unter der Kontrolle Krimineller sind) E-Mails und Spams. Da nur noch Exchange Server mit Version 2016 und 2019 #Sicherheitsupdates bekommen, stellen die alten Versionen 2007, 2010 und 2013 ein hohes Risiko dar. Microsoft hat daher beschlossen, auf seinen Onlinediensten (Exchange Online/Microsoft 365) den Empfang von Mailservern der unsicheren Art zu verhindern, indem dort der absendende Server aus den E-Mail-Kopfzeilen ausgelesen wird und bei feststellen von einem Exchange 2007/10/13 die E-Mail abgewiesen (gebounct) wird. Die Block-Regel für Exchange Server 2007 wird kurzfristig aktiviert, 2010 und 2013 sollen dann sukzessive folgen. #Wichtig - Wer noch einen Exchange Server 2007, 2010 oder 2013 betreibt, sollte umgehend handeln (Version 2019 lizensieren (Ende der Sicherheitsupdates ist bereits am 14.Okt 2025 und einen Nachfolger kann man nur noch mieten!) oder besser: auf Exchange online umstellen) oder damit rechnen, dass er viele seiner Kunden und Lieferanten (alle Empfänger, die bereits Microsoft Online-Diente nutzen) nicht mehr erreichen können wird. Quelle: Microsoft Artikel - https://aka.ms/BlockUnsafeExchange

Wie aktuelle Statistiken beweisen, sind noch zigtausende alte #Exchange Server im Internet erreichbar und versenden (da solche Server meist schon - auch ohne das der Betreiber es merkt - unter der Kontrolle Krimineller sind) E-Mails und Spams. Da nur noch Exchange Server mit Version 2016 und 2019 #Sicherheitsupdates bekommen, stellen die alten Versionen 2007, 2010 und 2013 ein hohes Risiko dar. Microsoft hat daher beschlossen, auf seinen Onlinediensten (Exchange Online/Microsoft 365) den Empfang von Mailservern der unsicheren Art zu verhindern, indem dort der absendende Server aus den E-Mail-Kopfzeilen ausgelesen wird und bei feststellen von einem Exchange 2007/10/13 die E-Mail abgewiesen (gebounct) wird. Die Block-Regel für Exchange Server 2007 wird kurzfristig aktiviert, 2010 und 2013 sollen dann sukzessive folgen. #Wichtig - Wer noch einen Exchange Server 2007, 2010 oder 2013 betreibt, sollte umgehend handeln (Version 2019 lizensieren (Ende der Sicherheitsupdates ist bereits am 14.Okt 2025 und einen Nachfolger kann man nur noch mieten!) oder besser: auf Exchange online umstellen) oder damit rechnen, dass er viele seiner Kunden und Lieferanten (alle Empfänger, die bereits Microsoft Online-Diente nutzen) nicht mehr erreichen können wird. Quelle: Microsoft Artikel - https://aka.ms/BlockUnsafeExchange