Inhaltsverzeichnis

- Sittensen, Wiefelstede 2015 Feb 2

- Virenschutz und Systemsicherheit Windows 3 - 5

- Mercedes Comand Online (NTG 4.5) 6 - 10

- Mercedes AMG GT S-Modell 2015 first Edit 11

- Haltern 2015 Feb 12

- Elektronischer Rechnungsversand Digitale Signatur 13 - 14

- Sulingen, Groß Lessen, Bad Bevensen, Lüchow 2015 Feb 15

- Netzwerke - Wireless LAN, WLAN 16 - 19

- Datenschutzbeauftragter 20 - 23

- Flash mich noch mal 24

- Unser tägliches Flash gib uns heute 25

- Adobe Flash Player nun wieder ohne bekannte Sicherheitslücken 26

Sittensen, Wiefelstede 2015 Feb

|

|

| vwgolf7-2014 | |

| P | |

| 2015 (Montag, 23. Februar 2015) | |

| 3 Tage (Übernachtungen) | |

| Land: | Deutschland (DE) |

| Landinfo: | Euro (EUR) 83.797.985 Berlin 4.890.363 +49 Germany (Europe) |

| Sittensen Wiefelstede | |

| Hotel, Infos: | (H: Landhotel Schnuck **** Schneverdingen, H: Hof von Bothmer **** Bad Zwischenahn, R: Klosterhof Aue – günstig, l***** 3 Gänge für 19, A: Poolfahrzeug Golf7) |

| VW Deutschland VW Golf 7 TDI bluemotion schwarz (Münster – Nordrhein-Westfalen) 0 Tage | |

| Schnuck: Sauna – Pool – Bademantel – Restaurant – moderne Zimmer (7/10) – 40km von der A1 // Bothmer Hof: sehr große Zimmer – 2 Saunen – Frühstück gut – WLAN schnell – großes TV – Abdunklung nur mit Bettdecke – Zimmer Schwan | |

| Post-ID: | 513 |

| Bewertung: | 8 von 10 |

Virenschutz und Systemsicherheit Windows

Um die vorgeschriebenen Mindestanforderungen für ein sicheres System zu bekommen, sollten Sie die folgenden Punkte befolgen: * Benutzeranmeldekonto: Arbeiten Sie NICHT als lokaler Administrator, sondern NUR mit Benutzerrechten. Entscheidend sind hier die Rechte auf dem PC (lokale Rechte) * Verwenden Sie sichere Kennwörter zur Anmeldung * Installieren Sie einen Virenschutz, der so häufig wie möglich aktualisiert wird (Virussignaturen) * Aktivieren Sie den Dienst „Automatische Updates“, um Microsoft-Patches zu erhalten * Verwenden Sie einen aktuellen Internet Explorer (z.B. Version 11) oder Googole Chrome für Business und deinstallieren Adobe Flash (Beide genannten Browser haben Flash integriert). * Befolgen Sie die organisatorischen Anweisungen unten im Text und reagieren nicht auf HOAXES Vorsorgemaßnahmen und Organisatorisches Mail und Internet: * Öffnen Sie keine E-Mail-Anhänge, die Sie nicht angefordert haben. Bei unverlangt erhaltenen Anhängen den Absender kontaktieren und fragen, ob dieser eine Datei mit der Dateigröße x und dem Namen y als Anhang verschickt hat. * Meiden Sie fragwürdige Seiten, klicken NICHT auf irgendwelche BANNER * Reagieren Sie nicht auf Mails, die persönliche Informationen, von Ihnen haben möchten (PINs, Passwörter, Geburtsdatum, TANs, Zugangsdaten allgemein). * Banking: Kontrollieren Sie, ob sie eine gesicherte Verbindung zum Bankserver haben (grünes Schloß in der Adressleiste). Durch Doppelklick auf das Schloß wird angezeigt, von wem das Zertifikat ausgestellt wurde und für wen. Wenn eben möglich, verwenden Sie zum Banking NUR HBCI mit einer Chipkarte! * Vermeiden Sie das Weiterleiten von Virenscherzen und Ketten-Emails (sog. Hoaxes). Mehr Info zum Thema weiter unten Anwendungen: * Verwenden Sie eine aktuelle Microsoft Office Version oder abonnieren Office 365 * Verwenden Sie den Adobe Reader in der aktuellen Version und aktualisieren Sie die Sicherheitsupdates * Aktualisieren Sie die SUN Java Engine regelmäßig. Auf java.sun.com finden Sie die Updates. Daten: Sensible Daten legen Sie nur auf externen Datenträgern ab. Am Besten zusätzlich verschlüsseln. Dazu gibt es Software, die ganze Datenträger (z.B. Memory Sticks) verschlüsselt – oder aber Sie verwenden die Dokument-Verschlüsselung vom Office (aber nur, wenn es Office 2003 ist UND Sie unter Optionen den Schlüssel auf mindestens RSA 128-bit eingestellt haben!) Antivirus-Software: Stellen Sie bitte jederzeit sicher, dass das Symbol Ihres Antivirusprogramms stets unten rechts in der Taskleiste zu sehen ist. Es darf nicht rot durchgestrichen sein. Aktualisieren Sie Ihre Virussignaturen so häufig wie möglich. Verfolgen Sie auch die Tagespresse. Wird dort vor einem Virus gewarnt, sollten die Signaturen außerhalb der Reihe aktualisiert werden. DFÜ-Einwahl und Firewall: Sichern Sie alle DFÜ-Internetverbindungen (z.B. über UMTS und im öffentlichen WLAN) mit der Verbindungsfirewall ab. Wenn Sie ein Netzwerk verwenden, schützen Sie dieses durch eine effektive Firewall Benutzerkonto und Anmeldung Auf jedem PC gibt es mit Rechter Maustaste auf „Arbeitsplatz“ die Auswahl „Verwalten“. Dort finden Sie „Lokale Benutzer und Gruppen“, Gruppen. Schauen Sie per Doppelklick auf die Gruppen „Hauptbenutzer“, dass dort NIEMAND Mitglied ist und bei „Administratoren“, dass dort nur „Administrator“ und „admin“ Mitglieder sind. Einträge wie „Domänen-Benutzer“ oder „Benutzer“ haben in diesen Gruppen nichts mehr zu suchen. Die oben genannte Richtlinie gilt unabhängig davon, ob Sie in einer Domäne anmelden oder lokal am System. Bei lokaler Anmeldung muss selbstverständlich ein lokaler Benutzer angelegt sein (z.B. KASSE1). Dieser ist aber nur Mitglied der Gruppe „Benutzer“. Verwenden Sie sichere Passwörter zum Schutz gegen Eindringlinge. Machen Sie es den Datendieben nicht zu einfach. Betriebssystem Version und Patches :J Die monatliche Sicherheits-Aktualisierung bei Microsoft schließt bekannt gewordene Sicherheitslücken und erscheint immer am 2. Mittwoch im Monat. Bitte installieren Sie regelmäßig die erschienenen Sicherheitsfixes. Sie können den Prozess automatisieren, indem Sie den Dienst „Automatische Updates“ aktivieren und konfigurieren. HOAXES – schlechte Scherze Virus-Meldungen (Hoaxes, elektronische „Enten“) Mittels E-Mail werden seit Jahren häufig „Virus-Meldungen“ verschickt, die vor einem „ganz neuen, gefährlichen“ Virus warnen, der schon beim bloßen Lesen einer E-Mail aktiviert wird und sofort Daten löscht oder die Festplatte formatiert. Die Meldungen stimmen jedoch nicht, sie sollen nur ungeschulte Computernutzer bei ihrer Hilfsbereitschaft und Gutmütigkeit ansprechen und zu schädlichen Aktionen veranlassen. Der Anwender kann Hoaxes an vier charakteristischen Merkmalen erkennen: – Es wird dazu aufgefordert, die Meldung an möglichst viele andere Nutzer zu verteilen. – Es handelt sich um einen Virus der so neu ist, daß kein Anti-Viren-Programm in momentan findet, und er löscht schon beim Lesen der E-Mail sofort Daten. – Die Information stammt von einer Autorität. (Beispiele: Microsoft, AOL, Polizei, Rundfunk) – Die originale E-Mail-Adresse des ursprünglichen Absenders oder eine konkrete WWW-Adresse ist nicht vorhanden. (Letzte Revision: 21.02.2015 13:11:09) (Post ID:916)

Mercedes Comand Online (NTG 4.5)

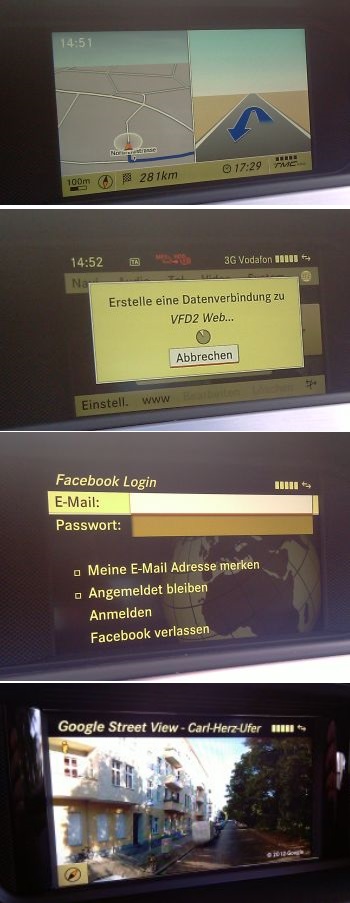

Multimedia, Internet, Schnittstellen, Medien – Dieser Artikel fasst meine Eindrücke zum neuen Comand Online NTG 4.5 und Multimediakomponenten zusammen: Neu: Das Comand Online hat nun serienmäßig einen SD-Karten Steckplatz statt PCMCIA und ausserdem einen USB-Anschluss im Mittelarmlehnenfach. Nimmt man das Multimedia-Interface dazu, hat man also USB + die Option Ipod, 3mm Klinke und per Zusatzkabel Videosignale ins Comand online einzuspeisen und Playmisten zu verwalten. [Update Feb 2012]: Das Modelljahr 2012 bringt auch ein paar versteckte Veränderungen. Akustische Schliessrückmeldung (Serie): * Früher war das so: Fahrzeug hupt 1x beim Öffnen, 3x beim Schließen: das macht zu viel Krach und ist beinahe peinlich. * NEU seit 2012: KEIN SIGNAL beim Öffnen und 1x kurzer Ton beim Schließen. Viel dezenter und nun endlich nützlich, da man nicht mehr auf 3x Blinker achten muss, um sicher zu sein, dass Mensch mit schlechten Absichten (Dieb mit Funk-JAMmer) die Funkkommunikation zwecks Zugriff auf das Auto unbemerkt stört. Verkehrszeichenerkennung (SA): Die Tempolimits mit erkannten Zusatzschildern werden nun auch auf der Karte im Comand angezeigt (unten links) und nicht nur im KI kurz eingeblendet. Comand Online: * Google Panoramio war schon vorher da, aber aktuell (Softwareversion, die mit dem Kartenstand 2011/12 V5.0 kommt): zusätzlich Google Street View. Wo verfügbar, kann man mit dem Comand Controller durch die Straßen laufen und sich ansehen, wie es da aussieht, wo man hin will… * Version 5.0 enthält auch mehr 3D-Objekte im Stadtmodell als Version 4.0 (2011) Media Interface * Das Media Interface benötigt man NUR noch für iPod und MP3-Player. Das mitgelieferte USB-Kabel vom MI-Kabelsatz ist obsolet (es sei denn, es gibt einen MP3-Player mit USB-Stecker. USB-Speichergeräte kann man NUR noch am separaten USB-Anschluss andocken, der mit Comand Online eingeführt wurde. DAB+ Tuner * Die Netzabdeckung wird immer besser, aber es gibt noch genug weisse Flecken. Sofern man einen Digitalsender auswählt, den es namentlich auch über UKW gibt, wählt das Comand online die beste Quelle selbst aus, d.h. wenn das DAB+ Signal zu schlecht ist, wird blitzschnell auf UKW automatisch geschaltet. Weitere Highlights vom Entertainmentsystem auf Basis Comand Online NTG4.5: * Google Maps aufrufen, Adresse suchen und ans Auto schicken (gut geht bei BMW seit 5 Jahren, aber bei Mercedes ohne einen Account anzulegen auf Google). So kann man sich, wenn man die Fahrgestellnummer von seinem Auto weiss Navi-Ziele über Google ans Auto schicken. * SD-Karte: Es sollte unbedingt eine stecken ständig im Slot, denn viele Features sind nur möglich (Streckenaufzeichnung, Adress- und Zielexport, Import von Persönlichen Zielen etc.) * Mediainterface: Kann etwas mehr als die normalen Medien (SDKarte, DVD,CD), z.B. Winamp Playlisten oder WMP Playlisten verarbeiten. Leider kann man vom Mediainterface nichts auf die Platte kopieren, das geht nur von CD und SD. Es werden jetzt auch endlich Albumcovers angezeigt, so sie im MP3-Tag gespeichert sind. * USB-Anschluss separat, auch ohne Mediainterface * Telefonie: Ein altes SonyEricsson W810i läßt sich samt Ladeschale nutzen, d.h. bei Konforttelefonie hat sich teschnisch bei den Adaptern von Peiker nichts geändert. Achtung: Einige Telefonadapter passen aufgrund Ihrer Größe mechanisch nicht mehr in das Mittelarmfach. Hier kann man bei gesteckter Schale die Telefonbrücke nicht hochklappen. * Internet-Zugang: Leider kann über die normale Ladeschale in Komforttelefonie keine Internetverbindung aufgebaut werden. Workaround: Telefon wird als Komforttelefon leider automatisch beim Einschalten erkannt, will man ins Netz, stellt man mit dem Controller auf das selbe Telefon, aber Bluetooth gekoppelt, um und schon gehts ab ins Netz. Surfen im Stillstand funktioniert, die Links auf der Seite lassen sich durch Drehen am Controller durchzappen. Recht komfortabel, solange man keine langen Texte durch drehen eintippen muss. Während der Fahrt stehen Wetterinformationen zur Verfügung und man kann sich das Ziel über Google Panoramio visualisieren lassen. Für die Nutzung des Comand Online Portals muss man sich mit Namen und E-Mail-Adresse einmal registrieren (über den Controller einzutippen). Ab voraussichtlich Juni 2012 kann man eine „Bluetooth SAP Schale V4“ kaufen, die sowohl Telefon als auch HSDPA-Datenverbindung enthält (Zusatz-SIM-Karte in der Schale) oder die SIM vom Telefon ausliest (RSIM) und nutzt und das Haupttelefon schlafen legt. * Facebook-Integration: Wer das braucht, kann aus dem Fahrzeug seine Position übermitteln oder Freunde navigieren oder Nachrichten lesen. * Navigation: Muss man erstmal optimiert einstellen (3D-Perspektive und ca. 30 andere Einstellungen wie Kompass im Non-Navi Mode anzeigen, Mautstraßen und Fähren weg etc.). Die Konfig läßt sich aber auf SD sichern. Karten sind seit Herbst 2010 wieder von Navteq (also von Nokia). Vorher waren die Karten von Teleatlas. * Linguatronic: Einstellungen – schnell vorlesen, Verkehrsmeldungen vorlesen eingechaltet. Das System ist noch besser als beim Comand NTG4, weil man zumindest Ort und Straße in einem Rutsch ansagen kann. Bei BMW kann man auch noch die Hausnummer mitgeben, hier könnte Mercedes also noch nachlegen. Die Ladezeit für die Sprachmuster ins RAM wurde auch verkürzt, ist aber immer noch ca. 30 Sekunden lang. Das heisst, man kann die Ltronic erst nach ca. 30 Sekunden nach Öffnen der Fahrertür benutzen. Was mir noch fehlt, ist die Möglichkeit, Musiktitel per Sprache auszuwählen (z.B. „Interpret – David Guetta“ oder „Titel: Titanium“). Mir schleierhaft warum die das nicht aktiviert haben, denn Radiosender kann man per Sprache auswählen „Sender – WDR2“. Beim CIC von BMW geht die Titelsuche per Sprache. Beim Comand 4.5 muss man die Titelnummer wissen, um einen Titel auszuwählen. *Adressbücher: Endlich (beim NTG4 ging das noch nicht) lassen sich die aus dem Telefon oder von der SD importierten VCF-Kontakte navigieren und nicht nur anrufen. Entscheidend ist, dass die Straße richtig aus geschrieben ist und nicht etwa als Str. abgekürzt. Hat man per Bluetooth 3.0 gekoppelt, werden die Kontakte auch direkt synchronisiert. Steckt das Telefon in der Ladeschale, empfielht sich der regelmäßige Import via VCF mit Speicherung auf der Platte (dann sind die Kontakte sofort da und müssen nicht erst jedesmal geladen werden vom Handy über BT) * Persönliche Sonderziele: Das Comand liest bei gesteckter SD-Karte alles, was im GPX-Format in einem Ordner liegt und zeigt die Ziele bei der Zielführung bis zum Massstab 200m auch in der Karte an. Dabei kann man das Icon aus ca. 20 Stück auswählen und mitgeben, sowie eine neue Kategorie anlegen. Wer also keine Telefon mit Datenvertrag im Auto hat, kann statt der Comand Online Funktion Adressen am PC im GPX-format auf die SD speichern und als persönliche Sonderziele im Auto direkt abrufen. (Letzte Revision: 21.02.2012 13:34:33) (Post ID:918)

Mercedes AMG GT S-Modell 2015 first Edit

Haltern 2015 Feb

|

|

| vwgolf7-2014 | |

| P | |

| 2015 (Dienstag, 17. Februar 2015) | |

| 0 Tage (Übernachtungen) | |

| Land: | Deutschland (DE) |

| Landinfo: | Euro (EUR) 83.797.985 Berlin 4.890.363 +49 Germany (Europe) |

| Haltern | |

| Hotel, Infos: | (2x, A: Poolfahrzeug Golf7) |

| VW Deutschland VW Golf 7 TDI bluemotion schwarz (Münster – Nordrhein-Westfalen) 0 Tage | |

| Bewertung: | 0 von 10 |

Elektronischer Rechnungsversand Digitale Signatur

Update Juli 2011: Mit dem StÄndG von Juli 2011 wird die Regelung europaweit vereinheitlicht. Dennoch (im entsprechenden Gesetzestext nachzulesen) bleibt die Pflicht, die Unversehrtheit der Rechnung über den Archivzeitraum von bis zu 10 Jahren weiterhin zu gewährleisten. Lediglich das Verfahren „Digitale Signatur“ kann (sofern man ein gleichwertiges Verfahren findet – das es bis jetzt nicht gibt) ersetzt werden. Gesetzesgrundlage: Das Digitale Signaturgesetz (DigSigG) ist seit dem 01.07.2004 wirksam. Gleichwohl ist die Karenzzeit der Finanzbehörden mit diesem Termin verstrichen. 14 Abs. 3 UStG regelt die Anforderungen mit dem StÄndG 2003. Demnach sind nur noch Papierrechnungen vorsteuerabzugsberechtigt. Alle auf elektronischem Wege erstellten Rechnungen (per Computerfax an ein Computerfax, per Computerfax an ein herkömmliches Faxgert, per E-Mail) mit einer qualifizierten elektronischen Signatur zu versehen, die dem Rechnungsempfänger bzw. Wirtschaftsprüfer ermöglicht, Unversehrtheit des Rechnungsdokuments, Herkunft und Gültigkeit der digitalen Signatur zu überprüfen. Zusätzlich muss es sich bei der Signatur um eine sog. „qualifizierte elektronische Signatur mit Anbieter-Akkreditierung“ handeln. Dabei ist es unerheblich, ob die Rechnung per E-Mail oder per Datenträger (CD) dem Rechnungsempfänger übermittelt wird. Bei der Fax-Übermittlung ist eine Rechnung ohne digitale Signatur nur zulässig, wenn nachgewiesen werden kann, das die Rechnung von einem Standard-Papierfax versende UND empfangen wurde. Auerdem müssen Rechnungsersteller und Rechnungsempfänger das Dokument in Papierform aufbewahren. Was tun? Entweder Rechnungen per Post verschicken, sie in ein Papierfaxgerät stecken und sich versichern lassen, dass der Empfänger KEIN Computerfax besitzt. Oder einen Chipkartenleser der Klasse 3 (z.B. von Reiner SCT) kaufen und bei der T-Systems eine Digitale Signaturchipkarte mit Anbieterakkreditierung mieten. Auf diese Weise muss dann ber Eingabe einer 6-stelligen PIN an der Tastatur des Kartenlesers JEDE einzelne Rechnung signiert werden. Oder die vereinzelt angebotenen Dienste eines Massensignaturproviders in Anspruch nehmen. Rechnungen werden dabei über den Mailserver des Providers verschickt und dabei die digitale Signatur zugefügt (Verfahren vergleichbar mit Zentralregulierung) (Letzte Revision: 13.02.2015 16:21:49) (Post ID:999)

Sulingen, Groß Lessen, Bad Bevensen, Lüchow 2015 Feb

|

|

| vwgolf7-2014 | |

| P | |

| 2015 (Montag, 9. Februar 2015) | |

| 2 Tage (Übernachtungen) | |

| Land: | Deutschland (DE) |

| Landinfo: | Euro (EUR) 83.797.985 Berlin 4.890.363 +49 Germany (Europe) |

| Sulingen Groß Lessen Bad Bevensen Lüchow | |

| Hotel, Infos: | (H: Forsthaus Heiligenberg ****, H: Fährhaus Bad Bevensen ****, A: Poolfahrzeug) |

| VW Deutschland VW Golf 7 TDI bluemotion schwarz (Münster – Nordrhein-Westfalen) 0 Tage | |

| Forsthaus: Zimmer nicht abdunkelbar – gutes Restaurant – guter Saunabereich – malerisch gelegen // Fährhaus: nicht gut abdunkelbar – zu kleine Betten – Mini Fernseher – Zimmer 39 ist ok und groß genug – Frühstuck sehr gut – Sauna – Pool auch | |

| Post-ID: | 511 |

| Bewertung: | 7 von 10 |

Netzwerke - Wireless LAN, WLAN

und der Nachbar kann mitsurfen, und die Möchtegernhacker können meine Daten klauen! Gegenwärtig lassen sich WLANs nur effektiv mit WiFi Protected Access,. kurz „WPA“ und langen bzw. dynamischen Passphrases oder einem neuen Standard namens 802.11i schützen. 802.11i-Hardware ist jedoch teuerer. Mittlerweile haben die neueren Geräte 802.11i implementiert, einge der besseren „Altgeräte“ lassen sich sogar per Firmware-Upgrade aktualisieren. Den 802.11i-Standard bezeichnet man auch als WPA2. Mit MDE/MDT (Mobilen Erfassungsgeräten und Handscannern) auf Windows CE 4.2 Basis ist man etwas mehr eingeschränkt, da die Client-Funkhardware auch WPA resp. WPA2 unterstützen müsste, was die meisten Module aber nicht tun. Oder aber es gibt keine Treiber für Windows CE dafür. Eine Ausnahme bilden Geräte, die Funkwerk (ARtem) OEM-Module verbaut haben, wie z.B. das Höft&Wessel Skeye allegro MDT. Hier unterstützt der Windows CE-Treiber auch WPA-Verschlüsselung – allerdings nur mit TKIP-Protokoll. Mehr Details auch in einem Artikel bei Heise Security. Folgende Sicherheitsstufen sollten Sie berücksichtigen: * Benutzung von WEP (wenn WPA nicht unterstützt wird) –> unbedingt WEP, offen auswählen, nicht WEP mit Passphrase-Authentisierung WEP64=40Bit bietet für 15 20 Minuten Schutz * WEP128=104Bit bietet je nach Datenaufkommen für 1-2 Stunden Schutz * Niemandem erzählen, dass Sie ein Wireless LAN haben –> Hacker und Warchalker und Wardriver werden Sie trotzdem finden * (E)SSID-Broadcast abschalten Kann auch aus anderen WLAN Nachrichten rausgelesen werden * MAC-Adressen Authentifizierung MAC-Adressen können zwar aus der Luft ausgelesen und kopiert werden, eine Positivliste der MAC-Adressen auf den Accesspoints zu pflegen und nur registrierte MAC hereinzulassen, kann zusätzlich nicht schaden, da jede zusätzliche Hürde das Hacken erschwert. * (E)SSID mit langen Namen und Sonderzeichen keinen Aufschluß über Besitzer oder Standort des Accesspoints geben (RAeMuellerBerlin als Name wäre z.B. sträflich leichtsinnig) Ich benötige keine Sicherheit, ich habe keine sensiblen Daten! was meint Ihre Versicherung dazu, wenn etwas passiert? o Verlust an Bandbreite o Vandalismus o Haftung für das Hosten von Eindringlingen! o Hosting von Spam, DOS Attacken auf andere Unternehmen. o Hosting von Datendiebstahl (MP3) o Verlust von Reputation o ohne Flatrate erhöhte Kosten durch Mitsürfer * Die Wireless LAN Basisstation sollte NIEMALS im Produktivnetz aufgestellt werden wichtige Daten sind durch eine Firewall geschützt und nicht per WLAN errreichbar * Schaffen einer Demilitarisierten Zone (DMZ) mittels einer Firewall Sicherheit durch Firewall, physikalische Netztrennung * Zugriff auf das Netzwerk NUR für CITRIX bzw. Microsoft Terminal Services, Verwenden der höchstmöglichen Verschlüsselung von Citrix bzw. RDP Zusätzliche Sicherheitsschranke, da Kommunikation nur über einen Port. Kein direkter LAN-Zugriff ohne Authentifizierung * WPA oder WPA2 Verschlüsselung auswählen (wenn möglich auf AES begrenzen) zweithöchster Schutz mit WPA2-PSK und AES und 63stelliger Komplex-Passphrase * Radius-Server (Windows Internet Authentication Service, im Server enthalten) installieren und nutzen 802.1X Authentifizierung durch viele Access Points unterstützt. Enterprise-Sicherheitsmechanismus. Mit WPA2/AES und Zertifikaten die höchste Sicherheitsstufe Einsatz (kleinere Umgebungen, Büros) unter Windows und Hardwareempfehlungen Unter Windows werden softwareseitig (Clientseitig) WPA-Verschlüsselungsverfahren unterstützt. Am sichersten ist dabei die Verschlüsselung nach dem AES Verfahren, die meisten WLAN-Basisstationen (Access Points) unterstützen momentan jedoch nur „TKIP“ als Encryption Suite. Für den Einsatz in Besprechungsräumen oder kleineren Umgebungen sind die Office-Connect Geräte von 3Com gut geeignet. * der Office Connect 54G Access Point ist handlich, platzsparend, hat eine austauschbare Antenne und kostet etwa 100 Euro. Features wie WPA2 (incl. WPA2 Enterprise) werden unterstützt. * Möchte man mit 3Com-Client-Hardware mit bis zu 108MBit/s funken, muss man den Office Connect a/b/g Access Point nehmen. Dieser unterstützt aber kein WPA2, sondern nur WPA/TKIP und WPA Enterprise. Der Access-Point bekommt nach Einstöpseln erstmal via DHCP eine eigene IP. Ein Discovery-Tool auf der mitgelieferten CD (das man nicht installieren, sondern direkt von der CD starten kann), durchsucht das Netzwerk nach Access Points. Danach läßt sich der AP über Port 80 mit dem normalen Browser über eine gut verständliche Weboberfläche administrieren. Dabei ändert man als Erstes das Adminpasswort und kann dem AP eine feste IP, Netzmaske und Default Gateway vergeben. Wenn der Nachbar die Kommunikation stört, so liegt das daran, das er auf dem gleichen Kanal funkt oder eine Mikrowelle an hat (Kanal 11 wird von Mikrowellen ausgestrahlt). Wählen Sie daher, wenn Sie Störungen vermeiden möchten – auch dann, wenn Sie mehrere Access Points einsetzen, immer unterschiedliche Funkkanäle. Zwischen den Kanälen von 2 Access-Points müssen immer 5 Kanäle frei sein. Möglich sind demnach die Kanäle: 1,6,11 oder 2,7,12 oder 3,8,13 (in Japan auch Kanal 14). Die maximale Sendeleistung eines Access Points darf 100mW betragen, das sind 20dB. Wenn Sie externe Antennen verwenden, die einen Gewinn bringen, müssen Sie die Sendeleistung des Access Points verringern, um diesen gesetzlich vorgeschriebenen Wert nicht zu überschreiten. (Post ID:915)

Datenschutzbeauftragter

Laufen Sie Gefahr, 25.000 Strafe zu zahlen? Nach § 4f Bundesdatenschutzgesetz (BDSG) ist ein Datenschutzbeauftragter (DSB) zu bestellen, wenn in einem Betrieb personenbezogene Daten von mehr als 9 Arbeitnehmern automatisiert erhoben, verarbeitet oder genutzt werden. Das Gesetz gibt es seit 23.05.2001, die Schonfrist ist jedoch am 23.05.2004 abgelaufen, die beauftragten Organe können jederzeit unangemeldet prüfen! Neben der Umsetzung der eigentlichen Schutzvorschriften gibt es drei Forderungen des BDSG, die ganz oder teilweise von jedem Unternehmer erfüllt werden müssen: 1. Schriftliche Bestellung eines Datenschutzbeauftragten, wenn die verantwortliche Stelle (Firma, Betrieb, Behörde, Kammer, Kanzlei usw.) mehr als 4 Mitarbeiter beschäftigt, die personenbezogene Daten einsehen oder bearbeiten können. 2. Bereitstellung / Veröffentlichung des öffentlichen Verfahrensverzeichnisses für jedermann gemäß § 4g Abs. II Satz 1 i.V.m. § 4e Satz 1 Nr. 1-8 BDSG. 3. Bereitstellung der internen Verarbeitungsübersicht gemäß § 4g Abs. II Satz 1 i.V.m. § 4e Satz 1 Nr. 1-9 BDSG. Die Nichterfüllung dieser Vorschriften, d.h. Fehlen des Datenschutzbeauftragten und/oder der Dokumentation, kann als Ordnungswidrigkeit geahndet werden, wobei ein Bußgeld in Höhe von bis zu 25.000 droht. Missbrauch der Daten wird mit bis zu 250.000 Bußgeld selbstverständlich noch deutlich höher bestraft. Die Behörden können auch ohne besonderen Anlass die Einhaltung der Bestimmungen prüfen, also auch ohne dass ein Anfangsverdacht bzw. eine Anzeige vorliegen muss. Versicherungen zahlen nicht im Schadenfall § Grobe Fahrlässigkeit Insbesondere die Einhaltung der im Datenschutzgesetz beschriebenen Schutzvorschriften wird von den Versicherungen im Schadenfall geprüft. Angenommen, Sie Sind von einem Internet-Wurm infiziert worden oder ein Mitbewerber verklagt Sie auf Schadenersatz. Schön – Sie meinen, Sie sind ja gegen so etwas versichert. Der Versicherungs-Sachverständige weist Ihnen jedoch nach, dass Sie In Ihrem Unternehmen keine Sicherheitsrichtlinie haben bzw. diese nicht anwenden. Normalerweise verweigert die Versicherung Ihnen dann die Zahlung wegen grober Fahrlässigkeit. Was können Sie tun? 1. Datenschutzbeauftragter: Bei der Ernennung des Datenschutzbeauftragten (DSB) ist grundsätzlich zu unterscheiden, ob dies ein eigener Mitarbeiter durchführen soll (ein Seminar bei der IHK für ca. 2.000 Euro muß besucht werden) oder ob ein qualifiziertes, externes Unternehmen zur Durchführung bestellt wird. 2. Öffentliches Verfahrensverzeichnis: Denkbar ist eine auf die Unternehmensart abgestimmte Standardvorlage in Excel z.B., die mit dem Namen der Einrichtung, Anschrift und den Namen der fachverantwortlichen Personen ergänzt ausgefüllt wird. 3. Interne Verarbeitungsübersicht: Die Erstellung dieser Dokumentation ist ein sehr umfangreicher Prozeß und ohne entsprechendes juristisches, IT-technisches und kundenspezifisches Hintergrundwissen kaum möglich und kann keinesfalls standardisiert erfolgen, da sehr spezifische Fragen zur Situation im jeweiligen Unternehmen zu beantworten sind. Hier ist z.B. auch fachliches Wissen bezüglich der Gebäudesicherheit usw. gefragt – bis hin zu DIN-Normen bei einbruchsicheren Türen und Fenstern. In der Regel ist die Erstellung der kompletten Dokumentation (gemäß 2. und 3.) nicht nur zwingend vorgeschrieben, sondern auch der reguläre Beginn der Tätigkeit eines internen oder externen Datenschutzbeauftragten, sie stellt quasi die Arbeitsgrundlage für seine Tätigkeit dar. 4. Eine IT-Sicherheitsrichtlinie, die für Sie erstellt und vor allem auch angewendet und kontrolliert wird, beugt außerdem bei Problemen mit der Versicherung vor. Die Sicherheitsrichtlinie umfaßt die technischen und organisatorischen Maßnahmen zur Absicherung Ihrer IT-Infrastruktur (Grundsicherheit), Schutz vor Viren und Würmern, Umgang mit Daten, Datensicherheit und weitere aus dem Datenschutzgesetz resultierende Anforderungen. Die Sicherheitsrichtlinie kann in Zusammenarbeit mit Ihrem EDV-Betreuer erstellt und implementiert werden. Aufgaben des Datenschutzbeauftragten (1) Der Beauftragte für den Datenschutz wirkt auf die Einhaltung dieses Gesetzes und anderer Vorschriften über den Datenschutz hin. Zu diesem Zweck kann sich der Beauftragte für den Datenschutz in Zweifelsfällen an die für die Datenschutzkontrolle bei der verantwortlichen Stelle zuständige Behörde wenden. Er hat insbesondere 1. die ordnungsgemäße Anwendung der Datenverarbeitungsprogramme, mit deren Hilfe personenbezogene Daten verarbeitet werden sollen, zu überwachen; zu diesem Zweck ist er über Vorhaben der automatisierten Verarbeitung personenbezogener Daten rechtzeitig zu unterrichten, 2. die bei der Verarbeitung personenbezogener Daten tätigen Personen durch geeignete Maßnahmen mit den Vorschriften dieses Gesetzes sowie anderen Vorschriften über den Datenschutz und mit den jeweiligen besonderen Erfordernissen des Datenschutzes vertraut zu machen. Rechtliche Hinweise, Haftungsausschluß (Disclaimer) Die Angaben, die in diesem Dokument zur Verfügung gestellt werden, dienen ausschließlich der allgemeinen Information und dienen nicht der Beratung des Kunden im konkreten Einzelfall. Der Autor hat diese Informationen gewissenhaft zusammengestellt, übernimmt jedoch keine Haftung für Aktualität, Korrektheit, Vollständigkeit oder Qualität der bereitgestellten Informationen. Haftungsansprüche gegen den Autor, die sich auf Schäden materieller oder ideeller Art beziehen, welche durch die Nutzung oder Nichtnutzung der dargebotenen Informationen bzw. durch die Nutzung fehlerhafter und unvollständiger Informationen verursacht wurden, sind ausgeschlossen (Letzte Revision: 07.02.2015 17:21:14) (Post ID:908)

Flash mich noch mal

Das ist nicht nur der Titel von Mark Forsters neuem Song, sondern auch die dringende Aufforderung, auf jedem PC und Server zu kontrollieren, welche Version installiert ist. Bekanntlich haben alle Version bis einschließlich 16.0.0.296 Sicherheitslücken. Die erforderliche Version ist: 16.0.0.305. Google Chrome aktualisiert sich dadurch auf Version 40.0.2114.111. Auch der Internet Explorer 11 bekommt ein Flash Update über die Windows-Update Funktion. (Letzte Revision: 06.02.2015 13:52:53) (Post ID:901)

Unser tägliches Flash gib uns heute

Die kritischen Sicherheitslücken im Flashplayer hören nicht auf. Auch Version 16.0.0.96 ist nicht sicher. Die Angriffe zielen zwar hauptsächlich auf Firefox und Internet-Explorer, aber auch Google Chrome Nutzer sind potentiell gefährdet. Abschalten des Flash-Plugins (über chrome://plugins) schafft Abhilfe, solange man auf Flash-haltige Seiten verzichten kann, die Lücke nicht geschlossen ist und nicht wieder eine neue Lücke entdeckt wird. Viele Webseiten verwenden zur Darstellung von bewegten Sequenzen und für Werbung nachwievor Flash, obwohl der HTML5-Standard eine viel bessere, weil performantere und sichere Methodik enthält. (Post ID:900)

Adobe Flash Player nun wieder ohne bekannte Sicherheitslücken

(16.0.0.296). Google Chrome aktualisiert sich automatisch auf Version 40.0.2114.94 m. Damit kehrt erst wieder Ruhe ein. (Post ID:899)