Ausschneiden und Skizzieren nicht sicher

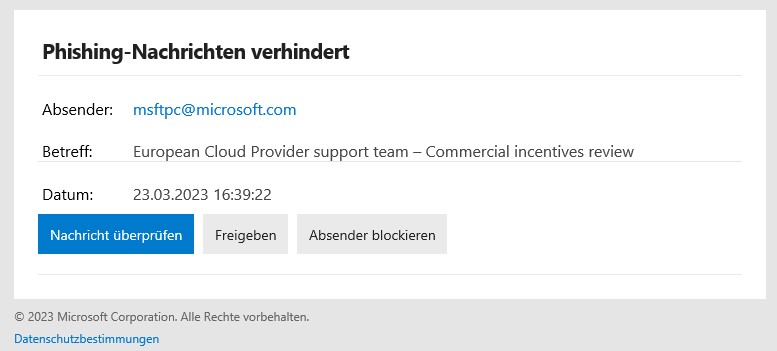

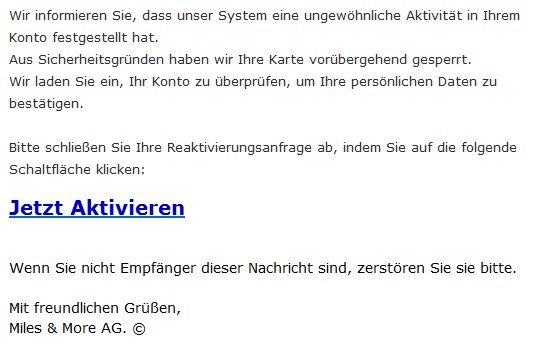

Update 26.03.2023: Auch wenn Microsoft den "Acropalypse" Fehler angeblich mit der Version 11.2302.20.0 von "Ausschneiden und skizzieren" behoben hat - unter Windows 10 taucht weiterhin Version 10.2008.3001.0 auf. Daher ist es sicherer, Bilder entweder mit der kostenlosen Anwendung Paint.net zu beschneiden oder aber ShareX zu verwenden. Mit beiden Apps konnte nicht festgestellt werden, dass nach dem Ausschneiden noch ausgeschnittene Fragmente in der Bilddatei zu finden waren. Der Nachfolger vom "Snipping-Tool" in Windows 10 und 11 ist "Ausschneiden und Skizzieren", das sich über die Tastenkombination {Windows&Hochstellen&S} aufrufen lässt. Damit können Bildausschnitte oder Bildschirmfotos erstellt, bearbeitet und gespeichert werden. Dabei kann man auch Teile wegschneiden, um beispielsweise Informationen für den Empfänger zu verschleiern. Aktuelle Tests haben jedoch ergeben, dass die entfernte Information weiterhin im PNG-Bild abgespeichert ist. Die PNG enthält somit auch das ursprüngliche Bild mit den Informationen, die nicht verschleiert wurden. Mit Analyse-Tools (oder mit einem Hex-Editor) lässt sich demnach das ursprüngliche Bild wiederherstellen. Das quelloffene Projekt "ShareX" hat diese Lücke nicht, bietet mehr Möglichkeiten (wie das sofortige Abspeichern der Schnappschüsse ohne Rückfrage und die Videoaufzeichnung als MP4-Datei). ShareX ist der Nachfolger von "Greenshot". Wir empfehlen als Dokumentations- und Ausschneide-Werkzeug "ShareX" einzusetzen ShareX Projekt

Update 26.03.2023: Auch wenn Microsoft den "Acropalypse" Fehler angeblich mit der Version 11.2302.20.0 von "Ausschneiden und skizzieren" behoben hat - unter Windows 10 taucht weiterhin Version 10.2008.3001.0 auf. Daher ist es sicherer, Bilder entweder mit der kostenlosen Anwendung Paint.net zu beschneiden oder aber ShareX zu verwenden. Mit beiden Apps konnte nicht festgestellt werden, dass nach dem Ausschneiden noch ausgeschnittene Fragmente in der Bilddatei zu finden waren. Der Nachfolger vom "Snipping-Tool" in Windows 10 und 11 ist "Ausschneiden und Skizzieren", das sich über die Tastenkombination {Windows&Hochstellen&S} aufrufen lässt. Damit können Bildausschnitte oder Bildschirmfotos erstellt, bearbeitet und gespeichert werden. Dabei kann man auch Teile wegschneiden, um beispielsweise Informationen für den Empfänger zu verschleiern. Aktuelle Tests haben jedoch ergeben, dass die entfernte Information weiterhin im PNG-Bild abgespeichert ist. Die PNG enthält somit auch das ursprüngliche Bild mit den Informationen, die nicht verschleiert wurden. Mit Analyse-Tools (oder mit einem Hex-Editor) lässt sich demnach das ursprüngliche Bild wiederherstellen. Das quelloffene Projekt "ShareX" hat diese Lücke nicht, bietet mehr Möglichkeiten (wie das sofortige Abspeichern der Schnappschüsse ohne Rückfrage und die Videoaufzeichnung als MP4-Datei). ShareX ist der Nachfolger von "Greenshot". Wir empfehlen als Dokumentations- und Ausschneide-Werkzeug "ShareX" einzusetzen ShareX Projekt