Digitale Signatur bietet Rechtssicherheit

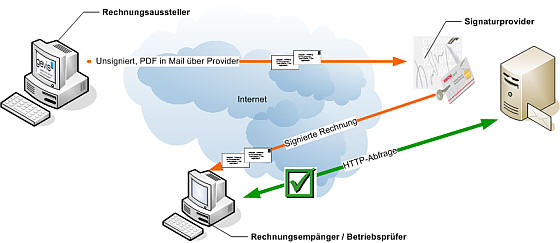

bei elektronischen Rechnungen und schafft Vertrauen bei Ihren Kunden, dass Ihre E-Mails sicher sind - Immer mehr Infektionen durch Verschlüsselungs-Trojaner treten auf. Die Ursache für die Infektion ist in vielen Fällen eine Rechnung per Mail. Wenn Sie Rechnungen an Ihre Kunden per E-Mail verschicken, kann Ihnen die Elektronische Signatur dieser Anhänge: * Arbeit ersparen, wenn die Prüfer vom Finanzamt tätig sind (hier müssen Sie für jede Rechnung einzeln nachweisen, dass diese unverfälscht ist und wie sie sich herleiten lässt * Vertrauen bei Ihren Kunden aufbauen, denn IHRE Rechnungen sind digital signiert, bedeutet: Ihre Kunden können Ihre E-Mail-Anhänge gefahrlos öffnen, ohne mit Schadsoftware infiziert zu werden. Zusätzlich sei hier die aktuelle Gesetzeslage zitiert und ihere Wirkung in der Praxis beschrieben: Auch nach dem SteuerVereinfachungsGesetz von Juli 2011 bleibt die Digitale Signatur der einzig rechtssichere Weg für den elektronischen Rechnungsversand per E-Mail oder Telefax, da der Nachweis der Unverfälschtheit über die Aufbewahrungsfrist hinweg erbracht werden muss. Wir raten dringend davon ab, E-Rechnungen nicht mehr zu signieren. Viele Großunternehmen liefern daher weiterhin mit Signatur aus. Weiterhin empfehlen wir, dass Sie auch für Eingangsrechnungen die Signatur weiterhin von Ihren Lieferanten fordern. 1.3.1 Steuervereinfachungsgesetz 2011 Dieses Gesetz ist mit Wirkung zum 01.07.2011 umgesetzt. Danach muss der Rechnungsaussteller aber immer noch nachweisen, dass Lieferung und Rechnung identisch sind. Lediglich die Vorgabe des technischen Verfahrens wurde entfernt. In der Praxis müsste das Rechnungstellende Unternehmen ein eigenes, qualifiziertes Ersatzverfahren entwickeln und einsetzen, um die Echtheit seiner Rechnungen nachzuweisen. In vielen Fällen wird das Entwickeln dieses Verfahrens aufwändiger sein,…

bei elektronischen Rechnungen und schafft Vertrauen bei Ihren Kunden, dass Ihre E-Mails sicher sind - Immer mehr Infektionen durch Verschlüsselungs-Trojaner treten auf. Die Ursache für die Infektion ist in vielen Fällen eine Rechnung per Mail. Wenn Sie Rechnungen an Ihre Kunden per E-Mail verschicken, kann Ihnen die Elektronische Signatur dieser Anhänge: * Arbeit ersparen, wenn die Prüfer vom Finanzamt tätig sind (hier müssen Sie für jede Rechnung einzeln nachweisen, dass diese unverfälscht ist und wie sie sich herleiten lässt * Vertrauen bei Ihren Kunden aufbauen, denn IHRE Rechnungen sind digital signiert, bedeutet: Ihre Kunden können Ihre E-Mail-Anhänge gefahrlos öffnen, ohne mit Schadsoftware infiziert zu werden. Zusätzlich sei hier die aktuelle Gesetzeslage zitiert und ihere Wirkung in der Praxis beschrieben: Auch nach dem SteuerVereinfachungsGesetz von Juli 2011 bleibt die Digitale Signatur der einzig rechtssichere Weg für den elektronischen Rechnungsversand per E-Mail oder Telefax, da der Nachweis der Unverfälschtheit über die Aufbewahrungsfrist hinweg erbracht werden muss. Wir raten dringend davon ab, E-Rechnungen nicht mehr zu signieren. Viele Großunternehmen liefern daher weiterhin mit Signatur aus. Weiterhin empfehlen wir, dass Sie auch für Eingangsrechnungen die Signatur weiterhin von Ihren Lieferanten fordern. 1.3.1 Steuervereinfachungsgesetz 2011 Dieses Gesetz ist mit Wirkung zum 01.07.2011 umgesetzt. Danach muss der Rechnungsaussteller aber immer noch nachweisen, dass Lieferung und Rechnung identisch sind. Lediglich die Vorgabe des technischen Verfahrens wurde entfernt. In der Praxis müsste das Rechnungstellende Unternehmen ein eigenes, qualifiziertes Ersatzverfahren entwickeln und einsetzen, um die Echtheit seiner Rechnungen nachzuweisen. In vielen Fällen wird das Entwickeln dieses Verfahrens aufwändiger sein,…